링크래핑이라는 보안 기능을 역으로 활용한 피싱 공격자들

- 링크래핑은 악성 링크 클릭으로부터 사용자를 보호하는 기능

- 그런데 최근 공격자들은 오히려 링크래핑 기능으로 '악성'을 숨김

- 정상 도구들을 악용하는 데 거리낌 없는 공격자들

정상 웹 서비스를 악용한 새 피싱 기법이 발견됐다. 클라우드플레어(Cloudflare)의 보안 팀에 의하면 공격자들은 보안 업체 프루프포인트(Proofpoint) 등에서 제공하는 링크래핑(link wrapping) 서비스 속에 악성 페이로드를 숨기는 방식이라고 한다. 링크래핑이 사용자 보호를 위해 고안된 기능이기 때문에 아이러니 하다.

링크래핑?

링크래핑은 보안 업체나 IT 벤더사들이 사용자들을 보호하기 위해 개발한 것으로, 사용자가 URL을 클릭할 때마다 스캔 서비스를 우회해 접속하도록 하는 것이다. 즉 실수로나 부주의로 악성 링크를 클릭하더라도 피싱 사이트에 접속하지 않게 된다. 이렇게 완벽한 보안 기능이 어떻게 공격자의 손에 놀아날 수 있을까?

클라우드플레어는 다음과 같이 설명한다. “사용자가 클릭하는 시점에 악성으로 분류되지 않은 링크라면 ‘링크래핑’도 정상과 악성을 구분해낼 수 없습니다. 공격자들은 이 점을 이메일 계정 침해 공격 후 메일 발송이라는 방식(뒤에 상세히 설명)으로 찌르고 들어갑니다.” 이 설명은 다음과 같이 상세히 풀이된다.

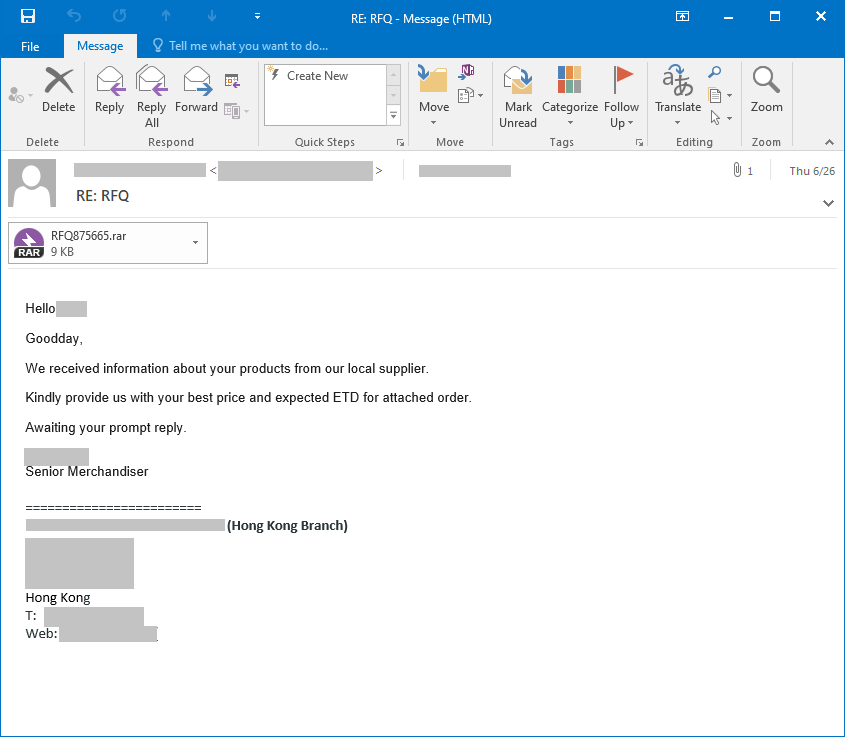

1) 공격 대상 조직을 지정한다. -> 2) 이 대상 조직은 링크래핑 서비스를 사용하고 있어야 한다. -> 3) 해당 조직 구성원의 이메일을 침해한다. -> 4) 침해한 이메일 계정으로 악성 메일을 보낸다. -> 5) 이 메일 안에는 악성 링크가 포함돼 있다. -> 6) 하지만 링크래핑 서비스를 사용 중이기 때문에 이 악성 링크는 래핑된 상태로 전송된다(예 : urldefense.proofpoint[.]com/v2/url?u=<피싱_사이트>)

비슷하면서 다른 공격 방법이 하나 더 있다. 1) 공격자들이 비틀리(Bitly)와 같은 URL 단축 서비스를 통해 악성 링크를 줄인다. -> 2) 링크래핑 서비스로 보호된 이메일 계정을 침해한다. -> 3) 침해한 이메일을 활용해, 1)번에서 줄인 URL을 발송한다. -> 4) 링크는 단축 서비스로 한 번, 링크래핑으로 한 번, 총 두 번 보호돼 있다. 참고로 클라우드플레어는 이런 공격 방식을 ‘다층 우회 남용(multi-tiered redirect abuse)’이라고 부르며, 보고서를 통해 “정상적인 링크래핑 도메인을 활용해 링크의 본래 의도를 가리는 방식은 현재까지 꽤나 성공적”이라고 밝혔다. “피싱 공격자들의 작전 성공률이 크게 높아졌습니다.”

정상 서비스? 정상적으로 써야 정상이지

공격자들이 악의적인 목적을 달성하기 위해 필요한 건 악의적으로 마련된 비정상 서비스나 도구만이 아니다. 범죄와 전혀 상관 없는 일반 사용자들을 위한 정상 서비스도 공격 도구로 둔갑할 수 있다. MS는 “정상 서비스를 악용할 경우, (정상 서비스를 신뢰하는) 보안 도구들이 이를 탐지하지 못한다는 장점이 있다”고 설명하며, “그래서 공격자들은 정상 도구를 악용하는 방법을 끊임없이 연구한다”고 밝혔다.

위의 두 가지 공격 기법이 이러한 사례에 해당한다. 그 외 “음성 메일이라는 정상 서비스로 위장된 피싱 메일도 있다”고 MS는 설명한다. “이를 음성 메일이라고 인지한 사용자는 이를 듣기 위해 링크를 클릭하는데, 그 순간 가짜 MS365 로그인 페이지로 연결됩니다.” 비슷하게는, MS 팀즈로부터 문서를 받았다는 ‘가짜 알림 메일’도 있다. 팀즈 접속을 위해 링크를 클릭하면 역시 피싱 페이지로 연결된다.

가상 회의 플랫폼의 대명사 줌(Zoom)도 수년 간 단골 피싱 소재로 남아 있다. 최근까지도 가짜 줌 화상 회의 링크를 피해자에게 보내 클릭하게 만들고, 줌과 거의 다르지 않은 가짜 페이지로 연결시키는 캠페인이 기승을 부렸었다. 줌 회의 세션과 똑같은 인터페이스의 창을 띄우고는 ‘회의 연결 시간이 초과됐다’는 오류 메시지를 출력해 재입장을 요구하는 게 이 캠페인의 핵심이었다. 피해자가 재입장 하면서 로그인을 하기 마련인데 이 때 크리덴셜 정보를 공격자가 가로챘다.

악용할 수 있는 건 다 악용

이미지 파일 포맷 중 하나인 SVG도 공격에 악용되곤 한다. JPEG이나 PNG와 같은 이미지 파일 포맷과 달리 SVG는 XML 형식이며 HTML 코드를 지원하는데, 공격자들이 여기에 착안해 SVG를 여러 공격에 활용한 사례들이 과거에도 여럿 존재해 왔다. HTML을 지원한다는 건 하이퍼링크나 스크립트 등의 요소를 이미지 안에 넣어둘 수 있다는 의미이기 때문이다. 사람의 눈뿐만 아니라 보안 탐지 도구들도 속일 수 있다.

유명 클라우드 서비스는 이제 공격자들이 더 잘 이용하는 듯 보이기도 한다. 구글 드라이브나 파이어베이스, 원드라이브, 드롭박스 등 사용자들이 많은 클라우드 인프라를 공격에 활용하는 건데, 계정 만들기가 쉽다는 점을 이용해 수많은 클라우드 계정들을 마련한 후 멀웨어나 피싱 페이지 등을 호스팅하는 식이다. 클라우드 서비스가 가진 ‘네임밸류’ 때문에 보안 장치들을 잘 회피하는 편이다. 클라우드 로그인 크리덴셜을 훔쳐 정상 접근한 후 데이터를 탈취해 협박하기도 한다.

텔레그램 메신저 앱은 또 어떤가. 숫제 이 앱을 도난 데이터 저장소로 쓰는 경우도 부지기수다. 원래는 C&C 서버 등 공격 인프라를 구축해놓고 피해자의 데이터를 빼돌리는 게 일반적인데, 일부 공격자들은 텔레그램 봇이나 채널을 하나 파놓고, 거기에 도난 데이터를 저장해 둔다. 텔레그램이 강력한 암호화 기능으로 사용자 콘텐츠를 보호하기 때문에 가능한 시도다.

인기 메모앱 원노트 역시 공격 도구로 활용된다. 원노트 파일에 악성 파일이나 스크립트를 임베드 한 채 퍼트리는 건데, 원노트 파일이 doc 파일이나 xls 파일처럼 흔히 사용되는 게 아니지만, 그렇다고 아예 사용자 층이 희박한 것도 아니기 때문에 이 공격이 성립된다. 너무 흔하게 악용돼 사용자들이 경계하는 것도 아니고, 쓰는 사람이 너무 없어 공격 효율이 떨어지는 것도 아니라는 의미다.

원격 데스크톱 지원 도구인 애니데스크(AnyDesk), 팀뷰어(TeamViewer), 아테라(Atera), 조호어시스트(Zoho Assist) 등은 악용에 있어서 유구한 전통과 역사를 자랑한다. 그도 그럴 것이 원격에서 타인의 컴퓨터를 합법적으로 조작할 수 있게 해 주는 것이기 때문이다. 어떤 의미에서는 트로이목마가 양지로 나온 것이라 볼 수도 있다.

리빙오프더랜드(Living-off-the-Land, LotL)

피해자가 이미 가지고 있는 자원(즉 정상/합법 도구들)을 공격에 활용하는 전술은 이미 수년 전부터 존재해 왔다. 이를 ‘리빙오프더랜드’라고 부른다. 리핑오프더랜드는 ‘땅에서 나는 것으로 살아간다’ 즉 ‘자급자족한다’는 의미를 가지고 있다. 추가로 공격에 필요한 도구를 받지 않고, 있는 것만으로 공격 효과를 낸다. 윈도 파워셸이 가장 대표적으로 악용되는 정상 도구 중 하나다.

공격자들이 피해자 환경에 침투한 뒤 추가 공격 도구를 사용하지 않고, 있는 것에 만족하며 공격을 하는 건 왜일까? 가장 큰 이유는 탐지되지 않는다는 것이다. 정상 도구가 작동했을 뿐이니 비정상으로 보이지 않는다. 또한 나중에 탐지되더라도 추적이 어려워지고, 분석 역시 힘들어진다. 정상 도구만 사용했으니 흔적조차 많이 남기지 않기 때문이다.

하지만 단점도 분명하다. 추가 공격 도구를 사용하지 않기 때문에 공격자가 가진 운신의 폭이 좁아질 수밖에 없다. 또, 피해자가 가지고 있는 도구가 무엇인지를 파악하고, 그 도구들을 악용할 정도로 잘 알고 있어야 하나는 건, 공격 난이도가 높다는 의미이기도 하다. 공격 성공률을 안정적으로 보장하지 못하기도 한다.

전통적인 보안 도구로는 정상적인 서비스나 도구, 기술을 악용하는 공격을 탐지하거나 막아내기 힘들다. 행동 패턴을 분석하는, 보다 새로운 방식의 모니터링 방법을 마련해야 한다. ‘정상 도구가 사용됐다’만을 모니터링하는 게 아니라, 정상 도구가 어떤 이유로 왜 언제 어디서 사용됐는지까지 파악해 정상과 비정상을 가려내는 게 관건이다.

아무리 합법적인 도구나 기술이더라도 활용 범위를 무제한으로 설정하는 건 위험할 수 있다. 정책과 규정으로 활용폭을 좁게 만들고 계속해서 주시할 필요도 있다. 무엇보다 이러한 공격 기법이 있다는 걸 사용자들 편에서도 알고 있는 게 중요하다. 그래야 컴퓨터가 조금이라도 이상하게 반응하면 의심할 수 있기 때문이다.

Related Materials

- Threat Actors Exploit Proofpoint and Intermedia Link Wrapping Features to Deliver Malicious Payloads - GBHackers, 2025년

- Cloudflare Report Details How Attackers Leverage Compromised Link Wrapping Services - TheCubeResearch, 2025년

- Phishing with Proofpoint: Cyber Attack Disguises Itself as a Security Link - IT-Daily, 2025년

- Cybercriminals Exploit Link Wrapping Features of Proofpoint and Intermedia - CyberPress, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)