드디어 공개된 '킴'의 데이터...피해 정황만 한가득이긴 한데

- 고려대학교 정보보호대학원이 8.9GB 분석 완료

- 행안부, 외교부, 통일부, 해수부, LG유플, 한겨레, KT가 당해

- 피해 정황 있지만 실제 피해 사실은 당사자들이 직접 확인해야

세이버(Saber)와 사이보그(cyb0rg)라는 핵티비스트들이 데프콘(DEF CON)에서 공개한 8.9GB 데이터에 대한 분석을 고려대학교 정보보호대학원 측에서 완료했다. 이 데이터는 ‘킴(KIM)’이라고 불리는 한 해킹 조직 일원의 컴퓨터와 공격 인프라에서 나온 것으로, 이 데이터 안에 킴이 공격한 것으로 알려진 각종 한국 조직들의 민감한 정보가 담겨 있는지에 많은 관심이 쏠렸었다. 어떤 정보가 유출됐느냐에 따라 국가 안보 비상 사태로 이어질 수 있었기 때문이다.

결과부터 말하자면 “각 공격 대상 기관의 시스템이 실제 직접적인 피해를 입었다는 증거는 발견되지 않았다”는 게 대학원 측의 결론이다. 다만 ‘킴’이 수행한 피싱 공격의 대상자와 이메일 계정은 파악할 수 있었다. “이 공격 대상이 실제 피해를 입었는지 파악하려면 해당 기관과 사용자를 통해 직접 확인해야 합니다.” 추가 조사를 이어가야지, 이 보고서를 보고 피해가 없었다고 안심해서는 안 된다는 것이다.

피해자 명단에 나온 기관이나 기업들이 보고서 내용에 대한 심도 있는 조사를 투명하고 성숙하게 진행하고, 국가와 고객의 안전한 서비스 이용이 가능하도록 성숙하게 대처하길 바란다.

가장 궁금한 거, 어떤 기관과 기업이 자료 속에 있었나?

가장 궁금해 할 만한 것부터 짚어보자. 해커의 컴퓨터 안에서 어떤 기관과 회사의 이름이 나왔을까? 어떤 정보가 데이터가 공격자에게로 넘어갔을까? 간단히 요약하면 다음과 같다. 의미 설명은 바로 뒤에 이어진다.

1) 행정안전부 : 공인인증서 보안 프로그램인 GPKISecureWebX(드림시큐리티에서 개발)의 소스코드, 내부 보안 시스템 관련 문서(2005년 10월자, 2007년 5월자), 행정전자서명 검증 이력이 담긴 로그

2) 외교부 : 내부 메일 서버 소스코드(일명 ‘깨비’ 메일 서버, 나라비전서 개발), 깨비 메일 민감 계정 정보

3) 통일부와 해양수산부 : 온나라(국가 행정 지원 플랫폼) 인증 토큰 생성과 관련된 소스코드, 해커(킴)가 온나라에 접속 성공한 기록, 접속 성공 시 사용했던 직원의 실명과 소속부서 정보

4) LG 유플러스 : APPM 서버의 소스코드, APPM 데이터베이스 내 일부 테이블 덤프(내부 서버 계정 ID, 암호화된 채 보관된 비밀번호, 비밀번호 설정 일자, 계정주 실명 등)

5) 한겨레 : VPN 서버(이반티 사의 솔루션) 침투용 도구

6) KT : KT 도메인으로 발급된 인증서 파일(현재 만료된 상태)

그런 것들을 훔쳤다는 게 어떤 의미를 갖는가?

먼저 행안부의 경우 GPKISecureWebX의 소스코드, 한글로 작성된 함수 설명, 디버깅용 테스트 코드는 물론, 개발사인 드림시큐리티와 동부정보기술이 행안부에 제출한 설계서 등이 발견됐다는 게 크다. 이는 정부 기관들의 공식 웹사이트들에 접속할 때 반드시 설치되어야 하는 보안 프로그램이기 때문이다. 단, 이것만으로 한국 정부 웹사이트들에 보안 구멍이 생겼다고 결론을 내릴 수 없다. 이 소스코드나 각종 문건을 공격자가 어떻게 활용했느냐, 어떤 악행을 저질렀느냐까지 알아내야 한다. 이는 행안부를 통해서도 어느 정도 확인이 가능하지만, 행안부가 투명하게 조사를 진행해 결과를 발표할지는 알 수 없다.

또, “2017년 12월 8일부터 2020년 4월 10일까지 약 2년 4개월 간의 인증서 검증 로그가 저장되어 있다”는 것도 중요하게 봐야 한다. 이 기간 동안 공격자가 뭔가를 수집했는데, 우리는 모르고 있었다는 의미니까 말이다. “이 로그에는 통일부, 외교부, 조달청, 우체국, NACF, KMB, WOORI, HNB, 광주광역시, SHB의 직원들의 인증서 검증 기록이 약 2800건 포함돼 있습니다.” 하지만 이 로그를 가지고 공격자가 실제 무엇을 했는지 알 수는 없다. 역시나 각 조직을 통한 확인이 필요하다.

외교부 깨비 메일의 경우, 2017년 12월 31일 판매가 종료됐고, 2019년 12월 31일부로 기술 지원 서비스마저 종료된 솔루션이다. 아직도 외교부 내에서 사용되고 있는지는 알 수 없다. 다만 외교부 직원 누군가가 아직도 사용 중이라면, 소스코드 유출은 간과하기 힘든 문제로 발전한다. 아래에 나오겠지만, 해커(킴)가 통일부/해수부 공격을 통해 온나라 토큰 생성을 할 줄 알게 됐다면, 그리고 아직 사용 중에 있는 깨비 메일 소스코드까지 가지고 있다면, 외교 관련 민감 자료가 유출될 수 있다는 의미가 된다.

통일부와 해수부에서 나온 온나라는 국가 행정 지원 플랫폼으로, 사용자 인증 토큰 생성과 관련된 소스코드와 패킷들이 나왔다는 건 “해커(킴)가 온나라 로그인 과정을 분석하고자 한다”는 것으로 해석 가능하다고 대학원은 짚었다. 대한민국 행정 체계 안으로 들어가보려 했다는 것까지는 확인이 가능하지만, 이 경우에도 마찬가지로 ‘실제 어떤 짓을 저질렀느냐?’까지는 미스터리로 남아 있다. 통일부와 해수부가 직접 답해야 할 문제다. 그 외 이 분석과 관련된 실제 온나라 사용자 ID와 실명도 노출됐다.

LG 유플러스의 경우 APPM 서버의 소스코드가 유출됐다고 했는데, 이 APPM 서버라는 것은 유플러스 내부에서만 사용하는 비밀번호 통합 관리 솔루션이다. 내부 망에서 사용하는 각종 비밀번호나 사설 IP들이 유출된 것이다. 다만 비밀번호들이 암호화 된 채 저장된 파일 자체는 이번 덤프에 포함돼 있지 않았다. 그 파일을 호출할 수 있는 사용자 ID가 있었을 뿐이다.

유출된 데이터의 규모는 “(내부)서버 8732개, (내부)계정 81927개, 직원 ID 및 실명 17개였다”고 대학원 측은 정리했다. 유플러스 고객들은 일단 안심해도 된다는 뜻이다. 유플러스 내부에서 직원들과 협력사 직원들의 비밀번호들을 바꾸고, 인증 및 서버 설정을 최신화 하면 위험을 완화할 수는 있을 것으로 예상된다. 다만 이 경우에도 공격자들이 이 정보들을 어떤 식으로 악용하느냐까지 알아내야 할 필요가 있고, 이는 LG 유플러스의 의지에 달려 있다.

그렇다고 LG 유플러스의 피해가 '사소하다'는 의미가 되지는 않는다. 익명을 요청한 국내 한 보안 전문가는 "비밀번호가 암호화 된 상태로 나갔다고 하지만, 소스가 통째로 나간 상황이라면 공격자는 복호화 키를 확보하여 복호화 할 수도 있고, 해시 처리된 상태라면 무작위 대입 공격을 통해 일부라도 깨려는 시도를 할 수 있다"며 "이렇게까지 수고해 데이터를 가져간 공격자가, 그런 크래킹의 노력을 하지 않을 거라고 상상하는 게 더 어색하다"고 말했다. 암호화 된 것이니 유출됐다손 치더라도 안심이라고 하는 건 순진하다는 것.

한겨레가 사용하던 VPN에 대한 정보도 공격자의 손에 들어간 것이 이번에 확인됐다. 심지어 그 VPN을 어떤 도구로 뚫었는지까지도 알려졌다. 다만 이런 방법과 수단을 통해 공격이 실제 성공했는지, 피해 규모가 어느 정도였는지는 알 수 없다. 한겨레가 움직여야 한다.

KT에서 나온 인증서 파일은 현 시점 만료되었기 때문에 누구에게도 쓸모가 없다. 다만 여러 메타데이터를 분석했을 때 해당 파일이 실제 해커(킴)에게 넘어간 시점에는 아직 만료되지 않았던 것으로 밝혀졌다. 이 경우도, ‘아직 만료되지 않은 인증서 파일’을 가지고 공격자가 무엇을 했는지가 중요한데, 이를 확인할 수 있는 정보는 이번 데이터 덤프에 포함되지 않았다고 대학원 측은 전했다.

피싱 공격에 능한 ‘킴’, 왜?

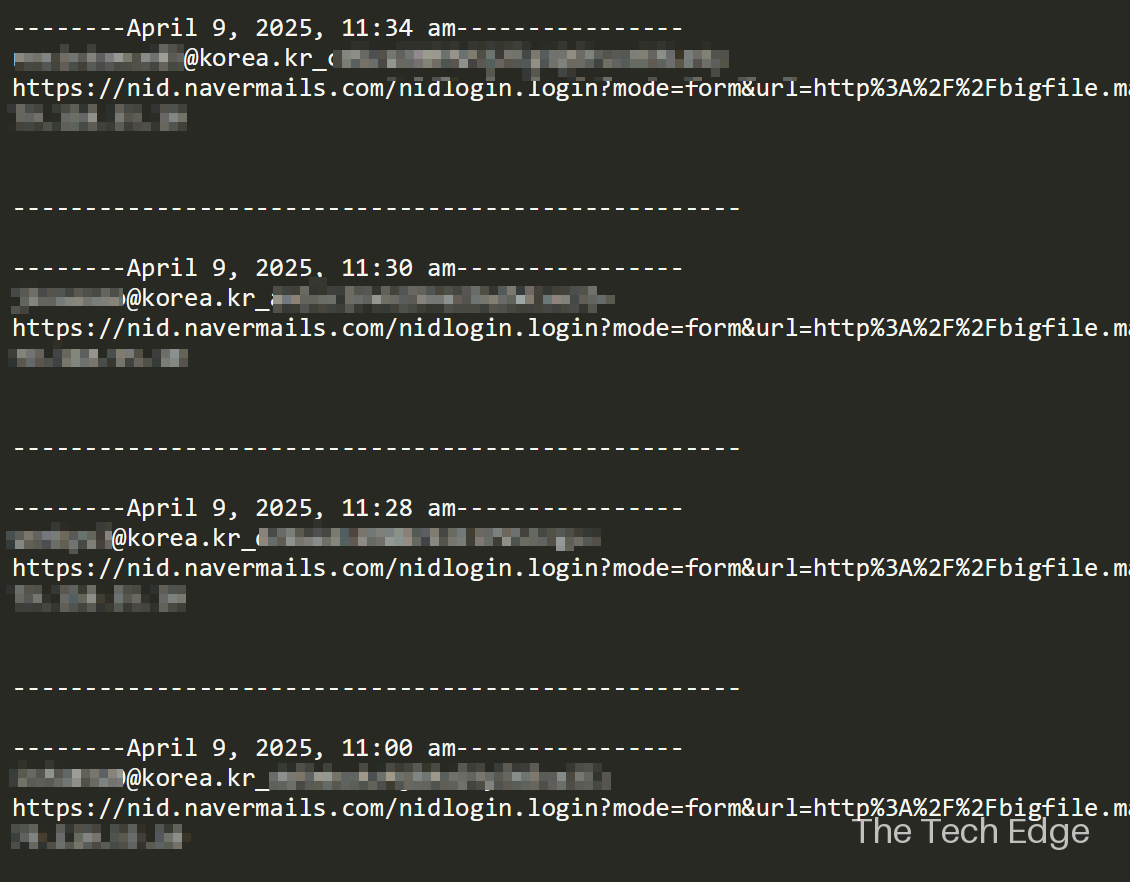

무엇보다 이번 데이터 덤프를 통해 확인할 수 있었던 건 해커(킴)의 능수능란한 피싱 기술이었다. 한국에서 널리 사용되는 서비스인 네이버와 카카오톡이라는 플랫폼을 어떤 식으로 피싱에 활용했는지가 상세히 공개됐기 때문이다. “한 파일에는 네이버 피싱 사이트를 생성하는 방법이 상세히 담겨져 있었습니다. 카카오 로그인 사이트를 모방한 피싱 페이지의 소스코드도 있었고, 연세대학교 학생 및 교직원들을 대상으로 한 악성 자바스크립트 파일도 발견됐습니다. 다만 연대용 악성 스크립트의 경우 실제 피싱 사이트에 적용되어 있지는 않았습니다.”

실제 공격에 활용되지 않은 것으로 보이는, 하지만 미래 공격을 위해 예비된 것으로 보이는 공격 도구들을 발견한 것도 큰 수확이다. 여기에는 방금 언급된 연대용 악성 스크립트 외에 각종 브라우저용 악성 플러그인과 여러 다른 기능을 가진 자바스크립트, 피해자 컴퓨터 드라이브 정보 수집 도구, 피해자 네트워크 상 다른 호스트를 탐지하는 스캐너 등도 있었다.

피싱 이메일 발송 도구도 있었다. “이 도구를 활용한 작업 이력도 남아 있었습니다. 2025년 1월 3일부터 5월 23일까지의 로그가 이번 덤프에 포함돼 있었습니다. 해커(킴)는 검찰, 한국지역정보개발원, 정부, 링네트, 방첩사령부 등의 사용자를 대상으로 피싱 메일을 생성했었습니다. 그 중 검찰 도메인의 이메일이 가장 많았습니다. 2위를 기록한 한국지역정보개발원의 3배 가까이 됩니다.”

공격자들이 누구를 대상으로, 어떤 전략과 도구를 써서 피싱 공격을 수행하는지 그림이 그려지기에 충분한 자료들이다.

1) 주로 한국의 대형 웹서비스를 이용하는 사용자들(그 중에서도 한국 주요 인프라 관계자로 보이는 이들)을 대상으로

2) 피싱 페이지와 악성 스크립트 등을 활용하여

3) 시스템 정보는 물론 각종 계정 정보를 획득하려 한다는 게 바로 그것이다.

대학원은 “보안 체계 확산과 망분리 적용 등으로 해킹 공격이 어려워지자 피싱을 중점적으로 구사하기 시작한 것”이라며 “보안 체계가 아무리 강력하게 구축된다 하더라도 사람의 심리와 특질을 악용하려는 피싱 공격을 기술적으로 완벽히 방어하기는 어렵다”고 짚었다. 또한 “덤프 속에 발견된 여러 아티팩트(각종 피싱 공격 설명서 및 도구와 자료 등)를 활용해 피해자 식별까지는 확인 가능했다”며 “당사자들을 통한 추가 조사가 진행되어야 할 것”이라고 마무리했다.

정확한 피해 상황 파악이 피해 조직들의 과제로 남겨졌고, 이제는 해커(킴) 자체에 대한 분석이 이어질 예정이다. '킴'은 과연 김수키일 것인가?

Related Materials

- Data Dump From APT Actor Yields Clues to Attacker Capabilities — saber & cyb0rg 데이터 덤프에 대한 고급 공격 인프라·TTP 분석, 실제 증거·명령 이력 등 다각적 해설 - Dark Reading, 2025년

- Hackers breach and expose a major North Korean spying operation — saber & cyb0rg 데이터셋 정밀 분석, Kimsuky 내부 구조·도구·피싱 로그 등 파헤침 - Cybersecurity Review, 2025년

- Hackers leak North Korean group's data — saber & cyb0rg 연구팀의 분석 결과, 8.9GB 실 데이터셋에 담긴 작전내역·해킹공격 로그 등 구체 정보 - The Independent, 2025년

- Top 11 Data Breaches in 2024 Report — saber & cyb0rg 사례 포함, 실제 유출 데이터 유형별 수집·분석 평가 및 최우선 위협 항목 정의 - Kiteworks, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)