북한 해커들, 다채로운 수단 동원해 암호화폐 훔친다

- 북한 UNC4899의 공격 전략, 구글이 공개

- 소셜미디어, 위장 취업, 사회 공학, 클라우드 악용... 창의적으로 조합

- 세계 금융계 1위 위협은 북한 해커

구글이 최신 보고서를 통해 북한 해커들이 어떻게 암호화폐를 훔치는지 상세히 고발했다. 특히 UNC4899라고 알려진 해킹 조직을 파헤쳤다. 소셜미디어, 위장 취업, 사회 공학적 공격, 정보 탈취 등 다양한 기법을 조합함으로써 자신들의 목적을 달성했다고 구글은 밝혔다. 북한 해커들이 얼마나 강력한 동기를 가지고 움직이는지가 드러났다.

다양한 공격 기법 구사

“UNC4899는 링크드인과 텔레그램을 통해 기업들에 접근했습니다. 프리랜서 소프트웨어 개발자로 위장해 ‘프로젝트에 참여하고 싶다’는 식으로 속인 것입니다. 공격 표적이 된 기업의 담당 직원과 연결되면, 친분을 쌓고, 해당 직원이 자신의 컴퓨터에서 도커 컨테이너를 실행하도록 설득했습니다.” 구글이 ‘2025 클라우드위협지형도(2025 Cloud Threat Horizons)’ 보고서를 통해 공개한 내용이다.

합법적인 서비스 인프라를 공격에 활용한 사례도 있다. “공격자들은 점프클라우드(JumpCloud)라는 정상 서비스 인프라를 통해 암호화폐 산업 내 고객들을 공략하기도 했습니다. npm이라는 패키지 저장소에 악성 패키지를 업로드 한 후 특정 기업이나 구직자에게 접근하여 다운로드를 유도한 적도 있습니다. 깃허브(GitHub) 프로젝트에 기여하고 싶다 혹은 협력하고 싶다는 식으로 접근하기도 해 결국 악성 라이브러리가 피해자 시스템에 설치되도록 하기도 합니다. 공격자들의 발상이 매우 풍부하며, 비정상이나 정상 서비스를 자기들 마음대로 활용한다는 점이 놀랍습니다.”

구글은 UNC4899가 “클라우드 기술을 공격에 응용하는 것에 관심이 높아 보인다”고 진단한다. “클라우드 자체를 침해하는 게 이들의 목적은 아닙니다. 그건 너무 어렵고, 많은 자원을 투자해야 하는 일이기 때문입니다. 대신 클라우드를 이용하는 고객을 노린다면, 공격 난이도나 투자 자원의 양이 크게 줄어들죠. UNC4899는 후자를 택하고 있습니다. 클라우드 고객들을 꾸준히 위협하고 있죠.”

구글이 추적했을 때 UNC4899는 특히 구글 클라우드와 AWS 생태계를 자주 노린 것으로 나타났다고 한다. “보다 정확히는 이런 플랫폼들의 고객을 노린 것이죠. 고객들의 컴퓨터에 글래스캐넌(GLADDCANNON)이나 플롯트위스트(PLOTTWIST)와 같은 백도어를 심는 게 목표였습니다. 백도어는 공격자의 서버와 연결되며, 각종 정보가 이 백도어들을 통해 전송됩니다. 특히 로그인 크리덴셜 정보를 노린 것으로 드러났습니다.”

그렇다고 모든 것이 일사천리로 이뤄진 건 아니었다. 다중인증 앞에 공격이 무산된 것이다. “하지만 공격자들은 피해자 계정의 다중인증 옵션을 비활성화 하는 걸 택했습니다. 그랬을 때 이들은 필요한 정보에 접근할 수 있었는데, 이런 경우 갑자기 다중인증이 해제되고서 민감 정보에 접근하는 행위가 연속으로 이뤄졌기 때문에 보안 경보가 울립니다. 그래서 공격자들은 정보에 접근한 뒤 제일 먼저 다중인증을 다시 활성화 하기도 했습니다.” 역시, 창의적으로 문제를 해결했다는 걸 알 수 있다.

이런 모든 활동들의 끝에는 ‘암호화폐’가 있었다고 구글은 결론을 내린다. 그 모든 수고가 결국 암호화폐를 가져가기 위함이었다는 것이다. “이들은 결국 수백만 달러 상당의 암호화폐를 차지하는 데 성공했습니다. 심지어 빠르게 현금화 하기도 했지요. 암호화폐로 국고를 충당하는 게 지금 북한의 생존법이기 때문에, 암호화폐 확보에 사활을 걸고 있는 듯한 모습입니다.”

UNC4899는 누구인가?

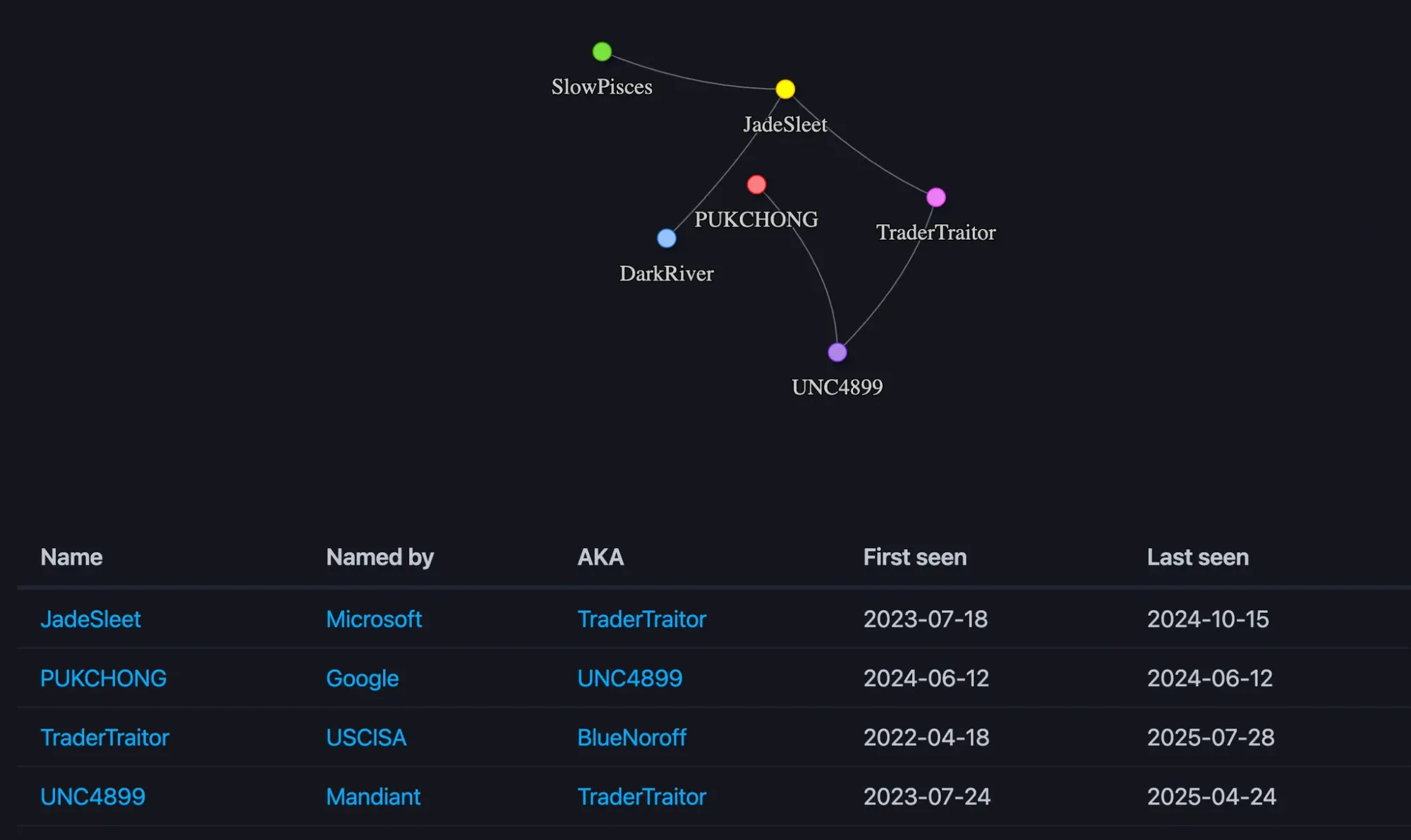

UNC4899는 제이드슬리트(Jade Sleet), 퍽총(PUKCHONG), 슬로피시즈(Slow Pisces), 트레이더트레이터(TraderTraitor) 등으로 불리기도 한다. 하지만 이 이름 모두가 UNC4899를 가리킨다고 확언하기는 어렵다. 이 그룹들의 활동 내용이 상당 부분 겹친다는 것까지가 현재 보안 업계의 결론이다. “이들이 결국 암호화폐와 블록체인 산업을 꾸준히 노린다는 게 가장 큰 공통점입니다.”

UNC4899를 가장 유명하게 만든 일이라고 하면 주로 2022년 3월에 발생한 액시인피니티(Axie Infinity) 사건이 언급되는 편이다. 액시 측은 당시 6억 2500만 달러의 피해를 입었다. 그보다 조금 후인 2024년 5월, DMM비트코인(DMM Bitcoin) 사건을 일으키기도 했고, 올해 2월에는 바이비트(Bybit)를 공략하기도 했다. DMM으로부터는 3억 800만 달러를, 바이비트에서부터는 14억 달러를 훔친 것으로 알려져 있다. 이들은 북한 정찰총국과 깊은 관련이 있을 것으로 예상된다.

APT 활동과 일반 해킹 범죄의 하이브리드형

UNC4899가 주로 언급되긴 했지만 북한 해커들 중 암호화폐나 금융 업계를 노리는 것으로 가장 유명한 건 라자루스(Lazarus)다. 이들은 APT 단체로서 금전적 이득을 추구한다는, 매우 독특한 포지셔닝을 가지고 있다. 지금은 이런 그룹들이 몇 되지만, 라자루스가 처음 돈을 노린 공격을 했을 때 보안 업계는 적잖은 혼란에 빠졌었다.

APT 단체는 정부가 후원하는 해킹 조직이다. 이들은 정부가 원하는 걸 가져다 주는 역할을 담당한다. 적국의 정보, 비밀 외교 문건, 특정 국가의 국방 현황 등 정치나 국제 관계에서 중요할 수 있는 ‘정보’를 캐내는 데 많은 힘과 자원을 투자하는 편이다. 때문에 피해자가 최대한 오랜 시간 탐지할 수 없어야 한다(오래 들키지 않아야 많은 정보를 가져갈 수 있으니까). 돈을 훔쳤다가는 금방 공격 사실이 탄로나기 때문에 정보만 집중해서 노린다.

일반 해킹 조직들은 보통 민간인들로 구성된다. 정보를 훔쳐봐야 크게 도움이 되지 않기 때문에 돈을 선호한다. 물론 최근에는 정보를 다크웹 등에서 판매해 현금화 하기도 하지만, 그렇더라도 정보보다는 돈이 최종 목적이라고 할 수 있다. 돈이 없어지면 경보가 빨리 울리기 때문에 단 시간 안에 치고 빠지는 움직임을 보이기도 한다. 다만 암호화폐 채굴이나 협박용 정보 탈취 공격의 경우 들키지 않고 오랜 시간 머무는 것에 주력하기도 한다.

방어하는 입장에서는 APT 공격을 예방하느냐 금전 탈취를 위한 공격에 대비하느냐에 따라 해야 할 것이 크게 달라질 수 있다. 정보를 보호하는 것과 돈을 보호하는 것의 차이 때문이다. 하지만 라자루스가 APT이면서 돈을 노리자 당시 방어자들은 정보와 돈 모두를 보호해야 하는 상황에 갑자기 놓이게 됐고, 그 때문에 두 마리 토끼 중 하나 혹은 두 마리 전부를 놓치는 일이 왕왕 벌어졌다. 그래서 라자루스는 한 해 수천억 단위(원화 기준) 수익을 거두기도 했다. 올해 2월에는 2조원 대의 암호화폐를 바이비트(Bybit)에서 훔친 바 있다.

아직까지도 라자루스는 세계 금융 업계가 경계하는 위협 1, 2순위를 다투고 있다.

Related Materials

- N. Korean Hackers Used Job Lures, Cloud Account Access: UNC4899의 최신 공격 및 암호화폐 대형 탈취 분석 - The Hacker News, 2025년

- North Korea Leverages SaaS Provider in a Targeted Supply Chain Attack: UNC4899의 JumpCloud 공격 분석 및 TTP - Google Cloud Blog (Mandiant 보고서 요약), 2024년

- FBI, DC3, and NPA Identification: TraderTraitor(UNC4899, Jade Sleet) 가상자산 3억불 해킹 공식 발표 - FBI 뉴스, 2024년

- North Korean Cyber Group Suspected in JumpCloud Breach: UNC4899의 공급망 공격 사례 - Infosecurity Magazine, 2023년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)