북한 해커들, 전략의 세밀한 부분 변경시켜...일반인도 주의 필요

- 구직자 노리는 것은 여전...하지만 비전문가도 포함

- 클릭픽스 기법 추가해 더 위협적

- 영업과 마케팅 전문가들 중 크롬 사용하면 위험할 수도

북한 해커들의 멀웨어 유포 캠페인이 적발됐다. 깃랩(GitLab)에서 발표한 보고서에 의하면 공격자들은 클릭픽스(ClickFix)라는 기법을 통해 비버테일(BeaverTail)과 인비저블퍼렛(InvisibleFerret)이라는 멀웨어를 유포한다고 한다. 이 캠페인의 표적은 암호화폐와 소매업 분야 조직 내에서 마케팅과 트레이더 역할을 담당하는 사람들이라는 것도 조금은 이색적이라 할 수 있다.

비버테일과 인비저블퍼렛

이 두 멀웨어는 보안 기업 팔로알토네트웍스(Palo Alto Networks)가 2023년 처음 세상에 알린 것으로, 당시에도 북한 해커들이 장기간 퍼트리고 있었다. 그 때 북한 해커들은 가짜 이력서나 스카웃 제안서를 배포하는 방식으로 캠페인을 진행했었다. 배후에는 북한의 유명 해킹 그룹인 라자루스(Lazarus) 혹은 그 하위 그룹이 있었던 것으로 추정되고 있다.

비버테일은 가짜 NPM 패키지나 가짜 윈도우 화상회의 앱을 통해서 확산됐었다. NPM 패키지로 위장됐었다는 건 공격자들이 개발자를 특히 노렸다는 의미로 해석할 수 있다. 윈도우 화상회의 앱은 위에서 말한 가짜 이력서 배포 캠페인과 관련이 있다. 가짜 이력서나 스카우트 제안 메일로 피해자의 관심을 끈 뒤 면접을 화상으로 진행하자는 식으로 접근하면서 앱을 설치하라 권유하는 것이다. 화상 회의를 진행하고자 하는 피해자는 당연히 이 앱을 설치하게 된다.

비버테일은 주로 FCC콜(FCCCall)이나 프리컨퍼런스(FreeConference)와 같은 솔루션에 섞여 유포됐다. 자바스크립트로 작성돼 있으며, 로더 기능을 수행한다. 피해자는 화상 회의를 기대하면서 앱을 설치했지만 사실상 악성 로더를 설치하게 되고, 비버테일은 설치 후 인비저블퍼렛을 가져와 심는다. 인비저블퍼렛은 파이선으로 작성된 백도어로 각종 정보를 탈취한다.

| 시기 | 오퍼레이션 / 캠페인명 | 주요 악성 행위 및 특징 |

|---|---|---|

| 2025년 1월 | 오퍼레이션팬텀서킷(Operation Phantom Circuit) | 글로벌 데이터 탈취, 비버테일 및 인비저블퍼렛 동시 사용 |

| 2025년 2월 | 레코디드퓨처(Recorded Future) 보고서, SI-CERT 경고 | IT 종사자 대상 스캠 및 정보 탈취, 비버테일과 인비저블퍼렛 활용 |

| 2025년 4월 | 컨테져스인터뷰(Contagious Interview) 캠페인 시작 | 악성 NPM 패키지 및 가짜 채용 이메일 통한 비버테일, 인비저블퍼렛, 오터쿠키(OtterCookie) 배포 |

| 2025년 6월 | 컨테져스인터뷰 캠페인 확장 | 35개 이상 악성 NPM 패키지, 신규 로더 사용 |

| 2025년 7월 | 컨태져스인터뷰 급증 | 67개 악성 NPM 패키지, 비버테일 변종 확산, 인비저블퍼렛 연계 |

| 2025년 8월 | 앤트로픽(Anthropic) 위협 인텔리전스 보고서 | 비버테일, 오터쿠키, 골랭고스트(GolangGhost) 연합 활동 상세 분석 |

| 2025년 9월 | 깃랩 기반 클릭픽스 취업 사기 캠페인 | 비버테일 변종 포함 악성 리포지토리, 클릭픽스 채용 사기 피해 발생 |

클릭픽스로의 진화, 표적의 확대

이력서와 스카웃 제안서를 들고 피해자를 농락하는 북한 해커들의 기법은 이미 널리 알려져 있다. 그런데 깃랩의 보고서에 의하면 북한 해커들이 그 기법에 ‘클릭픽스’라는 전략을 추가했다는 게 새로운 점이라고 한다. 그래서 깃랩은 이렇게 변화된 캠페인에 클릭페이크인터뷰(ClickFake Interview)라는 이름을 붙여 추적하는 중이라고 한다.

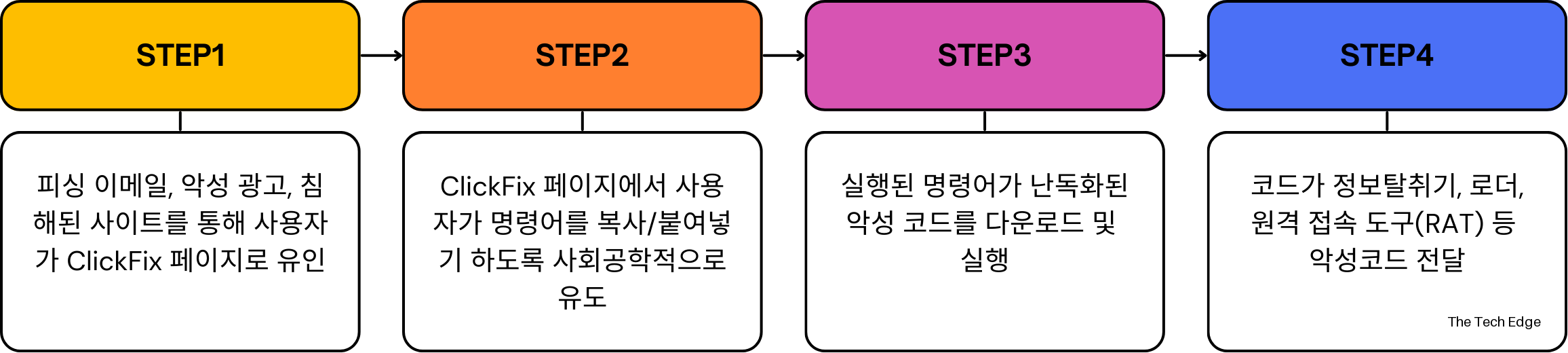

클릭픽스란 사용자들이 공격자들 대신 중요한 행위를 대신 하도록 유도하는, 일종의 소셜엔지니어링 공격 기법이다. 오류가 났다거나, 업데이트가 필요하다거나 하는 메시지를 화면에 띄우는데, 거기에는 거의 항상 ‘수정(fix)’ 버튼이 달려 있다. 버튼을 누르면 사용자 컴퓨터 클립보드에 파워셸 명령이 몰래 저장된다. 그 다음에는 윈도 키와 R키 혹은 T키를 같이 누르라는 지시가 나오고(사용자는 자신이 계속해서 문제 해결을 하고 있는 것으로 착각한다), 그 다음에는 컨트롤+V를 후속 지시에 따라 입력한다. 그러면 아까 클립보드에 저장됐던 악성 명령이 붙여넣기 되면서 실행된다. 사용자들이 사실상 공격을 대행해주는 건데, 이 방법이 현재 꽤나 잘 통하고 있다. 이와 같은 공격 기법에 대응하기 위해 마이크로소프트 측에서는 "클릭 전에 한 번 더 생각하세요 : 클릭픽스 소셜엔지니어링 공격 분석(Think before You Click(Fix): Analyzing the ClickFix Social Engineering Technique)"와 같은 문서를 내놓으며 Click 행위 이전에 한번 더 생각해볼 것을 권장하고 있다.

그 외에도 공격자들은 가짜 채용 플랫폼의 웹 애플리케이션을 설치하라고 유도하기도 한다. 구직 중인 사람들이 속기 쉬운 공격을 하는 것인데, “특히 암호화폐 트레이더, 영업 및 마케팅 담당자들을 노리고 있다”고 한다. 이 역시 이전 캠페인과 차이를 보이는 지점이다. “이전에는 주로 개발자나 암호화폐 산업 종사자들을 노렸었죠. 이번에는 영업과 마케팅 담당자까지 노린다는 점이 다릅니다.”

이 캠페인의 또 다른 특징은 정보 탈취 멀웨어인 인비저블퍼렛이 패키지나 파이인스톨러(PyInstaller)와 같은 도구로 컴파일 됐다는 것이라고 깃랩은 지적한다. “즉 다양한 OS에서 작동이 되도록 설계가 됐다는 겁니다. 공격자들이 자신들의 공격 범위를 확대시키려는 것으로 보입니다.”

이번 캠페인에 사용된 비버테일도, 이전 버전과 차이를 보인다. “이전에 사용된 것들보다 단순화 되어 있습니다. 전 버전이 22개 브라우저 플러그인들을 공략했다면, 이번에는 단 8개만을 노리고 있습니다. 크롬 외 다른 브라우저에서 데이터를 탈취할 수 있었는데, 이번에는 오로지 크롬에서만 정보를 빼돌립니다. 윈도용 비버테일의 경우 비밀번호로 보호된 압축 파일을 통해 인비저블퍼렛 관련 요소들을 설치하기도 하는데, 이는 비버테일 운영 방법 중 처음 등장한 것입니다.”

이게 다 무슨 뜻일까?

큰 틀에서는 ‘또 북한 해커가 멀웨어 퍼트렸네’라고 정리가 가능하지만, 그 안의 여러 세부 내용들이 변했다는 게 이번 깃랩 보고서의 요점이다. 주요 변경점은 다음과 같다.

1) 노리는 사람/조직이 더 많아졌다.

2) 더 다양한 OS와 환경도 노리고 있다.

3) 클릭픽스 기법을 추가했다.

4) 하지만 첫 번째 다운로더인 비버테일은 간소화 됐다.

깃랩은 “IT 기술 분야의 전문가들만 노리던 북한 해커들이 비전문가들까지도 노리기 시작했다”고 이 변화를 해석한다. “굳이 개발자나 보안 전문가가 아니더라도 이들의 표적이 되고 있습니다. 물론 왜 그런지는 아직 정확히 알 수 없습니다. IT 전문가들도 꾸준히 노리면서 동시에 비전문가들까지도 공략한다는 것이 이들에게 어떤 의미가 있는지 더 조사해야 할 것입니다.”

다만 이 결론은 방어에 도움이 될 수 있다. 비전문가더라도 북한의 공격 표적이 될 수 있다는 해석은, 방어에 신경 써야 할 사람들이 크게 늘어났다는 뜻으로 이어지기 때문이다. “IT와 암호화폐 분야에 있는 비전문가들, 그 중에서도 영업과 마케팅을 담당하면서 동시에 크롬 브라우저를 주로 사용하는 사람들이 첫 번째로 경계 태세를 높여야 합니다.”

Related Materials

- Analysis of the threat case of Kimsuky group using 'ClickFix' tactic - Genians, 2025년

- Lazarus Group Targets Job Seekers With ClickFix Tactic to Deliver Malware - The Hacker News, 2025년

- DPRK Hackers Use ClickFix to Deliver BeaverTail Malware - The Hacker News, 2025년

- SafePay Ransomware Rises, North Korea Adopts ClickFix - ReliaQuest, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)