오라클 자산 관리 솔루션 노리는 캠페인 성행, 혹시 클롭?

- 대기업 자산 관리 솔루션 노리는 공격

- 데이터 훔쳤다는 협박 메일로부터 공격 시작

- 배후에 클롭 랜섬웨어 있을 가능성 높아 보여

구글의 보안 자회사 맨디언트(Mandiant)가 최근 새로운 악성 캠페인을 발견해 세상에 공개했다. 배후 세력으로 가장 유력한 건 악명 높은 랜섬웨어 단체인 클롭(Cl0p)이라고 한다. 다만 기존에 클롭이 보여준 것과 이번 움직임이 완전히 같지는 않기 때문에 확실한 결론을 내리지는 못하고 있다.

공격의 핵심은 ‘오라클 이비즈니스 스위트(Oracle E-Business Suite)’이다. 맨디언트에 따르면 공격자들은 먼저 여러 기업과 기관들에 협박 이메일을 보낸다고 한다. 오라클 이비즈니스 스위트에 저장된 민감한 데이터를 훔쳐냈다는 주장이 담겨져 있다. 이러한 활동은 9월 29일즈음부터 시작된 것으로 추정된다.

데이터를 훔쳤다는 내용으로 피해자를 협박하는 건 거의 모든 랜섬웨어 공격 조직들의 공통점이다. 현대의 랜섬웨어 조직들은 피해자의 파일을 암호화 함으로써 못 쓰게 하는 것은 물론, 파일을 전부 외부로 빼돌려 판매하거나 공개하겠다고 피해자를 압박한다. 이중으로 협박하는 이 전술을 통해 랜섬웨어 산업은 요 몇 년 간 중흥기를 맞이하고 있다.

그렇다면 맨디언트가 이번 사건의 배후에 클롭이 있다고 보는 건 왜일까? 먼저는 랜섬웨어를 사용하지 않은 채 ‘데이터를 훔쳐냈다’는 내용만으로 피해자를 협박하는 것이 클롭의 주요 특징 중 하나이기 때문이다. “클롭은 액셀리온(Accellion), 서브유(Serv-U), 고애니웨어(GoAnywhere), 무브잇(MOVEit) 등 각종 파일 전송 프로그램을 공략함으로써 중요한 파일을 다량 훔쳐내기도 했습니다. 그리고 그런 프로그램 사용자들을 협박했죠. 파일 암호화 과정 없이 파일 탈취만으로 돈을 갈취하는 이 새로운 랜섬웨어 전략의 최전선에 있는 게 클롭이라고 할 수 있습니다.”

클롭은 어디를 파고 들어야 기업들이 가장 아파할 만한지를 꿰뚫고 있는 것으로 보인다. 여러 파일 전송 프로그램을 노린 것이 그 증거이고, 이번에(클롭이 배후에 있는 게 맞다면) 오라클의 기업용 도구를 집중 공략한 것도 또 다른 증거가 될 수 있다. 랜섬웨어 그룹으로서 다년 간 여러 전략을 실험 및 적용한 경험이 축적돼, 그들만의 또 다른 무기가 된 것이라고 할 수 있다.

오라클 이비즈니스 스위트는 전 세계 수많은 기업들이 사용하는 자원 관리 솔루션이다. 오라클이 수십 년 동안 개발 및 향상시켜 온 각종 기업용 애플리케이션들을 한데 모아둔 것이라고 할 수 있다. 다국적 기업들 대부분 사용하고 있는 것으로 알려져 있다. 다만 최근에는 SaaS 형태의 유사 도구들이 인기를 얻고 있어 오라클 이비즈니스 스위트와 같은 온프레미스 솔루션의 인기가 시들해지고 있기는 하지만, 아직 많은 기업들이 클라우드와 온프레미스 모두를 유지하고 있기 때문에 시장에서의 영향력은 여전하다.

맨디언트가 클롭을 지목한 데에는 또 다른 이유가 있다. 첫 번째보다 직접적이다. “공격자가 보낸 악성 이메일에는, 피해자가 연락을 취하려 할 때(즉 협박에 응하려 할 때) 필요한 연락처 정보가 포함돼 있습니다. 두 개의 이메일 주소인데, 클롭이 운영하던 데이터 유출 사이트에서 똑같은 주소를 발견할 수 있었습니다. 누군가 클롭을 사칭했거나, 클롭이 캠페인에 관여돼 있거나, 둘 중 하나죠.”

해킹 조직들이 난립해 있는 때라 조직들 간 경쟁이 치열한 시대다. 그래서 ‘유명세’가 범죄 조직의 브랜드 가치에 직접적인 영향을 끼친다. 이제 막 사이버 범죄 시장에 진출한 새내기들이 유명한 선배들의 이름을 활용하는 건 흔히 있는 일이기도 하다. 클롭 정도라면 사이버 범죄자들 사이에서도 첫 손에 꼽힐 정도로 유명하다고 할 수 있으며, 따라서 누군가 이런 클롭을 사칭했다는 건 충분히 있을 수 있는 일이다.

하지만 보통은 사칭하려는 이름(여기서는 ‘클롭’)을 전면에 드러내는 게 보통이다. 다크웹의 특정 사이트를 들어가 대조해 봐야만 알 수 있는 ‘연락처 정보’를 사칭의 도구로 사용하는 건 흔치 않다. 게다가 피해자가 돈을 주기 위해 기껏 연락을 했는데, 그걸 공격자 자신이 아니라 클롭이 대신 받게 한다는 것도 이상하다. 그렇기 때문에 단순 사칭범일 확률보다는 클롭이 관여돼 있을 가능성이 더 높다.

이미 유명 랜섬웨어 조직들은 양지에서 활동하는 대형 브랜드들과 마찬가지로 각종 사칭에 시달리고 있다. 록빗(LockBit)을 사칭한 소규모 범죄 조직이 잠깐 나왔다가 사라지기도 했고, 최근에는 ‘서비스형 사칭(Impersonation-as-a-Service, IaaS)’이라는 아이템도 다크웹에 등장했다. 유명 해킹 그룹의 이름을 사칭할 수 있게 해 주는 서비스로, 다크웹 내에서 사칭의 수요가 적지 않다는 걸 방증한다. 하지만 보안 전문가들 입장에서는 특정 캠페인을 두고 ‘사칭이다’라고 단언하기 힘들다. 사칭되는 측에 아무 것도 모른 채 당했다거나, 100% 관여되지 않았다는 증거를 찾기 힘들기 때문이다.

오라클 이비즈니스 스위트로의 최초 접근은 어떻게 이뤄질까? 아직 알 수 없다고 맨디언트는 말한다. “지금은 조사의 초기 단계입니다. 증거들을 많이 확보하는 상태라 결론에 도달하기는 힘듭니다.” 그렇다는 건 이번 캠페인의 효과적인 예방 대책을 수립하기가 아직은 힘들다는 뜻이 된다.

일반적으로 오라클 이비즈니스 스위트의 방어막을 보다 탄탄히 만드는 방법은 다음과 같다.

1) 계정 인증 과정을 강화한다. 비밀번호를 강력하게 설정하거나 다중인증 옵션을 활용한다.

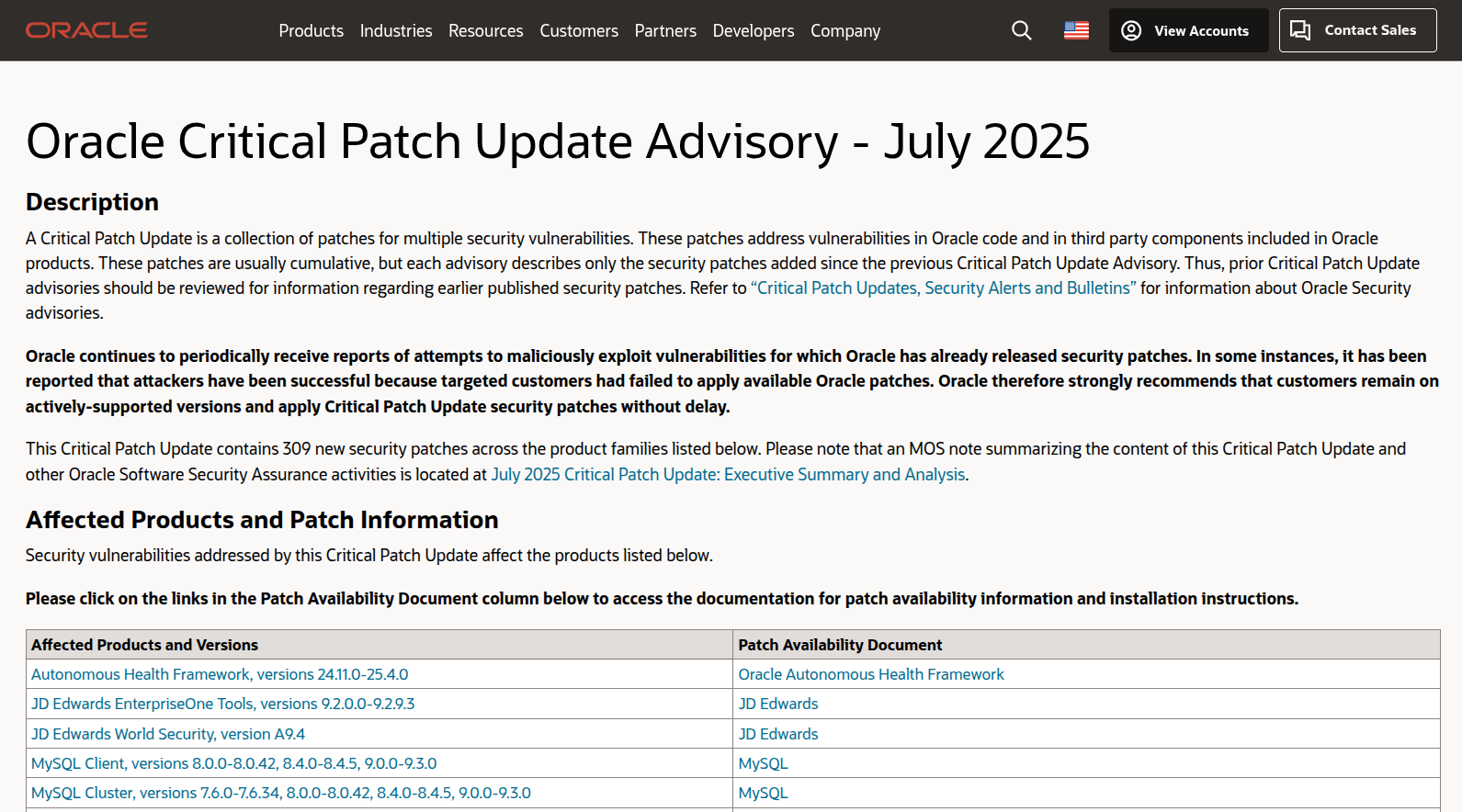

2) 스위트 내 모든 애플리케이션들을 항상 최신화 한다.

3) 오라클 이비즈니스 스위트의 관리 콘솔이나 API 엔드포인트 등의 외부 노출을 최소화 한다.

4) 만약 외부 노출이 필요하다면, 화이트리스트 기법으로 접속 가능한 주소를 제한한다.

5) 스위트의 활용 사안을 모니터링하고 로그를 남긴다.

6) 스위트 사용자 권한을 ‘최소 권한 부여의 원칙’에 따라 조정한다.

Related Materials

- Hackers Launch Extortion Campaign Targeting Oracle E-Business Suite: Claims Tied to Cl0p Group - SecurityWeek, 2025년

- Oracle customers bombarded with extortion emails: Cl0p group claims data theft - CyberScoop, 2025년

- Oracle customers targeted with emails claiming E-Business Suite data theft, possible Cl0p affiliation - HelpNetSecurity, 2025년

- Cl0p extortion emails claim theft of Oracle E-Business Suite data, targeted executives contacted - BleepingComputer, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)