피싱, 너무 교묘해 보안 교육의 효과까지 낮춰

- 요즘 피싱 메일은 오타나 문법 오류로 식별 불가능

- 크롬 업데이트, 줌 초대장, 팀즈 업데이트 등 각종 기법 활용

- 너무 교묘해 교육 효과를 크게 기대하기도 힘들어

피싱 캠페인의 교묘함이 상상을 초월한다. 보안 업체 레드카나리(Red Canary)와 지스케일러(Zscaler)가 최근 발견한 캠페인은 피해자를 속이기 위한 최신 트렌드를 죄다 차용하고 있었다고 한다. “정부 공문서의 양식까지도 그대로 가져다 쓸 정도니, 요즘 공격자들은 속이기 위해 온갖 꾀를 다 부린다고 할 수 있습니다.” 레드카나리의 설명이다.

어떤 기교를 부렸기에 그러는 걸까? “가짜 크롬 업데이트, MS 팀즈 초대장, 줌 초대장, 파티 전자카드 등이 전부 사용됐습니다. 원래 피싱 이메일은 오타나 문법적 오류 투성이어서 식별이 그리 어렵지 않았거든요. 하지만 최근의 장치들은 매우 교묘하며, 눈으로만 봐서는 이상한 점을 발견하기가 힘듭니다.”

그것만이 아니다. 이번에 발견한 피싱 캠페인의 경우 원격 모니터링 및 관리(Remote Monitoring and Management, RMM) 도구도 활용하고 있다고 한다. “요즘 피싱 공격자들은 교묘한 방법으로 침투에 성공했다고 해서 곧바로 자신들이 원하는 것을 하지 않습니다. 합법적인 원격 관리 도구인 아이태리언(ITarian), PDQ, 심플헬프(SimpleHelp), 아테라(Atera) 등을 설치하도록 피해자들을 꼬드기는 단계부터 거칩니다.”

RMM 도구들은 기업 및 기관의 IT 담당자가 원격에서 시스템을 유지 관리하기 위해 사용하는 것들로 당연히 합법적이며 정상적인 소프트웨어다. 하지만 원격에서 접근할 수 있게 해 준다는 것 때문에 공격자들이 악용하기도 한다. 특히 이런 도구들을 공격자가 사용할 경우 관리자의 권한을 가져가는 것도 용이할 때가 많다. 즉 추가 페이로드를 설치할 수 있게 된다는 것으로, 랜섬웨어 공격을 이런 식으로 진행하는 것도 가능하다.

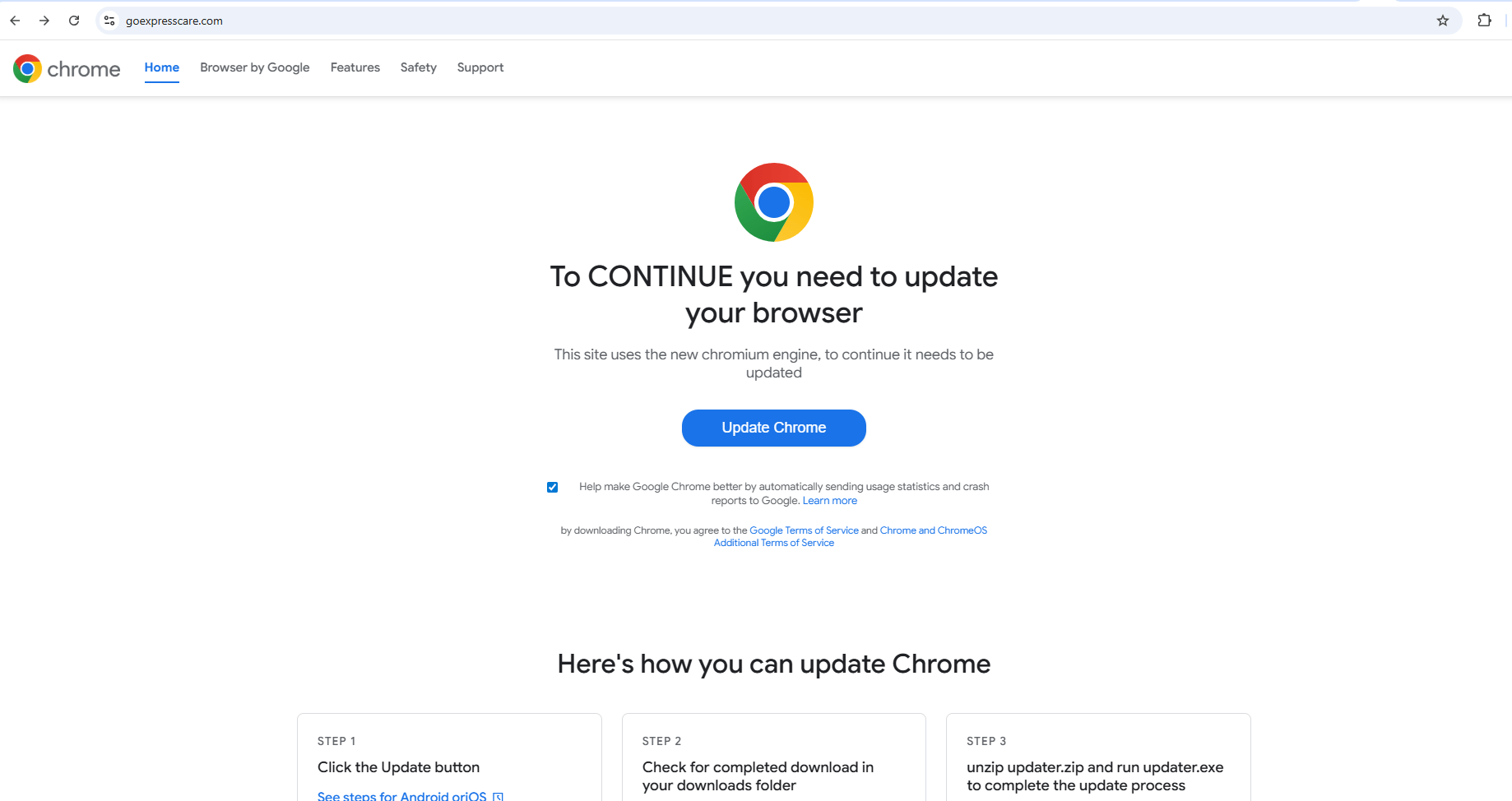

가짜 크롬 업데이트, 최근 가장 주요한 수법

여러 피싱 기법 중 최근 가장 눈에 띄는 건 가짜 크롬 업데이트라고 레드카나리와 지스케일러는 짚는다. “공격자들은 취약한 웹사이트를 찾아 악성 자바스크립트를 삽입해 둡니다. 피해자가 이 사이트에 들어오면 그 자바스크립트가 발동되면서 진짜처럼 보이는 가짜 업데이트 경고 창이 뜨게 되어 있습니다. ‘콘텐츠를 더 보려면 당신의 크롬 브라우저를 업데이트해야 한다’는 내용입니다.”

이 경고에는 버튼이 달려 있다. ‘업데이트’ 버튼이다. 선택지가 하나 뿐이라 대부분의 사용자들은 누르게 되어 있다. 그 즉시다운로드가 시작되는데, 설치되는 건 크롬 브라우저 업데이트가 아니라 RMM 도구들이다. “설치된 도구를 통해 공격자는 피해자 시스템을 주무르기 시작합니다.”

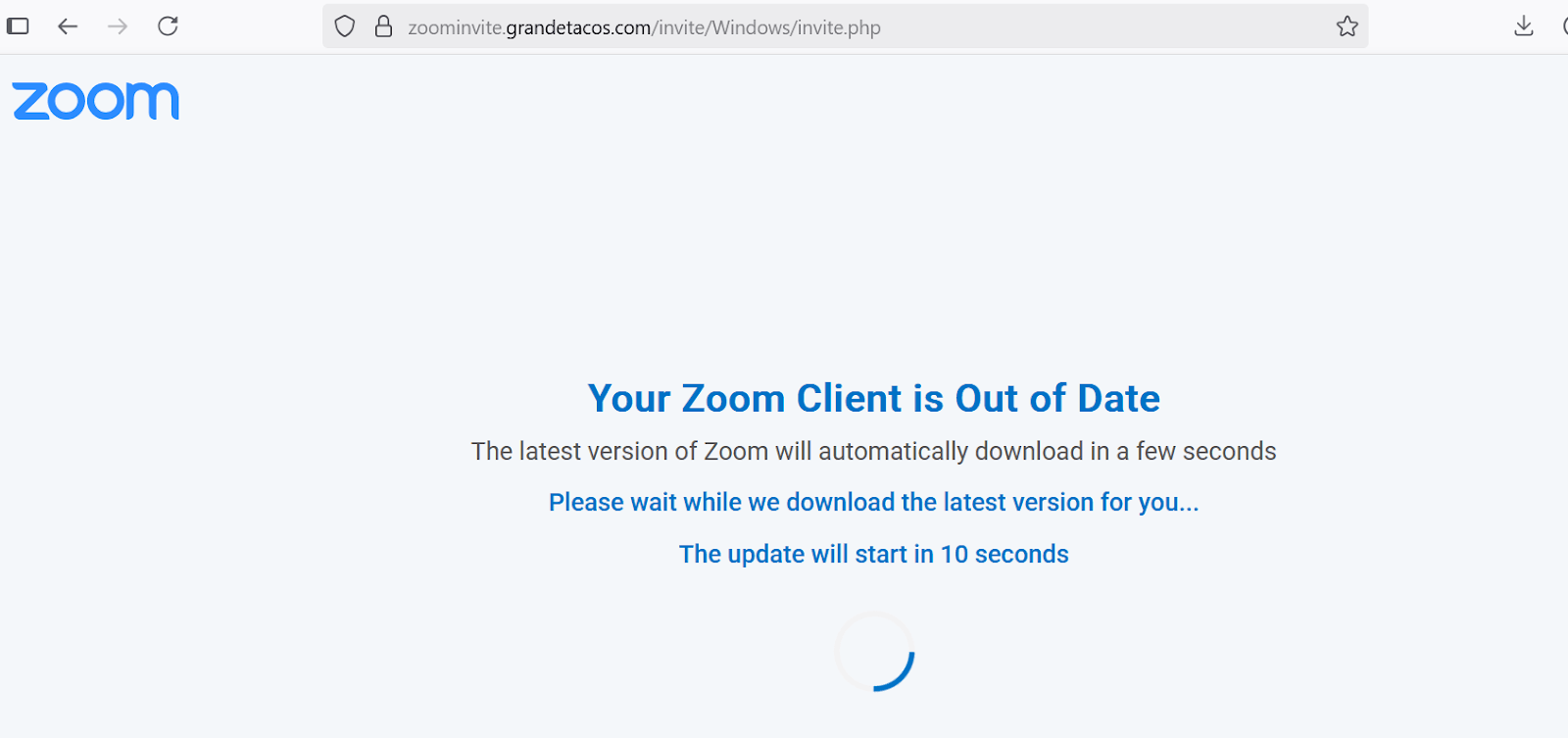

팀즈와 줌, 협업 도구의 악용

코로나 시기부터 원격 협업이라는 업무 방식이 유행하더니 완전히 정착했다. 그러면서 줌과 MS 팀즈가 대표적인 도구들로 자리를 잡았다. 위에서 가짜 RMM 도구를 설치한 공격자들은 줌과 팀즈의 가짜 업데이트 파일을 피해자 시스템에 전달한다. 업데이트가 아니라 또 다른 RMM 도구들인데, 파일 이름조차 MicrosoftTeams.msi로 설정되어 있는 등 구분이 가지 않는다고 레드카나리와 지스케일러는 경고한다.

이것은 팀즈와 줌을 악용하는 한 가지 방법일 뿐이다. 팀즈와 줌의 회의 초대장을 발송하는 사례도 존재한다. “최근 근무자들은 팀즈나 줌으로 회의하는 데 익숙하죠. 회의 초대 링크를 받는 것에도 이제 별 다른 어색함을 느끼지 않고요. 그걸 이용해 공격자들은 악성 링크를 마치 초대 링크처럼 꾸며서 피해자들에게 전달합니다. 속으면 링크에 호스팅 되어 있는 악성코드가 발동됩니다.”

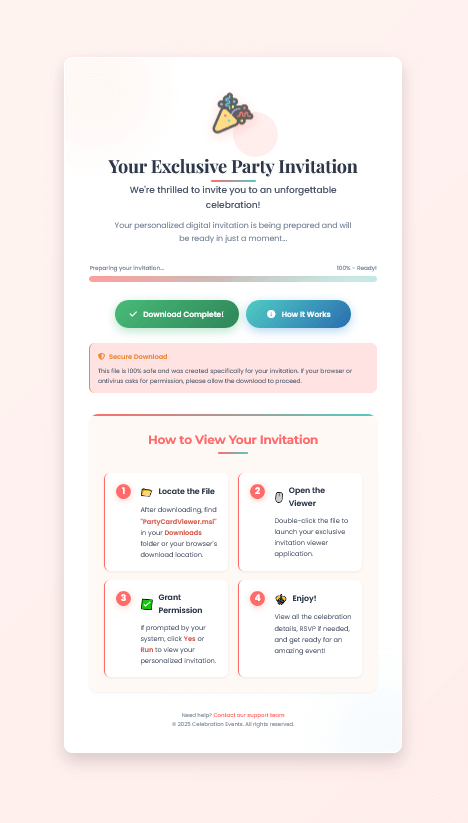

그 밖에 공격자들은 파티 초대장처럼 만들어진 ‘미끼’를 클라우드플레어 스토리지 같은 유명 플랫폼에 호스팅하기도 했었다. 어떤 파티인지 궁금해 클릭했다가는 초대장처럼 보이지만 사실은 RMM 도구인 것이 다운로드 및 설치된다. 초대장 외에 미국 국세청 공문서처럼 꾸며진 ‘미끼’도 있었다. “최대한 많은 사람들을 속이기 위해 공격자들이 여러 가지 수법을 동시에 활용한 것입니다.”

피싱, 교육으로 막는다?

레드카나리는 자사 블로그를 통해 “피싱이 이렇게 교묘해지니, 교육을 통해 막는 게 점점 힘들어지고 있다”고 지적한다. “예전에는 피싱 이메일들의 특징이란 게 어느 정도 있었습니다. 그런 패턴들을 가르쳐주면 듣는 사람도 이해하기 쉽고, 교육 효과도 컸습니다. 하지만 이제는 아닙니다. 공격자들이 가짜를 점점 더 진짜처럼 만들고, 패턴도 다양화시키고 있어 사용자 교육이 단편적일 수밖에 없습니다. 단일 사건만 알려줄 수 있을 뿐, 보편화 되고 응용 가능한 지식을 전수하는 게 어려워지고 있어요.”

그렇다고 사용자 교육이 불필요해졌다는 뜻은 아니다. “교육은 해야 합니다. 단편적인 거라도 피싱 공격에 대해 알려주고 또 알려줘야 합니다. 다만 그런 교육의 효과가 크기를 기대하기는 힘듭니다. ‘왜 알려줘도 구분을 못하느냐’라고 질책할 수 없는 상황이 점점 많아진다는 것이죠. 따라서 기업들은 직원 교육에 많이 의존하지 말고, 네트워크 모니터링과 엔드포인트 탐지 등을 강화함으로써 낮아진 교육 효과를 보충해야 합니다.”

레드카나리는 “바이러스토탈과 같은 웹 서비스 사용법은 일반 사용자라도 익힐 수 있고, 이제는 익혀야 하는 때”라고 지적한다. “업무 상 많은 파일을 메일로 주고받아야 하는 직원들이라면 바이러스토탈을 필수로 사용해야 합니다. 간단히 파일만 업로드 하면 되는 것이니 어려울 것도 없고 시간이 많이 지체되지도 않습니다.”

Related Materials

- Finding Malware: Detecting Fake Browser Updates Attacks with Google Security Operations - Google Cloud Security Community: FAKEUPDATES·FAKESMUGGLES 등 가짜 크롬/브라우저 업데이트를 가장한 악성코드 유포, ZIP 파일·JS 다운로더·드라이브 바이 다운로드 분석, 2025년

- Fake Zoom conference phishing leads to millions of dollars stolen - Pane News Lab: Zoom 미팅 사칭, DMG 악성 설치파일·텔레그램 API 악용, 러시아 계열 공격자 추정 대규모 피해, 2025년

- Sssshhhh? The secret is out: Fake Punchbowl invites are phishing attempts - CBS News Texas: Punchbowl 파티 초대장 위장 피싱, 정상 계정·실제 메일주소 도용, 링크 연결 시 러시아 서버로 리디렉션 피해, 2024년

- SCAM OF THE WEEK: Invitation to a Malware Party - CNBTN: 대사관 파티 초청장 가장 PDF 첨부, 설문 링크 클릭 시 자동 멀웨어 다운로드·은닉·정보 유출, 실사례 중심 분석, 2024년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)