상품권 노리는 치밀한 캠페인, 징글시프

- 크리덴셜부터 탈취한 후 클라우드에서 조용히 활동

- 들키지 않기 위해 천천히, 은밀히 움직여

- 모로코? 아직 확실치 않으나 겹치는 면 많아

상품권 발급 기업들을 표적으로 삼는 악성 사이버 캠페인이 발견됐다. 공격을 진행하는 자들은 오로지 클라우드 환경 내에서만 악성 행위를 실시하며, 일반적으로 해커들이 하는 악성코드 활용이나 엔드포인트 침해 등을 전혀 하지 않는다고 한다. 이 공격자들은 모로코에서 활동하는 것으로 추정된다고 보안 기업 팔로알토네트웍스(Palo Alto Networks)가 밝혔다.

멀웨어도 쓰지 않고, 엔드포인트를 침해하는 것도 아니라면, 공격자들은 어떤 방식으로 자신들의 목적을 달성하는 것일까? “계정 탈취입니다. 스미싱과 피싱 공격을 실시함으로써 피해자의 크리덴셜을 수집한 뒤, 이를 가지고 클라우드 서비스를 마치 자신이 소유한 것처럼 이용하는 것이죠. 이를 통해 궁극적으로는 자신들이 무단으로 상품권을 발급하려고 합니다.” 팔로알토 측의 설명이다.

캠페인, 어떻게 진행되나

일단 팔로알토는 이 캠페인을 징글시프(Jingle Thief)라고 부르고 있다. 징글시프는 피싱 공격 형태로 시작된다. “피해자들은 제일 먼저 스피어 피싱 이메일이나 문자 메시지를 받습니다. MS 365 등 유명 서비스의 로그인 페이지를 모방한 악성 페이지로 접속하게끔 유도하는 게 이 공격의 목적입니다. 속게 된다면 로그인 크리덴셜을 공격자에게 빼앗기게 됩니다.”

크리덴셜을 가져간 공격자는 피해자의 MS 365 서비스에 직접 로그인을 한다. 그런 후에는 조용히 피해자의 환경을 탐색만 한다. “이를 위해서 파일 공유 시스템, 원드라이브, 셰어포인트 등을 주로 들여다봅니다. 그러면서 상품권 발급 절차가 어떻게 되는지, 내부 결제 및 승인 프로세스가 어떻게 구성되어 있는지, VPN 설정 및 현황 절차가 어떤 식으로 수립돼 있는지, 가상기계 관련 현황이 무엇인지 등을 파악하죠.”

뿐만 아니라 공격자들은 탈취한 계정을 사용해 다른 직원들에게도 피싱 메일을 발송한다. 이는 내부 신뢰를 악용한 횡적 이동 시도라고 할 수 있다. “내부 신뢰를 활용하기 때문에 보안 탐지를 회피하는 게 어렵지 않습니다. 내부 직원들끼리 메일 주고 받는데 경보 울리게 해둔 곳은 없잖아요? 게다가 내부자가 보낸 메일이니 피해자가 쉽게 속기도 하고요.” 이렇게 함으로써 공격자는 더 많은 크리덴셜을 확보하게 된다.

공격자들은 치밀한 모습도 보인다. 보낸 편지함에서 피싱 이메일을 즉시 삭제된 편지함으로 이동시키고, 피싱 메일에 대한 사용자들의 답장도 발견하는 대로 즉시 삭제된 편지함으로 옮기는 것. 그렇게 함으로써 본 계정의 주인이 수상한 흔적을 최대한 발견하지 못하도록 하는 것이다. “메일함 규칙도 새로 설정합니다. 그래서 이메일이 공격자들의 계정으로 전달되도록 합니다. 상품권 승인 과정 및 사내 재무 흐름 등 피해자 내부의 여러 사항들을 최대한 모니터링 하기 위함입니다.”

그런데도 피해자가 뭔가를 알아채고 비밀번호를 바꾸면 모든 노력이 물거품된다. 그래서 공격자들은 미리 셀프서비스 비밀번호 재설정 기능을 활성화 하고 엔트라ID(Entra ID)에 추가 장치를 몰래 등록시킨다. 셀프서비스 비밀번호 재설정 기능을 통해 나중에 비밀번호를 공격자가 임의로 변경할 수 있게 되고, 엔트라ID(일종의 액티브 디렉토리)에 은밀히 등록된 장비를 가지고 공격을 지속시킬 수 있게 된다. 또, 가짜 인증 앱을 설치하여 다단계 인증을 우회하기도 한다.

이 모든 과정을 진행하면서 로그 기록과 포렌식 흔적을 최소화 하기도 했다. “공격을 급하게 진행하지 않습니다. 매 단계 꼼꼼하게 설계하고 천천히 실행합니다. 남기지 않아야 할 건 다 찾아서 삭제하는 데 충분한 시간을 보내는 겁니다. 모든 행위가 합법적인 클라우드 기능과 작동법 내에서 이뤄지며, 따라서 포렌식 증거가 거의 남지 않습니다.”

공격 과정을 보면 공격자들이 상당히 치밀하게 움직인다는 걸 알 수 있다. 들키지 않은 채 필요한 정보를 최대한 많이 가져가려는 것이다. 이렇게까지 하는 이유는 결국 상품권을 대량으로 탈취하고, 이를 현금화하는 것이라고 팔로알토는 설명한다. “그래서 여러 공격 사례에서 공격자들이 상품권 발급 앱에 지속적으로 접근하는 걸 볼 수 있었습니다. 고액 카드를 스스로 발급함으로써 자금을 세탁하고, 또 확보하려는 것이죠.”

모로코 해커들?

팔로알토는 이 치밀한 캠페인의 배후에 모로코 해커들이 있을 거라고 보고 있다. 그러면서 이전에 아틀라스라이온(Atlas Lion)이라는 이름으로 알려진 모로코 해킹 그룹을 지목했다. 다만 확신하기에는 이른 단계로, 팔로알토도 “중간 수준의 확신만 가지고 있다”고 보고서를 통해 밝히고 있다.

아틀라스라이온은 Storm‑0539이라는 이름으로도 불리는 단체다. 대형 유통 업체와 레스토랑 체인, 상품권 발급사 등을 주로 노린다. 2021년 말부터 활동을 시작한 것으로 알려져 있고, MS도 이들을 주요한 위협 그룹을 판단해 추적하고 있다. 상품권을 불법으로 발급하는 방식으로 현금을 가로채거나 세탁한다. 피싱 공격으로 피해자를 속이며, 클라우드 서비스를 악용하는 것으로 유명하다. 여러 모로 이번 징글시프 캠페인에서 나타나는 모습과 겹친다.

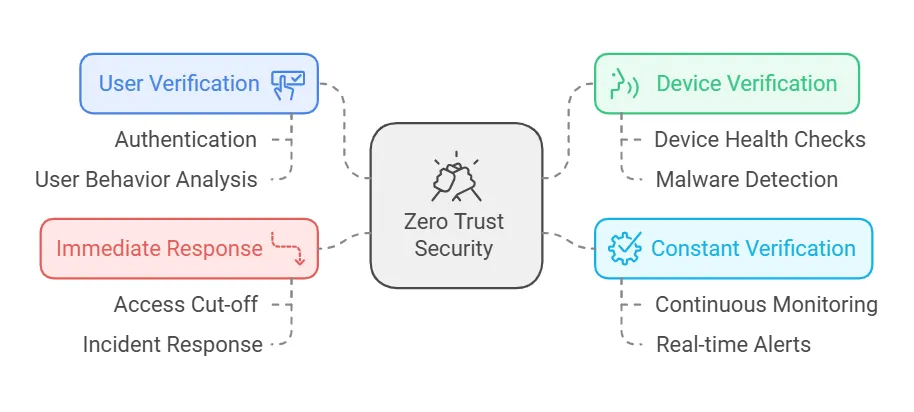

팔로알토는 몇 가지 방어법을 권고했다. “신원에 기반한 모니터링 시스템을 갖추는 게 가장 중요합니다. 정상 ID와 비밀번호로 로그인을 했다는 것만 확인하는 게 아니라, 사용자가 어떤 식으로 행동하는지를 확인하는 게 중요하다는 의미입니다. 이를 테면 어디서 어떤 시간에 로그인을 했는지, 로그인 이후 평소 업무에 필요한 행동을 하는지, 벗어난 범주의 일을 시도하는지 등을 파악하는 것이죠. 이 정보가 조기 탐지와 이른 대응의 핵심입니다.”

신원 기반 모니터링

신원 기반 모니터링은 최근 보안 전문가들 사이에서 ‘네트워크 중심 보안의 대체제’로 언급되는 개념이다. 기존 네트워크 모니터링이 망 내 트래픽이나 패킷의 흐름과 관찰 등을 살피는 걸 위주로 했다면, 신원 기반 모니터링은 누가 시스템에 어떤 권한으로 접근하며, 언제 어디서 무엇을 하는지 등을 파악하는 것이다. IP주소나 서버 트래픽 위주로 관찰하던 걸, 사용자와 계정 쪽으로 시선을 옮기는 거라고 할 수 있다.

신원 기반 모니터링에서 중요시 여겨지는 건 다음과 같다.

1) 인증 관련 이벤트 : 로그인 시도와 성공 및 실패 여부, 다단계 인증 사용 여부, 비정상 로그인 시도 등

2) 인가와 권한 사용 : 관리자 권한 활용 현황, 새로운 역할 및 책임 부여 이벤트, 민감 데이터로의 접근 등

3) 세션과 장비 : 새로운 장비의 등록, 새 인증 토큰 발급, 세션 유지 시간, 비정상 세션 유지 시간 등

4) 데이터 및 앱 활동 : 대량 다운로드 및 업로드, 클라우드 접근과 관련된 여러 상황, 특정 고가치 시스템에 대한 접근 여부

위와 같은 활동을 기반으로 사용자 행위에 대한 지속적인 인증과 중앙통제가 가능하도록 하는 방식을 취하는 것이 신원 기반 모니터링의 일환이라 할 있다. 나아가 제로트러스트(Zero Trust)라는 것도 결국 동일한 맥락의 연장선에 있는 것이라 할 수 있다.

Related Materials

- Moroccan Cybercrime Group Steals Up to $100K Daily Through Gift Card Fraud (Atlas Lion, Storm-0539), The Hacker News, 2024년

- Hacking Group Targets Merchants to Print Out and Sell Gift Card Codes, PCMag, 2024년

- Moroccan Cybercrime Ring Steals Up to $100K Daily, OCCRP, 2024년

- Moroccan Cybercrime Group Atlas Lion Hiding in Plain Sight During Attacks on Retailers, The Record, 2024년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)