랜섬웨어 공격자들, 비즈니스 파트너 아니다

- 랜섬웨어 피해자 절반 가까이 몸값 지불

- 공격자 협상 방식 변화, 신뢰도 일시적 상승

- 예방과 백업이 유일한 대책, 기업 실무자 스트레스 증가

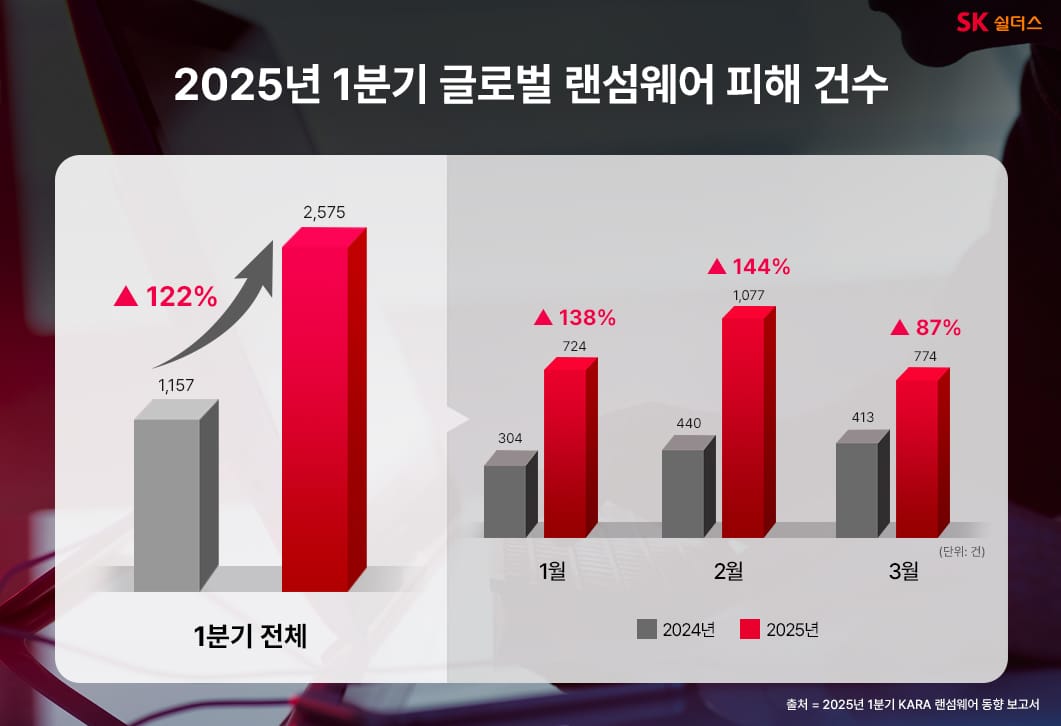

예스24(Yes24)가 랜섬웨어 공격자와 협의했던 것으로 보이는 가운데, 랜섬웨어 피해자들 중 절반 가까이가 공격자들이 요구한 돈을 지불한 것으로 조사됐다. 데이터를 보호하기 위한 사용자들의 노력이 의미 있게 향상되지 않고 있는 가운데, 범인들의 요구 수위가 지속적으로 낮아지고 있기 때문이다. 보안 업체 소포스(Sophos)가 약 3400명의 기업 IT 및 보안 담당자들을 대상으로 조사한 내용이다.

이번에 발표된 ‘소포스 랜섬웨어 상태(Sophos State of Ransomware)’ 보고서에 따르면 전체 랜섬웨어 피해자의 49%가 범인들에게 돈을 지불했다고 한다. 작년 보고서의 56%보다 감소한 수치이지만, 최근 6년 동안의 기간만 떼어놓고 보면 두 번째로 높다. “랜섬웨어에 공격자들에게 돈을 지불하지 말자”는 수사기관과 보안 업계의 외침이 아직까지는 제대로 반영되지 않고 있다고 할 수 있다.

점점 비즈니스맨이 되어가는 공격자들

범인들의 협상 태도가 달라지고 있다는 게 큰 요인으로 보인다. 특히 ‘데이터 복구’의 질적 강화가 눈에 띈다. 랜섬웨어로 인해 암호화 된 데이터를 성공적으로 복구한 피해자가 전체의 97%인 것으로 나타난 것이다. 이 97% 중 절반 가까이(49%)가 범인들에게 돈을 지불하고서 복호화 키를 받은 것으로 조사됐다. 그 외에는 백업 데이터를 가지고 스스로 복구했다고 한다. 주목해야 할 건 수치 자체가 아니라 흐름이다. 백업으로 데이터 복구에 성공한 비율은 지난 6년 중 최하위이고, 공격자들에게 돈을 내고 데이터 복구에 성공한 비율은 동기간 2위이기 때문이다. 자가 복구 능력은 떨어지고, 범인들이 제대로 된 복호화 키를 거래하기 시작했다는 뜻이다.

범인들이 올바로 작동하는 복호화 키를 피해자들에게 제공한다는 건 커다란 의미를 갖는다. ‘랜섬웨어 공격자들에게 돈을 내지 말라’는 주장의 가장 중요한 이유 중 하나가 ‘범인들에게 돈을 준다고 해서 데이터가 올바로 복원된다고 보장할 수 없다’였다. 범인들의 신뢰도가 낮기 때문에 돈이라도 아끼라는 의미였는데, 이제 그 신뢰도가 점점 올라오고 있다는 것이 이번 조사를 통해 드러난 것. 복원만큼은 제대로 해주자는 암묵적 합의가 랜섬웨어 산업 내에 보편화 되고 있는 것으로 보인다.

이번 조사에 의하면 범인들이 요구한 돈의 평균 금액이 한 해 전 200만 달러에서 130만 달러로 줄어들었다고 한다. 더 중요한 건, 피해자들이 실제 지불한 돈이 전년도 200만 달러에서 100만 달러로 절반이나 줄어들었다는 것이다. 한 해 전만해도 요구한 돈을 액면가 그대로 다 받았던 범인들이, 이제는 협상을 통해 대폭 할인가를 받기 시작했다는 의미가 된다. 피해자들의 주머니를 열기 위해 비즈니스 전략을 수정한 것으로 풀이 된다.

‘실제로 낸 돈은 얼마인가?’라는 항목에서 이번 조사에 참여한 응답자들 중 29%만이 요구액과 동일한 돈을 지불했다고 답했다. 절반 이상인 53%는 요구보다 적게 지불했다고 답했다. 다만 18%는 범인들이 최초 요구한 것보다 더 많이 지불했다고 밝혔다. 통계에는 나와 있지 않지만 랜섬웨어 산업 전체적으로는 수입이 적잖이 줄었을 것으로 예상된다.

그만큼 피해자들의 총 피해액도 어느 정도 줄어든 것으로 보인다. 범인들에게 낸 돈을 제외한 복구 비용을 조사했을 때 전년 대비 44% 줄어든 것으로 집계됐다. 2024년 273만 달러였던 것이, 2025년 153만 달러로 계산된 것. 게다가 복구 속도도 빨라져(1주일 내 완전 복구 성공률이 35%에서 53%로 증가) ‘보이지 않는 피해액’ 역시 감소했을 수밖에 없다.

그렇다고 ‘랜섬웨어 피해’가 가벼워진 건 아니다. 일단 랜섬웨어 공격을 한 번이라도 겪은 담당자들 중 41%는 향후 공격에 대한 불안과 스트레스가 증가했다고 증언했다. 34%는 공격을 미리 막지 못한 것에 대한 죄책감에 시달리고 있다고 밝혔고, 40%는 경영진의 압박이 크게 늘었다고 답했다. 31%는 이런 스트레스 요인들로 인해 결근한 경험이 있다고 했으며, 25%는 팀장이 교체됐다고까지 알렸다. 기업이 입는 평균 피해액이 줄어들고, 랜섬웨어 산업 전체의 수익이 줄었지만, 피해 당사자가 받는 압박은 여전하다고 볼 수 있다.

랜섬웨어 공격자들, 비즈니스 상대가 아니다

랜섬웨어 산업 내 조직들이 일반 기업 형태로 운영된다는 건 더 이상 비밀이 아니다. 랜섬웨어 공격자들이 아무리 기업 형태로 일을 운영하고 자신들의 행적을 포장한다고 해도, 이들이 비즈니스 파트너가 되는 건 아니다. 협상 금액을 절반으로 낮춰준다고 해도, 그것이 혜택인 것은 아니다. 데이터 복호화를 약속 그대로 이행해 준다고 하더라도, 이들이 믿을만한 부류가 되는 것도 아니다. 이들은 여전히 누군가의 실수나 약점(이는 다음 섹션에 설명된다)을 파고들어 적지 않은 돈을 내도록 만드는 범죄자들이다.

랜섬웨어 산업은 그 어떤 면으로도 상대방(즉, 피해자)에게 이익을 주지 않는다. 혹자는 ‘보안 경각심’ 및 ‘정보 보호 강화’가 이득일 수 있다고 말하기도 한다. 하지만 이들을 통해 얻는 보안 경각심이란 것은 수많은 사례를 통해 입증됐지만 일회성에 단발성으로 그칠 확률이 높을 뿐더러, 실제 랜섬웨어 피해를 겪지 않더라도 이미 수많은 사건들을 통해 충분히 얻을 수 있다. 즉, ‘이번 사건을 통해 보안이 강화됐다’는 건 ‘랜섬웨어 때문에 회사가 망했다’보다 조금 나은 수준의 차악에 불과하지, 이익이라고 할 수 없다는 것이다.

반면 랜섬웨어 공격자들에게 돈을 내면 한 푼 한 푼이 랜섬웨어 산업 전체에 이득이 된다. 랜섬웨어 공격자들은 자신들의 성공 경험을 가지고 더 많은 공격을 이어가기 때문이다. 익스플로잇 해봤던 취약점, 협상의 톤앤매너, 얻어낸 돈 모두가 후속 공격의 훌륭한 자본이 된다. 그러면 또 다른 피해자가 발생하고, 심지어 한 번 랜섬웨어에 당했다가 협상을 통해 데이터를 복구한 피해자가 다시 한 번 공격에 당할 수도 있다. 예를 들어 블랙수트(BlackSuit)라는 랜섬웨어의 경우, CDK글로벌(CDK Global)이라는 회사와 협상을 하면서 동시에 두 번째 공격을 기획해 감행하기도 했었다. 랜섬웨어 공격자들에게 돈을 준다는 건 ‘이번 사건에 작동하는 복호화 키를 제공받는다’는 의미이지, ‘영원히 공격하지 않겠다는 약속’을 받는 게 아니다.

왜 랜섬웨어에 계속 당하는가?

랜섬웨어라는 말이 일반인들 사이에서도 통용된 지 벌써 수년 째인데도 여전히 피해자들이 속출하는 이유는 무엇일까? 소포스가 조사한 바에 따르면 ‘취약점 익스플로잇’이 가장 주된 이유라고 한다. 전체 랜섬웨어 공격의 32%가 취약점 익스플로잇 공격을 통해 성사됐다. 그 다음은 ‘크리덴셜 탈취’로, 전체 공격의 23%인 것으로 조사됐다. ‘취약점 패치’와 ‘크리덴셜 보호’와 같은 ‘운영 및 관리’의 영역이 지속적으로 중요한 이슈로 남아 있다는 의미다.

취약점이 조직에 문제가 되는 이유는 크게 세 가지다. 취약점을 찾아내거나 다룰 인력 및 전문성이 부재하다는 게 하나, 적절한 보안 솔루션이 없다는 게 둘, 세상에 알려지지 않은 취약점이 존재한다는 게 셋이다. 처음 둘은 기업의 투자(즉 경영진의 결단)가 필요하고, 마지막은 보안 취약점 소식에 대한 지속적인 관심을 요구한다. 크리덴셜 보호는 보안 담당자 외에 디지털화 되어가는 세상에 살아가는 모든 사용자들이 반드시 가져야 할 생활 습관에 가깝다. 아직 그 습관이 보편적으로 자리를 잡지 못하고 있는 게 현실이다. 지속적인 사용자 대상 교육과 올바른 정책 수립으로 다룰 문제다.

공격자들은 어떤 경로로 이런 문제들을 공략했을까? 이메일이 19%로 1위, 피싱이 18%로 아슬아슬한 2위를 기록했다. 이 두 가지 역시 고질병처럼 남아 있는 대표적 공격 경로라고 할 수 있다. 이메일을 비롯해 문자나 SNS 등을 통해 전달되는 악성 링크 및 파일을 무심코 누르는 행위만 근절돼도 랜섬웨어를 크게 예방할 수 있다는 결론에 도달 가능하다.

다른 유형의 사이버 공격과 달리 랜섬웨어는 ‘예방’을 우선적으로 여겨야 한다. 후속조치가 중요하지 않다는 건 아니지만, 중요도와 효과에 있어 예방에 미치지 못한다. 예방 조치는 다음과 같다.

- 주기적으로 데이터를 백업해, 별도의 네트워크에 보관한다. 백업된 데이터가 있다면 랜섬웨어 공격자들과 말 한 마디 섞을 필요가 없다.

- 주기적으로 취약점을 찾아내고 패치한다. 랜섬웨어 공격자들의 작업 난이도를 높이는 효과를 갖는다. 공격자들은 난이도 높은 작업을 선호하지 않으므로, 다른 표적을 찾는다. 즉, 당신은 일단 안전해질 수 있다.

- 주기적으로 크리덴셜을 바꾸거나 비밀번호 관리 프로그램을 사용한다. 이 역시 2)번과 같은 효과를 갖는다.

- 주기적으로 네트워크 내 활동 사항들과 로그를 확인한다. 최대한 빠르게 이상 현상을 찾아낼 수 있으므로 피해를 줄일 수 있게 된다.

Related Materials

- At-Bay: Remote Access Tools Behind 4 of 5 Ransomware Attacks in 2024; Supply Chain-Driven Cyber Claims up 43% - Business Wire, 2025년 (2024년 트렌드 분석 보고서)

- Ransomware Attacks in 2024: The Most Devastating Year Yet? - Sygnia, 2025년 (2024년 랜섬웨어 공격 동향 및 분석 보고서)

- Ransomware: biggest groups responsible for attacks in 2024 - Lumiun, 2024년 (2024년 랜섬웨어 주요 공격 그룹 및 비즈니스 영향 분석)

- The Average Cost Of Ransomware Attacks (Updated 2025) - PurpleSec, 2025년 (2024년 랜섬웨어 피해 및 비즈니스 리스크 분석)

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)