호텔 손님 신용카드 노리는 해킹 조직, 인공지능 활용해 멀웨어 제작

- 남아메리카에서 주로 활동하던 리벤지호텔스

- 최근 송장이나 구직 신청서 등으로 꾸민 피싱 메일 뿌려

- 감염되면 다양한 종류의 RAT 심어 정보 빼돌려

브라질을 비롯해 여러 스페인어권 국가의 호텔들을 겨냥한 멀웨어 유포 캠페인이 적발됐다. 보안 기업 카스퍼스키(Kaspersky)에 의하면 배후에는 TA558이라는 해킹 조직이 있고, 주로 퍼지는 멀웨어는 베놈랫(Venom RAT)이라고 한다. 2025년 여름부터 이어져 온 공격으로 보이며, 따라서 관광 산업과 시즌을 노린 기획으로 추정된다. 참고로 카스퍼스키는 TA558을 리벤지호텔스(RevengeHotels)라고 부른다.

공격의 순서

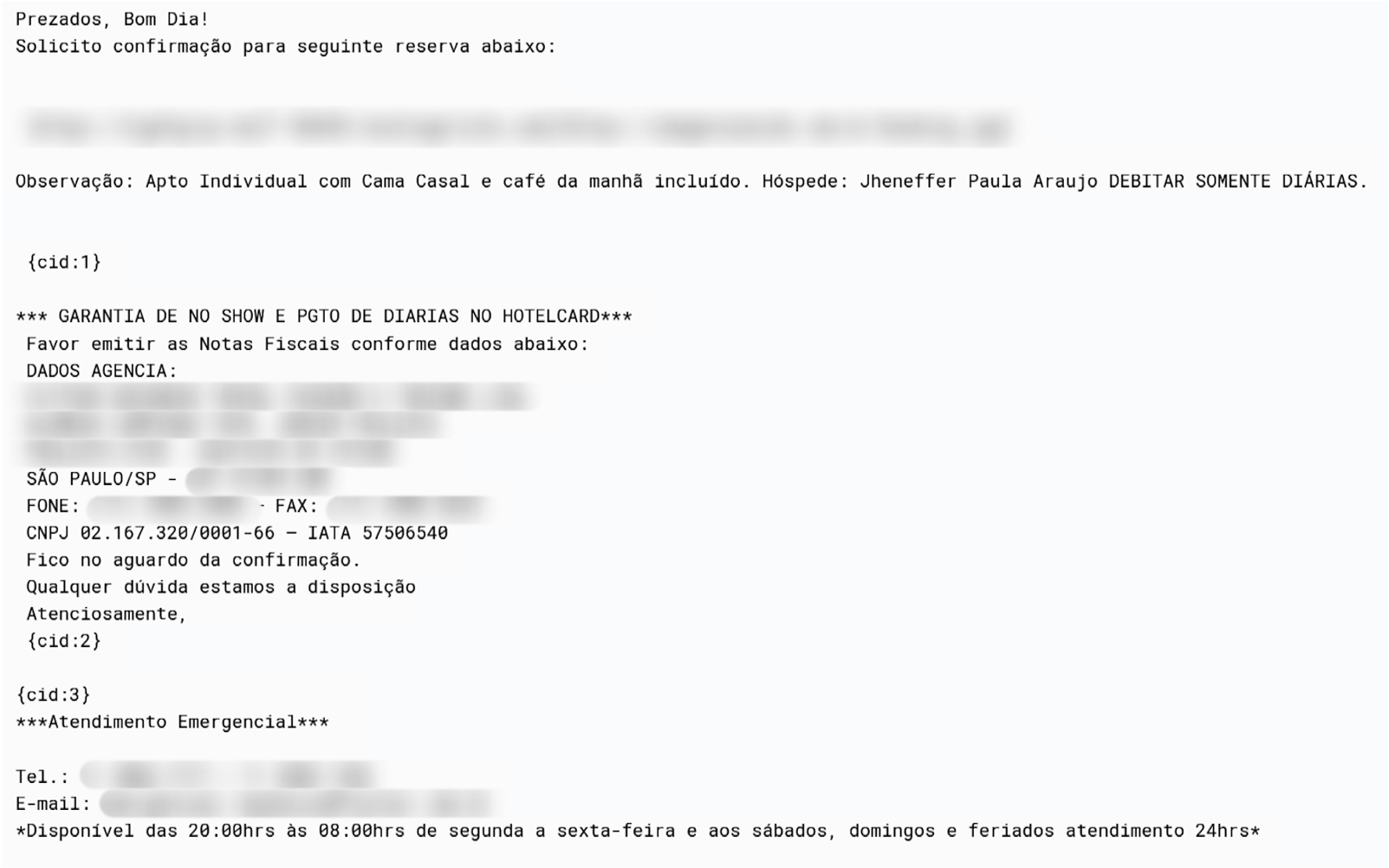

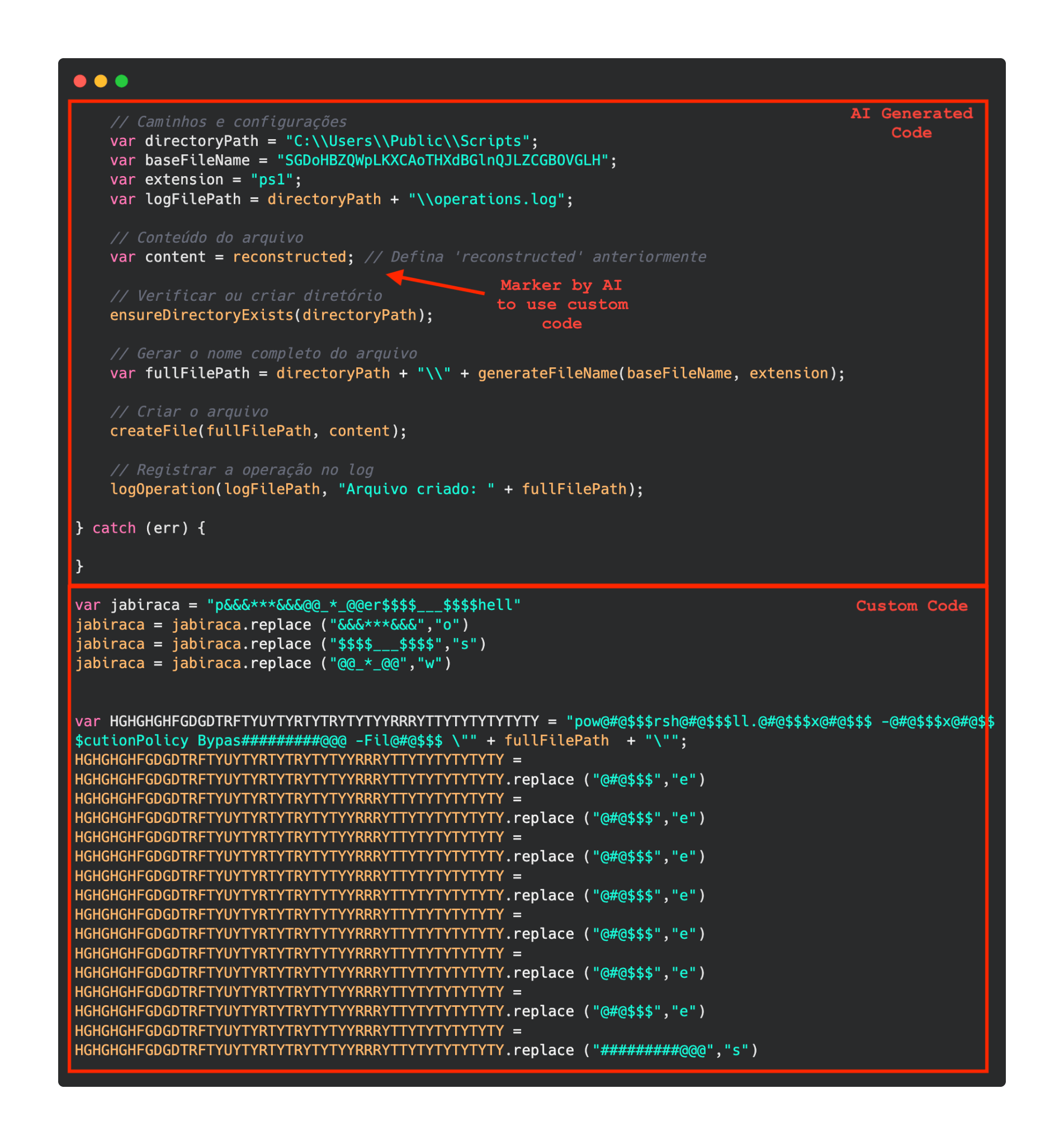

공격의 시작은 피싱 이메일이다. 가짜 송장이 첨부돼 있는데, 이를 열면 자바스크립트 로더가 설치된다. 이 로더는 다시 파워셸 다운로더를 발동시키고, 이 다운로더는 베놈랫 페이로드를 피해자 시스템에 설치한다. “흥미로운 건 다운로더 코드의 상당 부분이 대형 언어 모델로 만들어진 것처럼 보인다는 겁니다. 인공지능이 정말로 공격자들의 해킹 도구를 제작해주는 시대가 도래한 것을 분명히 보여줍니다.”

리벤지호텔스는 TA558의 또 다른 이름이다. 한 해킹 조직이 여러 이름으로 불리는 건 종종 있는 일이다. 보안 기업이나 기관들이 공격자들을 별도로 추적하기 때문에 생기는 현상이다. 보안 기업 각자가 이런 저런 이름으로 부르며 추적했던 공격자가 사실 동일 인물(혹은 동일 조직)이었다는 사실이 한참 후에 밝혀지기도 한다. 이 때문에 수사에 혼선이 오기도 하나, 대단히 심각한 사태로 번진 적은 없었다. 하지만 이런 일관적이지 않은 호칭 때문에 대응이 지연된다는 지적이 꾸준히 나오고 있기는 하다.

리벤지호텔스는 2015년부터 활동해 왔으며, 특히 남아메리카 대륙의 호텔 및 여행사들을 주로 공격해 온 것으로 알려져 있다. 그렇다고 남아메리카 대륙만 공격하는 건 아니다. 남아메리카에서 주로 사용되는 언어가 유럽의 언어이다 보니 유럽이 덩달아 피해를 입기도 한다.

오래된 취약점

위에서 언급된 가짜 송장은 주로 워드나 엑셀, PDF 형태로 전달된다. 오피스 문서일 경우 오래된 원격 코드 실행 취약점인 CVE-2017-0199를 익스플로잇 하도록 설계돼 있다. “익스플로잇이 원활히 진행되면 공격자는 여러 가지 원격 접근 트로이목마(RAT)를 심습니다. 리벤지랫뿐만 아니라 엔제이랫(NjRAT), 나노코어랫(NanoCoreRAT), 888랫(888RAT), 프로씨씨(ProCC) 등입니다.”

그런데 아주 최근에 리벤지호텔스의 움직임에 사소한 변화가 있었다고 카스퍼스키는 밝혔다. “송장을 첨부한 이메일로 공격을 개시하는 게 보통인데, 갑자기 호텔 예약 문의나 심지어 구직 신청서로 꾸민 피싱 메일도 같이 사용하기 시작했습니다. 물론 이 경우도 결국 피해자 컴퓨터에서 자바스크립트 로더가 시작된다는 건 같습니다.” 이 자바스크립트 로더 역시 인공지능으로 생성됐음을 나타내는 흔적들을 잔뜩 포함하고 있었다고 한다.

리벤지호텔스를 추적했던 다른 보안 기업들의 경우, 이들이 에이전트테슬라(AgentTesla), 에이싱크랫(AsyncRAT), 폼북(FormBook), 구로더(GuLoader), 로다랫(Loda RAT), 로키봇(LokiBot), 렘코스랫(RemcosRAT), 스네이크키로거(Snake Keylogger), 뷔제이웜(Vjw0rm) 등 다양한 원격 접근 트로이목마를 사용했다고 밝히기도 했다. 다양한 멀웨어를 사용하는 게 리벤지호텔스라는 그룹의 전략 및 특성일 수 있다.

뭘 쓰든 결국 원격 접근 트로이목마라는 게 중요하다. 이것이 이들의 목적을 드러내기 때문이다. “리벤지호텔스가 일관적으로 노리는 건 호텔에 저장된 투숙객의 신용카드 정보입니다. 혹은 신용카드 정보를 유추하거나 끌어낼 수 있는 다른 정보들도 노립니다.”

베놈랫

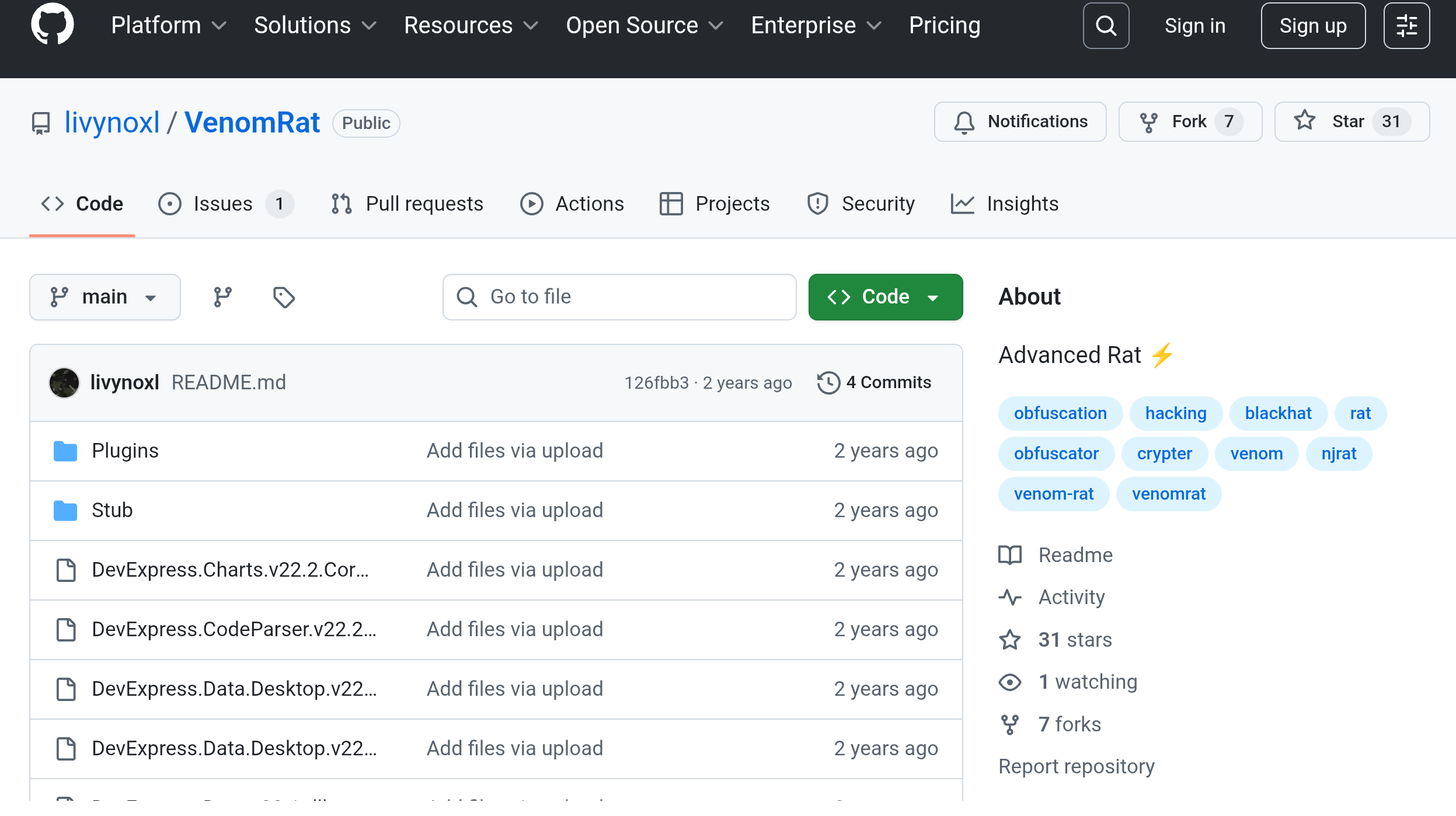

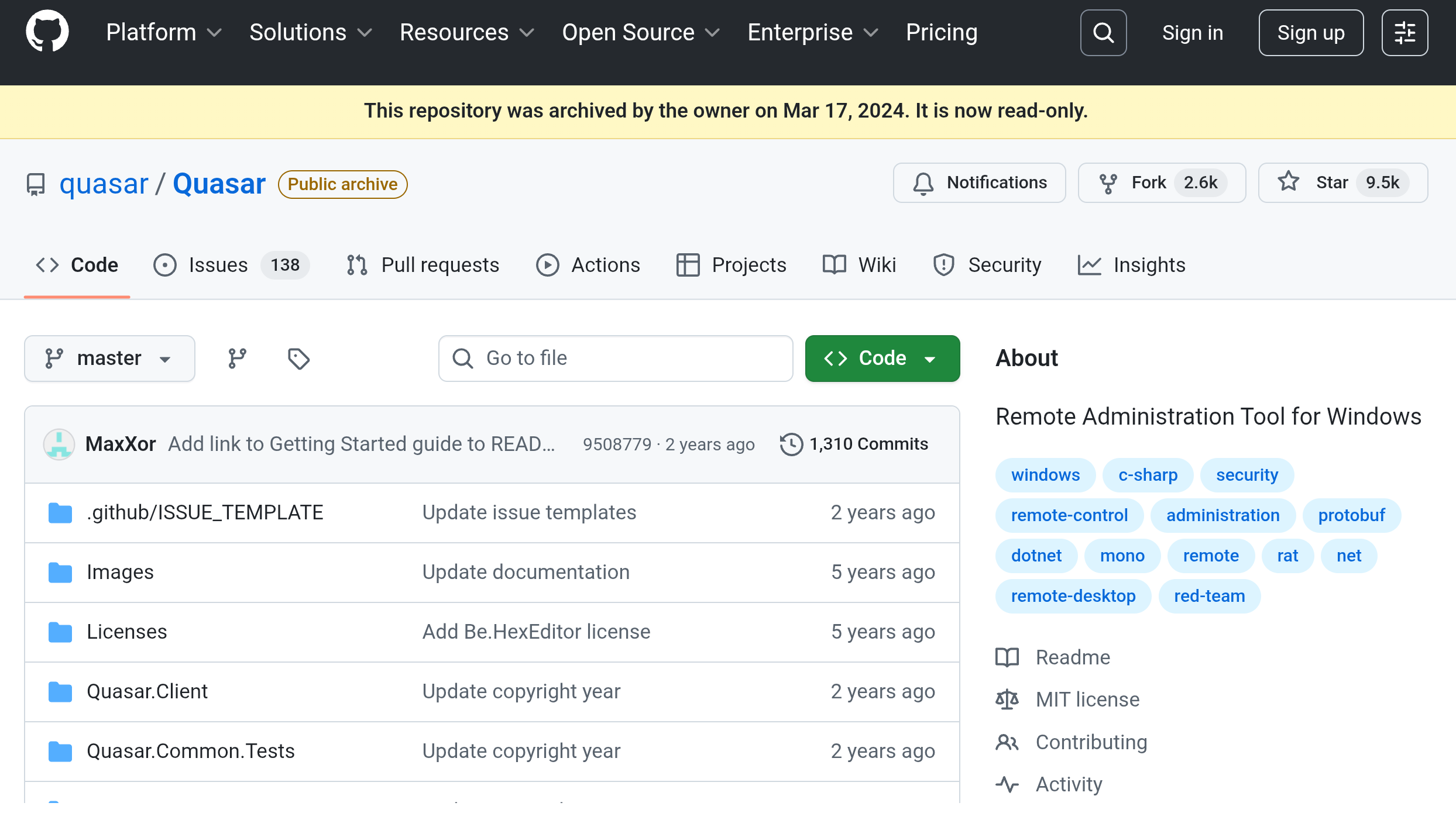

베놈랫은 오픈소스로 풀린 콰사르랫(Quasar RAT)을 기반으로 만들어진 해킹 도구다. 유료로 구매가 가능한데, 한 번에 평생 사용권을 획득하려면 650달러 정도를 내야 한다. 구독을 원할 경우 매달 350달러를 지불해야 한다. 데이터를 탈취하고, 리버스 프록시 역할을 수행하는 걸 기본으로 한다. 보안 솔루션들의 방해를 막기 위한 보호 장치도 탑재돼 있다. “이 보호 장치는 50밀리초마다 실행 중인 프로세스 목록을 확인합니다. 꼼꼼하게 스스로를 보호한다고 볼 수 있습니다.”

원격 접근 트로이목마의 기본 목적이 정보를 훔치는 것인데, 그러려면 피해자 시스템에 최대한 오래 머물러 있어야 한다. 즉 공격 지속성이 관건이라는 뜻이다. “베놈랫은 윈도 레지스트리를 수정해 공격 지속성을 확보합니다. 보안 솔루션 관련 프로세스가 ‘실행 중 프로세스 목록’에서 사라지면 곧바로 재실행되기도 합니다.” 카스퍼스키의 설명이다. 한 마디로 피해자 시스템에 거머리처럼 달라 붙어 있도록 만들어졌다고 할 수 있다.

USB 드라이브를 통해 퍼지는 기능도 갖추고 있다. 최대한 자신들의 공격을 확산시키기 위해(그러므로 수익을 최대한으로 창출하기 위해) 모든 수단을 동원하고 있는 것으로, 리벤지호텔스의 집요함을 드러낸다. “그런 그들이 이제 인공지능의 도움까지 받기 시작했습니다. 이제 캠페인마다 다른 다운로더를 활용하는 것도 가능해질 것으로 보이며, 이는 탐지를 더욱 어렵게 만들 것으로 예상합니다.”

한 보안 전문가는 “인공지능을 공격에 사용하기 시작했다는 건 공격자들이 다른 언어권을 노릴 수도 있다는 뜻이 된다”고 짚었다. “지금 인공지능의 가장 큰 역량은 ‘언어 구사’라고 할 수 있습니다. 여태까지 리벤지호텔스가 왜 스페인어권만 주로 노렸는지는 모르겠지만, 인공지능을 활용하면 얼마든지 다른 지역에도 마수를 뻗칠 수 있게 됩니다. 인공지능으로 멀웨어도 만들 수 있는데, 다른 언어로 피싱 공격을 못할 리 없습니다. 이들의 공격 플로우 내에 인공지능이 있다는 건, 리벤지호텔스가 더는 남아메리카에 국한된 위협이 아니라는 뜻으로 해석됩니다.”

Related Materials

- RevengeHotels: a new wave of attacks leveraging LLMs and VenomRAT — Kaspersky Securelist, 2025년

- Windows Users Hit by VenomRAT in AI-Driven Campaign by RevengeHotels — GBHackers, 2025년

- TA558 Uses AI-Generated Scripts to Deploy Venom RAT in Brazil Hotel Attacks — The Hacker News, 2025년

- Exploring the Dark Side of AI: Advanced Phishing Attack Design and Deployment Using ChatGPT — Nils Begou et al. (논문), 2023년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)