[속보] SKT유심정보 대규모 유출, 정부 "회사 과실…위약금 면제 가능"

![[속보] SKT유심정보 대규모 유출, 정부 "회사 과실…위약금 면제 가능"](/content/images/size/w1200/2025/07/unnamed--3-.jpg)

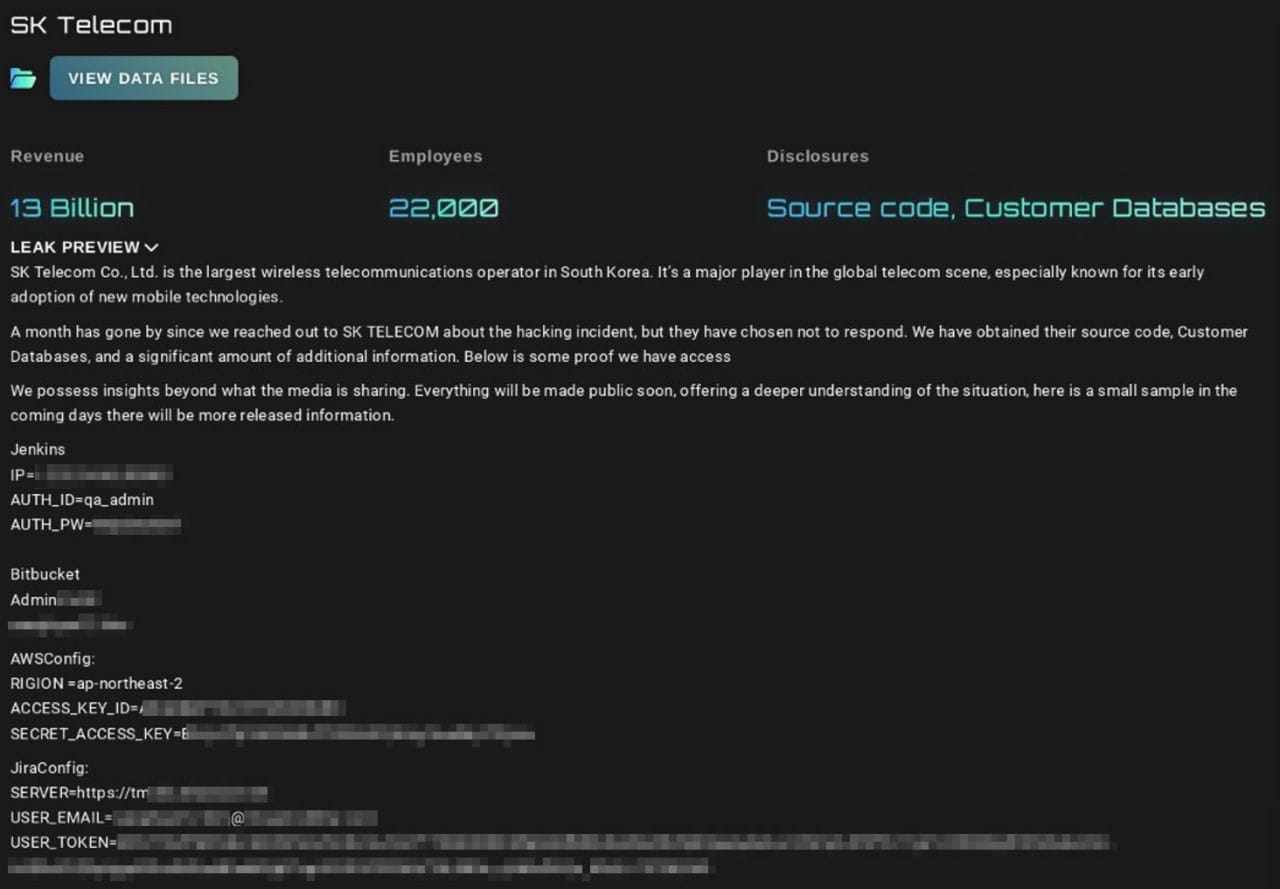

- SKT 서버 42,605대 조사 결과, 총 28대 서버서 33종 악성코드 확인

- 유심정보 25종, 총 9.82GB 분량 유출, 전화번호 등 주요 식별 정보 포함

- 사고 원인: 서버 계정정보 관리 부실, 과거 침해사고 대응 미흡 등 문제

과학기술정보통신부(장관 유상임)는 4일 SK텔레콤 침해사고에 대한 민관합동조사단의 최종 조사 결과와 SK텔레콤 이용약관상 위약금 면제 규정 적용 여부를 공식 발표했다.

조사단은 감염 현황에 대해 SKT 서버 42,605대 악성코드 감염 조사 결과, 총 28대의 서버에서 33종의 악성코드가 확인돼 조치됐다. 이 과정서 공급망 보안 취약점으로 인한 추가 악성코드 유입도 일부 확인됐다.

정보 유출 규모 및 피해규모는 유심정보 25종, 총 9.82GB(기가바이트) 분량이 유출됐으며, 가입자 식별번호(IMSI) 기준 약 2,696만건에 달하는 것으로 집계됐다. 이는 SK텔레콤 및 알뜰폰 이용자를 포함한 전체 가입자 규모에 육박하는 수치다.

유출 정보는 전화번호, IMSI 등 주요 식별 정보가 포함됐으며, 일부 서버에서는 단말기식별번호(IMEI) 등 개인정보가 평문으로 저장됐다.

침해사고 원인 조사 결과, SKT는 ▲서버 계정정보 관리 부실 ▲과거 침해사고 대응 미흡 ▲주요 정보 암호화 조치 미흡 등 다수의 보안 관리상 문제점을 드러냈다. 특히, 서버 내 ID·비밀번호가 평문으로 저장됐고, 주요 정보(예: 유심 인증키)는 암호화되지 않은 채 보관됐다. 또한, 과거 침해사고 발생 시 법정 신고 의무를 지키지 않은 정황도 확인됐다.

재발방지 대책에 대해 정부와 조사단은 ▲계정 비밀번호 관리 강화 ▲주요 정보 암호화 ▲정보보호 관리체계(거버넌스) 강화(CEO 직속) ▲정보보호 인력·예산 확대 ▲공급망 보안체계 구축 ▲중앙로그관리시스템 도입 등 다각적 재발방지 대책을 SK텔레콤에 권고했다. 향후 이행 여부를 점검하고 필요시 시정조치를 명령할 계획이다.

과기정통부는 이번 사고가 SKT 과실로 판단, 이용약관상 ‘회사 귀책 사유’에 해당해 이용자 위약금 면제가 가능하다고 밝혔다. 근거로는 SKT가 안전한 통신서비스 제공이라는 계약상 주요 의무 다하지 못한 점, 정보보호 관련 법령 미준수 등을 제시했다.

유상임 과기정통부 장관은 “이번 사고는 국내 통신업계뿐 아니라 네트워크 기반 전반의 정보보호에 경종을 울리는 사건”이라며, “SK텔레콤은 확인된 취약점을 철저히 개선하고, 정보보호를 기업 경영의 최우선 순위로 삼아야 한다”고 강조했다.

정부는 이번 사고를 계기로 민간 통신망 보안체계 전반을 점검·개편하고, 정보보호 인력 및 투자 확대, 거버넌스 강화 등 제도 개선 방안을 마련할 방침이다.

Related Materials

- 통신사 해킹 사고 사후대응의 문제점과 입법과제 - 국가전략정보포털, 2024년

- SKT 해킹 사건, KT·LGU+는 안전할까? – 통신사별 보안 현황 분석, 2024년

- 통신사 해킹 사고 대응의 문제점과 입법과제 - 연구보고서-상세화면, 2024년