예스24, 백업 운영하면 뭐하나...복구 과정 한계 드러나

- 기존 취약점 재활용 가능성, 감염 경로, 악성코드 잔존 가능성, 표적 특징

- 백업 시스템 운영...오프사이트 분리 및 무결성 검증 충분치 않아

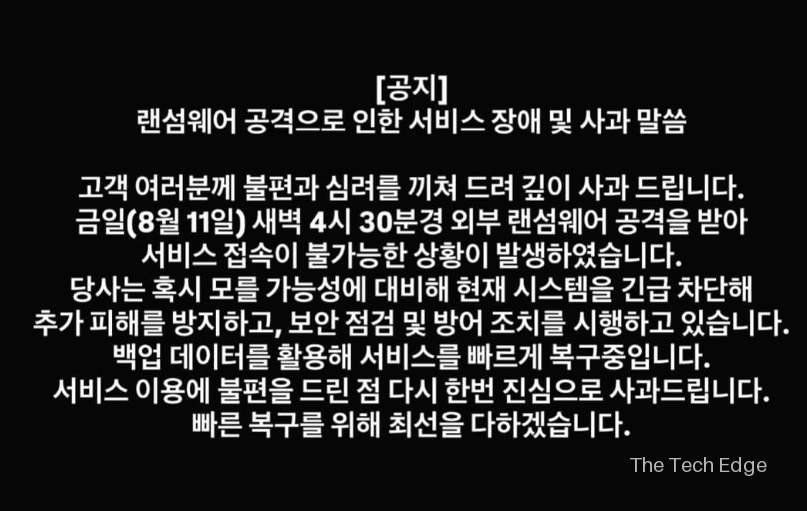

예스24 랜섬웨어 공격 사고 발생을 두고 백업 데이터 보유만으론 대응이 어렵단 의견이 제기됐다.

공개된 정보와 업계 분석에 따르면, 이번 공격은 기존 취약점 재활용 가능성, 감염 경로, 악성코드 잔존 가능성, 표적형 공격 특징이 있다.

기존 취약점 재활용 가능성과 관련해 1차 사고 원인으로 지목된 지원 종료된 구버전 윈도우 OS의 취약점을 다시 악용했을 가능성이 높다.

감염 경로는 이메일 첨부파일, 악성 URL, 혹은 취약한 서비스 포트를 통한 원격 침투 가능성이 있다.

악성코드 잔존 가능성도 제기됐다. 백업 데이터 또는 시스템 내부에 남아 있던 악성코드가 복원 과정에서 재활성화됐을 가능성이 존재한다.

표적형 공격과 관련해선 단순 무차별 공격이 아니라, 해당 기업 환경과 시스템 구조를 정확히 파악한 상태에서 진행된 맞춤형 침투다.

누리랩은 "해당 기업은 백업 시스템을 운영하고 있었으나, 오프사이트 분리 및 무결성 검증이 충분히 이루어지지 않아 복구 과정에서 한계가 드러났다"며 "실시간 감염 탐지와 차단을 위한 행위 기반 보안 체계가 미흡해, 공격 전조를 포착하지 못한 것으로 분석된다"고 밝혔다.

특히 1차 사고에서 남겨진 백도어나 탈취된 관리자 계정이 제거되지 않았을 가능성이 있다며 이러한 요인은 재침해의 주요 원인이 될 수 있다는 설명이다.

누리랩은 "공격자가 남긴 침투 흔적에 대한 철저한 포렌식 분석과 주기적인 위협 헌팅이 이루어지지 않은 점도 보안 허점으로 지적된다"고 밝혔다.

Related Materials

- Ransomware Gets More Ruthless: Akamai Report Reveals Rise of Quadruple Extortion Attacks in APAC - EnterpriseITWorld, 2025년

- Extortion evolves: Akamai SOTI Report examines the increasing complexity of ransomware attacks - CRN India, 2025년

- Ransomware threats rise, attackers adopt quadruple extortion - SecurityBrief UK, 2025년

- The rise of quadruple extortion ransomware and how to protect your organization - Acronis Blog, 2023년