부활한 브리치포럼즈, 같은 듯 달라 의구심이 뭉글

- 갑자기 사라진 브리치포럼즈, 갑자기 복구돼

- 새 관리자 N/A, 모두 돌아오라고 바쁘게 손짓

- XSS 사라진 시점에 알맞은 복귀 vs. 사법 기관의 하니팟

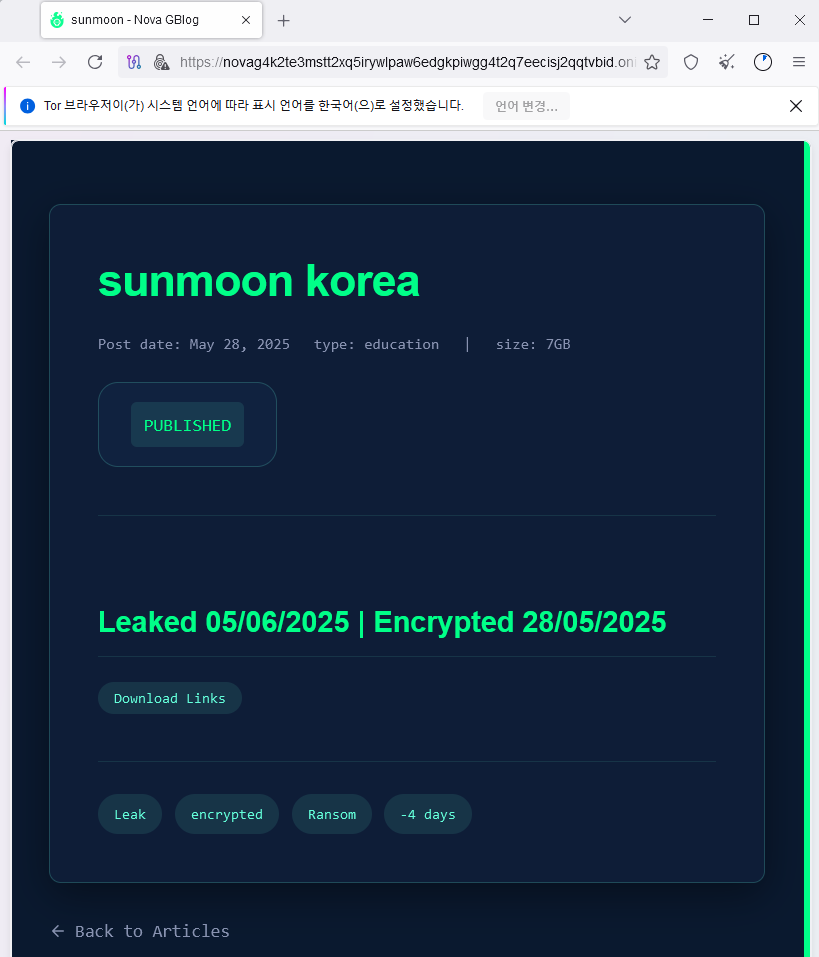

사라진 줄 알았던 다크웹 마켓플레이스인 브리치포럼즈(BreachForums)가 되살아났다. 다른 주소, 다른 모양, 다른 이름을 써 살림을 새로 차린 게 아니다. 이전의 주소와 이름, 디자인이 전부 그대로 부활했다. 심지어 여기서 원래부터 거래됐던 각종 아이템들과 게시글들도 고스란히 복구됐다. 어떻게 이런 일이 있었는지, 보안 업계와 수사 기관들이 의아해 하고 있다.

브리치포럼즈는 사이버 범죄자들이 서식하던 곳으로, 다크웹에서는 ‘범죄의 온상지’와 같은 역할을 담당하고 있었다. 얼마나 인기가 높았는지, 일반 사용자들이 사용하는 클리어넷에서도 브리치포럼즈가 존재했다. 여기서 범죄자들은 각종 ‘사이버 장물(도난 데이터)’과 해킹 도구 등을 거래하고, 범죄를 공모했었다. 하지만 2025년 4월 초, 다크웹과 클리어넷 도메인 모두 갑자기 사라졌다. 이에 사이버 범죄자들은 FBI 등 사법 기관이 공격한 것으로 추정했다.

그러고 나서 한 달이 채 지나지 않은 시점인 4월 28일, 브리치포럼즈에 공지가 하나 떴다. 마이비비(MyBB)에서 발견된 제로데이 취약점 때문에 사이트가 사법 기관에 노출됐다는 내용이었다. 보안 외신들에 의하면 당시 브리치포럼즈의 관리자는 “이 문제가 해결될 때까지 오프라인 상태로 사이트를 유지하겠다”고 밝혔다고 한다. 그게 브리치포럼즈의 마지막이었다.

당시에도 사법 기관이 실제 침투했었는지, 어떤 위협이 브리치포럼즈에 가해졌는지가 구체적으로 알려지지는 않았다. 마이비비의 제로데이 취약점이 무엇이었는지도 정확히 공개되지 않았다. 그래서 많은 사이버 범죄자들은 혼란을 겪었으며, 브리치포럼즈의 대체제를 찾아 헤매기 시작했다. 하지만 3개월 후, 이 악명 높은 다크웹 시장은 되돌아왔다.

모든 게 이전과 똑같지는 않았다. 관리자의 이름이 N/A로 바뀐 것이다. 브리치포럼즈 전성기 시절 관리자는 폼폼푸린(Pompompurin)이라는 이름을 사용하고 있었다. 실명은 코노 피츠패트릭(Conor Fitzpatrick)으로, 2023년 3월 체포됐다. 그러면서 브리치포럼즈는 사라졌으나 샤이니헌터즈(ShinyHunters)라는 해킹 그룹이 복구시켰다.

얼마 간 시간이 지난 지난 6월 미국 사법 당국은 샤이니헌터즈 멤버들과, 브리치포럼즈에서 활발히 활동했던 유명 해커인 인텔브로커(IntelBroker)를 체포했다고 발표했다. 하지만 당시 브리치포럼즈까지 폐쇄된 건 아니었다. 인텔브로커가 브리치포럼즈의 관리자 자격을 가지고 있던 것으로 알려져 있었기에 브리치포럼즈가 무사한 게 의문으로 남아 있기도 했었다.

아직 신규 관리자 N/A의 정체는 밝혀지지 않고 있다. N/A는 브리치포럼즈를 통해 “문제가 됐던 마이비비 제로데이 취약점이 현재는 수정된 상황”이라고 주장하며 “사법 기관의 침해는 없었다”고 사용자들에게 알렸다. 또한 “모든 데이터가 안전하게 보관되고 있다”며 “브리치포럼즈의 관리자나 사용자 중 그 누구도 체포되지 않았다”고 자랑하기도 했다. 이 주장이 사실이라면 미국 사법 기관들이 거짓말을 한 게 된다. 하지만 N/A는 “애초에 인텔브로커에게 관리자 권한을 준 적이 없다”고 밝혀 사법 기관과 N/A의 주장 모두 성립할 수 있게 했다.

브리치포럼즈가 되살아나기 전 또 다른 유명 다크웹 시장인 XSS.IS가 국제 공조로 폐쇄된 바 있다. 이 사실은 더테크엣지가 보도하기도 했었다(https://thetechedge.ai/ukraine-suspect-arrested-for-administering-xss-darkweb-forum/). XSS도 다크웹에서는 영향력이 강한 포럼이었기에 많은 사이버 범죄자들이 갈 곳을 잃을 뻔 했으나 시기 좋게 브리치포럼즈가 재등장 한 것이다.

하지만 모든 것이 지나치게 순적해 일각에서는 의구심을 내비치고 있기도 하다. 이들은 “법 집행 기관이 마련한 하니팟일 가능성도 있다”며 “아무도 체포되지 않았고 제로데이도 다 해결됐다는 새 관리자의 주장은 사용자들을 안심시켜 빠르게 복귀시키려는 의도를 너무 노골적으로 내비치는 것처럼 보이기도 한다”고 의심하고 있다.

Related Materials

- Notorious hackers return as BreachForums reboots under new domain - CyberNews , 2025년

- BreachForums and Notorious Actors Announce Re-emergence - ZeroFox Intelligence , 2025년

- BreachForums Disruption Sparks Darknet Chaos - DarkOwl , 2025년

- BreachForums - 위키피디아 분석(운영 중단·재개·법집행 동향 등 포함) , 2024년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)