중앙과 남아시아 통신사들에서 플러그엑스 발견되고 있어

- 중앙/남아시아 통신사가 이번 캠페인의 표적

- 새 플러그엑스 버전, 다른 중국향 멀웨어들과 닮아

- 중국 조직들 간 교류? 혹시 중앙 정부 관여?

중앙아시아와 남아시아의 기업들이 중국 해커들의 공격에 당하고 있다. 주로 통신과 제조업의 조직들에서 피해가 발견되고 있다. 공격에 당한 기업의 시스템들은 플러그엑스(PlugX)라는 멀웨어로 감염돼 있었다. 플러그엑스는 중국 해커들 사이에서 널리 사용되는 멀웨어로, 코플러그(Korplug)나 소구(SOGU)라는 이름으로도 알려져 있다.

혹시 3방향 교류?

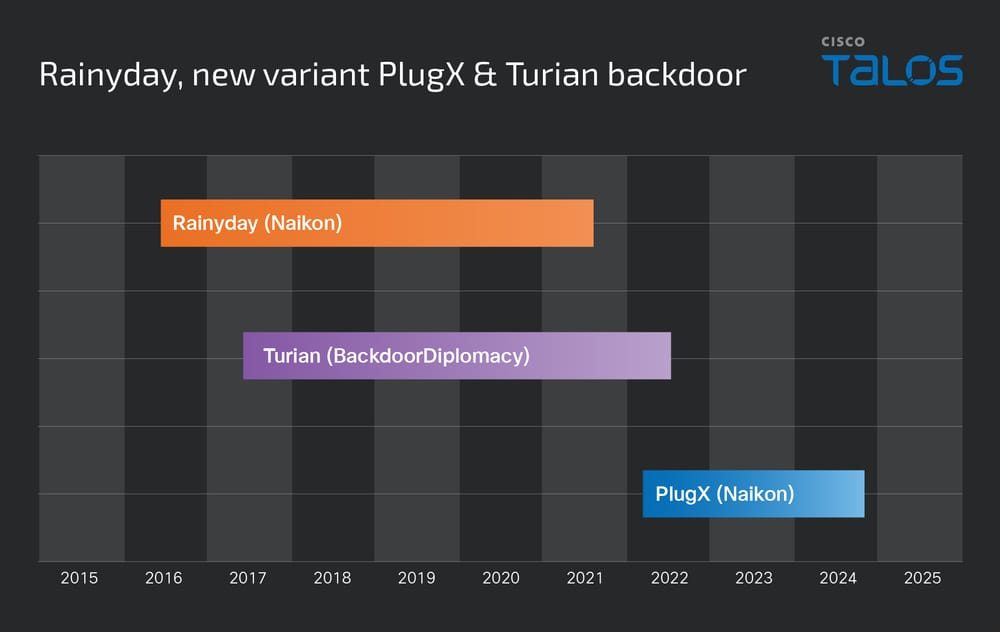

이번 캠페인을 발견한 시스코(Cisco) 탈로스(Talos) 팀에 의하면 “이번 플러그엑스는 기존 백도어인 레이니데이(RainyDay)나 투리안(Turian)과 유사한 부분들이 꽤 있다”고 한다. “기존 플러그엑스와는 사뭇 다릅니다. 레이니데이는 중국 해킹 조직인 로터스판다(Lotus Panda)와 관련이 있는 것으로 알려져 있는데, 이번 플러그엑스는 이 레이니데이와 더 닮아 있습니다. 아무래도 중국어권 해커들끼리 교류가 있었던 것으로 보입니다.”

플러그엑스는 중국에서 활동하는 해킹 그룹들이 구분 없이 사용하는 편이긴 한데, 그 중에서도 무스탕판다(Mustang Panda)가 가장 두드러진다는 평을 받고 있다. 무스탕판다는 허니마이트(HoneyMyte), 레드델타(RedDelta), 레드리치(Red Lich) 등의 이름으로도 알려져 있다.

이번 플러그엑스와 유사한 투리안은 무엇일까? 이 역시 중국 해커들과 관련이 깊은 멀웨어다. 특히 백도어디플로머시(BackdoorDiplomacy)라고 불리는 APT 조직이 주로 사용하는 것으로 알려져 있다. 백도어디플로머시는 중동의 조직들을 주로 공격하는 단체다. 클라우드컴퓨테이팅(CloudComputating)으로도 불린다. 그러므로 이번 버전 플러그엑스는 세 가지 중국 해킹 그룹과 맞물려 있다는 의미가 된다.

어떤 피해 있었나?

현 캠페인에서 공격자는 통신사에 집중하려는 경향을 보인다고 탈로스는 설명한다. 이는 과거 로터스판다와 백도어디플로머시가 보여주던 특성 중 하나다. 단지 기술적 교류만이 아니라 공격 전략과 표적을 정하는 데 있어서도 상호 개입되어 있음을 시사한다. 그저 기술적 교류였다면 돈이 오가는 ‘비즈니스’ 차원의 얕은 관계성일 확률이 높지만, 공격 표적까지 겹친다는 건 보다 깊은 관계를 의미하기에 주의 깊게 이후 움직임을 관찰할 수밖에 없게 한다.

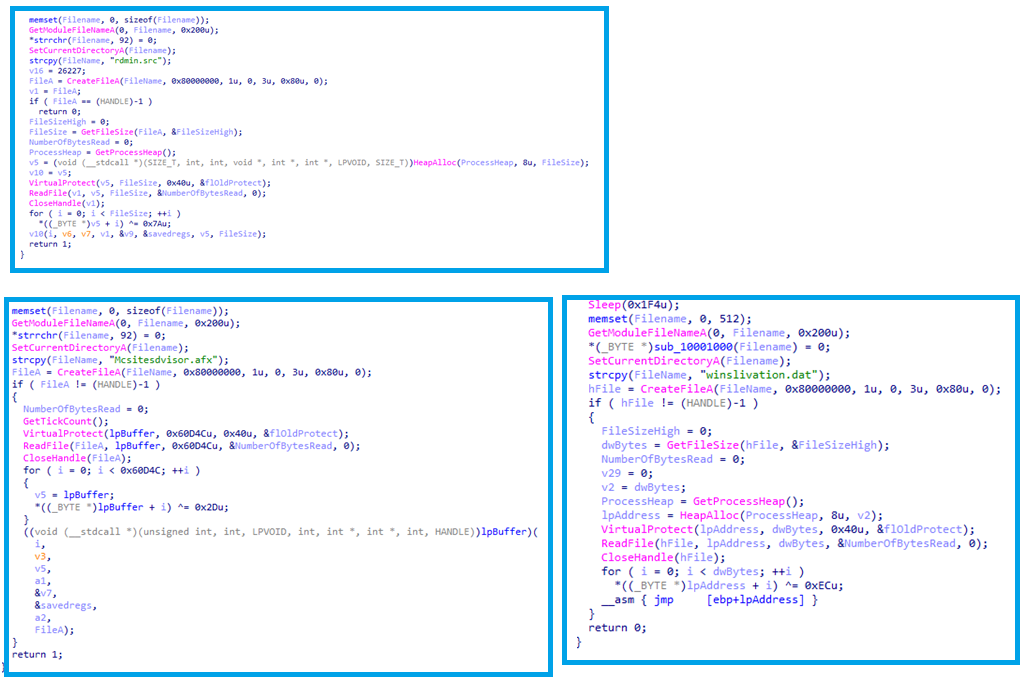

공격자가 피해 기업에 다짜고짜 침투해 백도어를 심는 건 아니었다. 여러 단계에 걸쳐 조심스럽게 자신들이 원하는 해킹 도구를 설치한다고 탈로스 측은 밝혔다. “한 카자흐스탄 통신사를 공략할 때, 해커들은 먼저 모바일팝업애플리케이션(Mobile Popup Application)이라는 앱의 실행파일을 먼저 피해자에게 전달했습니다. 이는 합법적인 정상 앱이라 피해자가 별다른 의심없이 실행했을 겁니다.”

하지만 실행과 동시에 시스템에서는 악성 DLL이 은밀히 다운로드 됐다. 이 DLL은 암호화 된 플러그엑스 페이로드를 메모리 내에서 복호화 하는 기능을 가지고 있었다. 복호화 과정이 끝나면 플러그엑스가 자동으로 실행돼 악성 행위를 시작했다. “다만 이 플러그엑스가 정확히 얼마나 많은 기업이나 기관들에 침투해 있는지, 침투 후 얼마나 많은 정보를 유출시켰는지는 지금 다 알 수 없습니다.”

중국 해킹 조직들 간의 교류

이번 캠페인의 발견으로 무스탕판다, 로터스판다, 백도어디플로머시라는 세 조직이 상호 교류하고 있다는 의혹이 제기됐다. 하지만 이런 ‘해커 간 교류’ 자체는 그리 큰 소식이 아니다. 이미 여러 중국 내 해킹 조직들이 공격 도구와 인프라를 공유한 사례들이 여럿 있었기 때문이다. 같은 표적을 노리려 힘을 합한 사례들도 없지 않았다.

중요한 건 이런 해킹 조직들 간 교류에 중국 정부가 얼마나 개입해 있느냐이다. 중국 정부가 중앙에서 해킹 조직들을 다양한 목적에 따라 운영하고 있다면, 해커들 간 협력의 양상이 얼마든지 나타날 수 있다. 그렇다는 건 앞으로도 더 다양한 조합이 탄생해 누군가를 위협할 수 있다는 의미가 된다.

중국 정부가 중앙에서 영향을 발휘하고 있다는 주장을 하는 측에서는, 교류를 시작한 것으로 추정되는 해커들의 활동 시간대가 대체로 중국 내 출퇴근 시간과 겹친다는 것을 근거로 든다. 중국 정부가 이 조직 저 조직을 조합해 공격 지시를 내리는 거라면, 이 작전에 투입된 자들이 공무원들처럼 작업할 가능성이 높은데, 그것과 맞물린다는 것이다. 하지만 이번 캠페인에서 탈로스 팀은 이러한 특징을 언급하지 않고 있다. 공격이 자주 일어난 때가 중국 내 근무 시간과 딱 겹치지 않는 것으로 보인다.

교류가 의심되는 조직들이 대체적으로 중국향 도구들만 사용하려는 경향이 있다는 것도 정황 증거로서 자주 언급된다. 플러그엑스 등 유독 중국에서만 사용되는 무기들이 있는데, 여러 중국 해킹 조직들이 배후에 있는 것으로 보이는 캠페인에서는 이런 무기들만 사용되는 편이라는 내용이다. 자국 제품과 서비스를 사용하자는 목소리를 직간접적으로 자주 내는 중국 정부라면, 자신들이 운영하는 해킹 조직들에게 중국의 해킹 도구를 사용하라고 권하는 게 있을 법한 일이다.

하지만 시간대나 도구가 정황 증거는 될지 몰라도 결정적 증거는 되지 않는다. 즉, 공격 시간대가 중국 내 근무 시간과 겹치고, 중국 해킹 도구가 자주 사용된다고 해서 중국 정부가 중앙에서 해커들 간 교류를 관리한다고 결론을 내릴 수 없다는 것이다. 그게 사실이라 한들, 국가 기밀에 가까운 내용일 것이기 때문에 관련 자료도 찾을 수 없다.

그래서 서방 보안 업계에서도 “중국 정부가 자국 해킹 조직들을 관리하고 통솔한다”고 직접적으로 주장하지는 않는다. 자칫하다가는 외교 문제로 비화될 수 있어 더욱 조심스럽다. 대신 중국 정부가 해킹 조직들의 움직임을 묵인하는 식으로 지원하고 있을 가능성은 제법 높게 보고 있다. 실제 중국은 러시아와 더불어 타국을 겨냥한 해커들에 대한 체포나 국제 공조에 적극 나서지 않는 것으로 악명이 높다.

Related Materials

- China-Linked Hackers Target Asian Telecoms, ASEAN with PlugX and Bookworm Malware, 2025년

- Cyware Daily Threat Intelligence, September 24, 2025 - Cyware, 2025년

- Chinese State-Sponsored RedDelta Targeted Taiwan, Mongolia, and Southeast Asia with Adapted PlugX Infection Chain - RecordedFuture, 2024년

- China-Linked PlugX and Bookworm Malware Attacks Target Asian Telecom and ASEAN Networks - The Hacker News, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)