데프콘 : APT 역추적 이슈에 대한 고찰 (2)

- 데프콘에서 공개된 한국 정부와 기업들의 자료

- 정작 한국에서는 '누구 짓이냐'로만 뜨거워지는 분위기

- 범인 지목은 사이버 사건 해결에서 최우선 과제가 아냐

세이버(Saber)와 사이보그(Cyb0rg)라는 두 명의 화이트 해커가 데프콘에서 한 APT 조직의 컴퓨터에서 캐낸 정보를 대량으로 공개했을 때, 한국 보안 업계는 커다란 충격을 받았다. 그 APT 조직이 한국의 여러 정부 기관과 기업들을 침해했다는 게 그제야 드러났기 때문이다. 우리는 이 외국인 두 명의 활약이 있기 전까지 그 사실을 전혀 모르고 있었다.

사건이 공개되자 전면에 떠오른 질문은 이거였다. “그 APT 조직이 누구냐?” 세이버와 사이보그는 이를 킴(KIM)이라 지칭했는데, 이 때문에 초반에는 북한의 APT 조직인 킴수키(혹은 김수키)가 물망에 올랐다. 하지만 여러 해킹 패턴과 사용된 도구, 각종 코멘트 등에서 ‘중국 해커’의 냄새가 물씬 나기 시작했고, “김수키가 아니라 중국 그룹이다”라는 반론이 곧바로 나왔다. 중국이냐 북한이냐, 혹은 둘의 공조냐를 두고 갑론을박이 이어졌다. 북한과 중국은 혈맹국이라 자처하지만, 해커들끼리 공조한 이력이 많지는 않기에 “북한 And 중국”이라는 결론을 내리기는 쉽지 않았고, 그래서 “북한 Or 중국”에 이목이 쏠렸다.

그런데 그게 그렇게 중요한 문제였을까? 중요하지 않다는 게 아니다. 누군가 한국을 신나게 털었는데, 그 괘씸한 놈을 특정하는 건 대단히 중요한 문제다. 다만, 이 ‘APT 역추적 사건’이 처음 공개됐을 때 가장 뜨겁게 달궈졌어야 할 우리들의 이야기가 ‘누구?’여야 했는지, 그게 그 정도로 주안점이 되는 사안이었는지 의문을 제기하는 것이다.

Who?

그 어떤 일이라도 올바른 ‘목표 의식’을 가지고 다루는 게 중요하다. 방학식 전에 생활계획표를 짤 때, 그저 제출용 시간표 하나 만드는 게 목표라면 지킬 수 없는 현란한 계획이 수립된다. 장사를 시작할 때, 그저 돈 벌기 자체에만 집중하면 오히려 사업의 정체성을 확립시키지 못해 지속하는 데 어려움을 겪게 된다. 사건을 수사할 때, 업적 쌓기를 목표로 삼은 사람들이 얼마나 많은 부작용을 낳았는지, 우리는 역사를 통해 여러 차례 배운 바 있다.

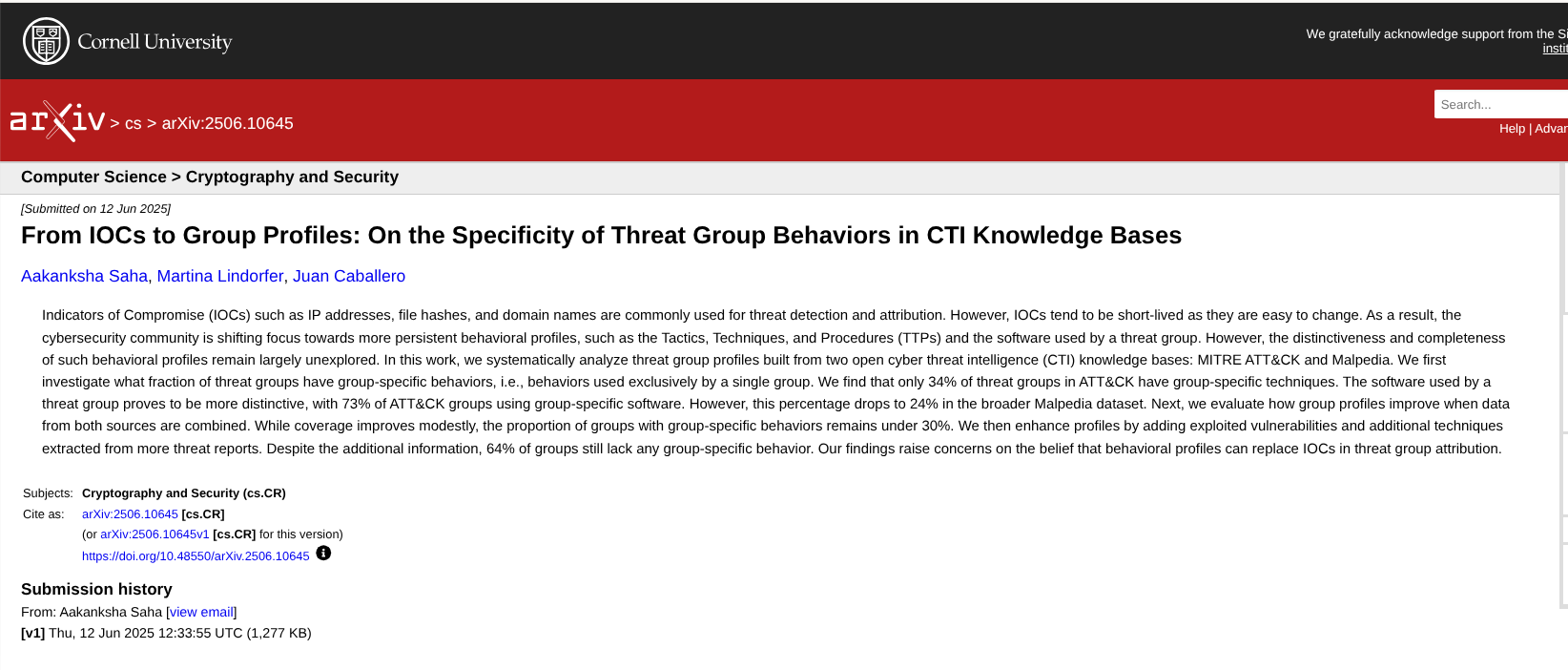

사이버 보안 사건에서 ‘누가’를 캐는 건 왜 그런 걸까? 어떤 ‘목표 의식’ 속에 이 질문에 대한 답을 찾는 걸까? 바로 다음에 있을 피해를 막기 위해서다. 예전에는 해킹 조직들마다 독특한 전략과 전술, 공격 도구들을 사용했기 때문에 범인을 찾는 게 후속타 방어에 높은 효과를 가졌다. 예를 들어 A라는 조직의 주요 수법이 피싱 메일을 통해 백도어를 심는 것이고, B라는 조직은 특정 취약점 익스플로잇을 주로 한다면, 방어하는 입장에서”A”와 “B”를 구분하는 것은 방어 효율을 높이는 데 결정적인 역할을 할 수 있다.

하지만 A나 B가 대동소이한 실력과 도구를 가지고 비슷한 전략을 수행한다면 어떨까? 더구나 A나 B 둘 중 하나를 체포할 수 있는 상황이 아니라면? 누구냐를 식별하는 게 방어에 큰 도움이 될까? 그럴 때는 그 대동소이한 도구나 전략을 낱낱이 분석해 방어책을 강구하는 게 현실적이다. 그렇다면 문제는 간단하다. 요즘 APT들이 어떤 식으로 움직이느냐를 보면 된다.

요즘의 APT 조직들

예전에는 해킹에 성공하는 게 해커들 사이에서 명예로운 일이었고, 그렇기에 해커들은 에베레스트 정상에 국기 남기듯 자신의 흔적을 남기려 했었다. 자신이 직접 만든 고유의 도구로, 자신이 직접 개발한 경로를 통해, 보다 많은 사람을 놀래켜 주목을 받는 게 해킹의 주요 목표였던 시기였던 것이다. 지금은 아니다. 해커들은 명예보다 더 좋은 것들에 눈독을 들이기 시작했다. 첫째는 돈이고 둘째는 정보다. 그걸 최대한 많이 얻어내기 위해 명예는 뒤로하고, 자신을 감추는 데 열심을 낸다.

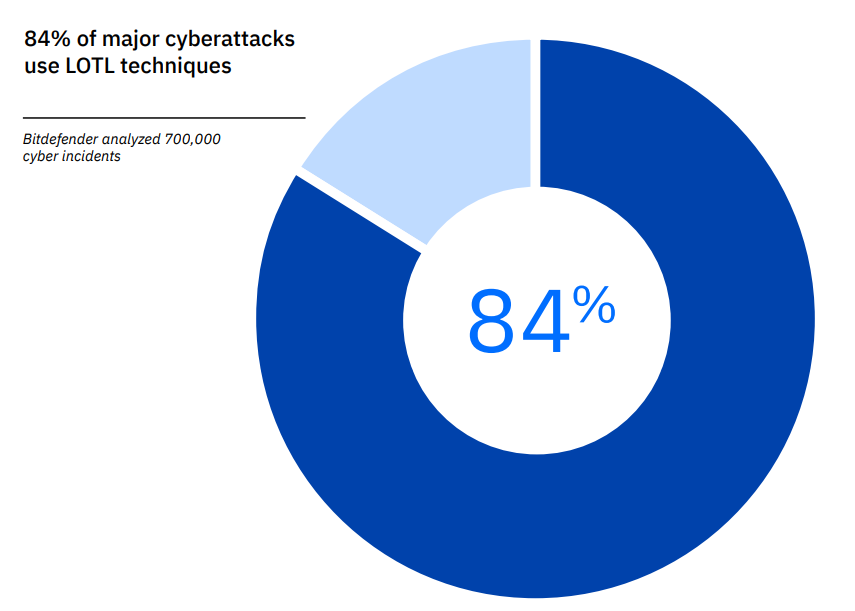

숨는 방법은 여러 가지인데, 가장 흔한 건 남들 다 쓰는 도구로, 남들 다 아는 경로를 통해 공격을 실시하는 것이다. 그러면 추적하는 입장에서 경우의 수가 많아지고, 따라서 범인을 특정하는 게 까다로워진다. 마침 지난 몇 년 동안 다크웹이 활성화 되면서 각종 해킹 도구들이 퍼져나가기도 했다. APT 조직들도 목적에 따라 맞춤형 도구를 개발해 해킹 공격을 실시하는 편리함 대신, 입맛에 딱 맞지 않더라도 추적자들을 따돌릴 수 있는 도구를 선호하기 시작했다.

그러면서 사이버 범죄 시장 전반에 큰 변화가 나타나기 시작했다. 본래 APT 조직들은 해커들 중 실력이 가장 높은 수준에 속하는 부류들이다. 민간 사이버 범죄 조직들이 아무리 공부를 해도 나라가 직접 뽑은 엘리트이면서 국가의 든든한 지원까지 받는 APT를 따라잡기가 쉽지 않았다. 그런데 그런 상위 계급들이 아마추어가 애용하는 시장에 출몰한 것뿐 아니라, 그들과 똑같은 도구와 전략을 가져다 사용하기 시작했으니, 먼저는 그 아마추어들에게 있어 배움의 기회가 늘어났다. 직접 가르침을 전수하지 않더라도, 어깨너머로 배울 수 있게 된 것이다.

APT들이 자기들 안에서 직접 개발한 최신 도구들로 공격을 수행했을 때는, 그게 아무리 신기해도 도무지 어떻게 한 것인지 알 수가 없었다. 그 도구가 무엇인지, 어떻게 작동하는지, 어떤 방식으로 개발해야 하는지 아무 것도 모르니 배우고 싶어도 배울 수가 없었던 것이다. 그런데 그들이 이제 똑같은 도구와 기술을 쓰니, 민간 사이버 범죄자 입장에서는 '아, 저런 활용법도 존재하는 구나'하고 깨달을 수 있게 됐다.

그러면서 사이버 범죄자들이 서서히 상향평준화를 이뤄냈다. 몇 년 전만 해도 다단계 공격(예 : 1단계 로더 → 2단계 로더 → 3단계 셸 스크립트 → 4단계 압축파일 → 5단계 압축파일 속 바로가기 파일 → 6단계 최종 페이로드)은 상황을 파악하고 시나리오를 잘 구현할 수 있는. 실력 좋은 그룹만 할 수 있었다. 하지만 최근 대부분의 그룹들은 이런 연쇄 공격(Chaining attack)을 구현할 수 있다.

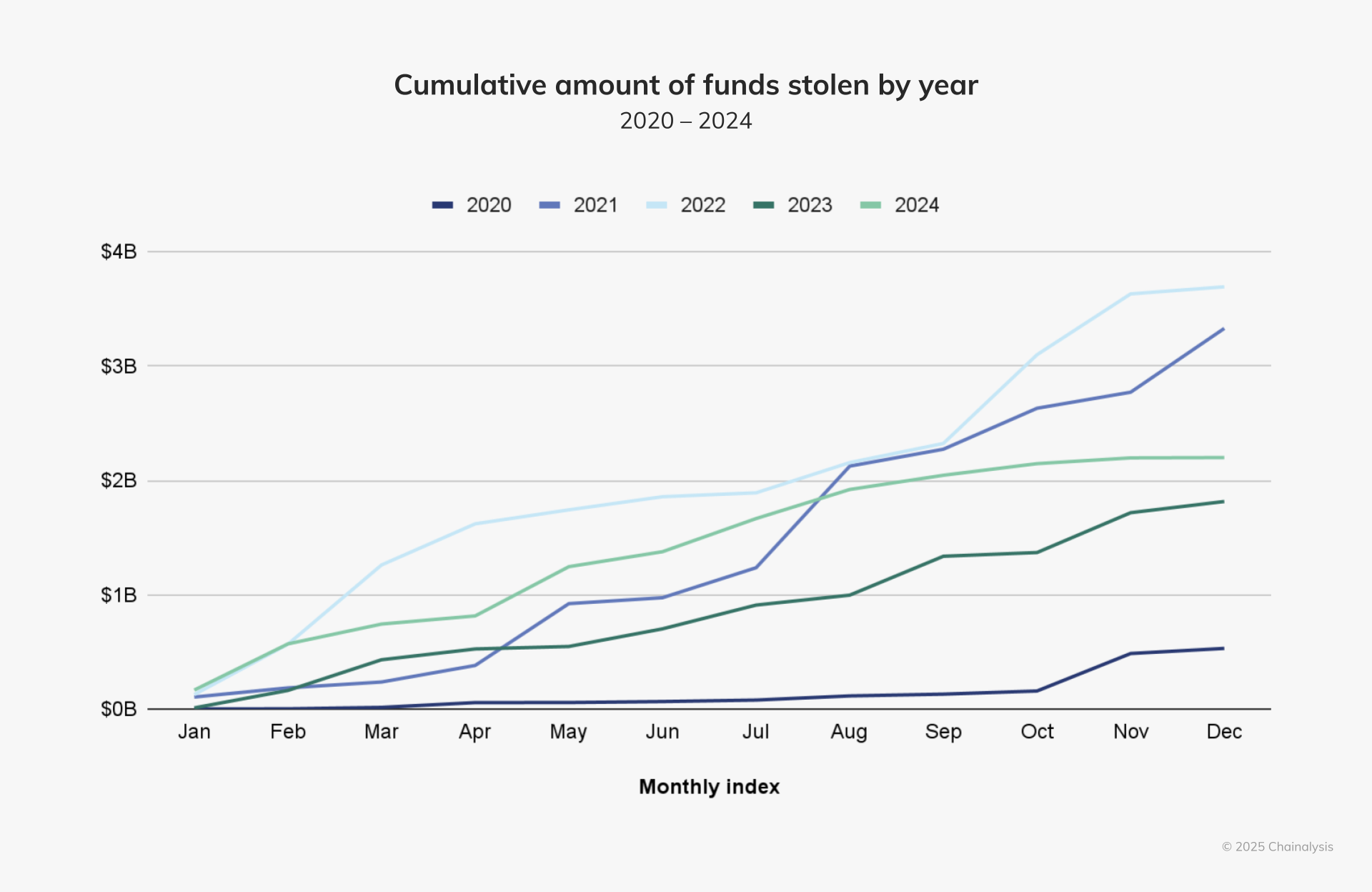

게다가 APT 조직들이 전략적으로 그런 건지, 욕심이 더 생긴 건지 확실하지 않지만 여느 민간 사이버 범죄 그룹들처럼 돈을 탐내기 시작했다. 특히 북한의 APT 조직들이 이 유행을 선도하고 있다. 본래 APT들은 정부를 돕기 위해 적국이나 상대국의 정보를 은밀히 캐내 오는 것이 존재 이유였다. 돈은 쳐다도 보지 않았다. 정보를 빼내려면 조용히, 오랜 시간 움직여야 하는데, 그러려면 피해자가 금전적 피해를 입지 않아야 했기 때문이다. 어느 피해자라도, 어떤 사건에서라도 돈이 손실되면 소문이 빠르고 크게 퍼지니까.

그런데 북한의 APT 조직이 그 고급 기술을 가지고 돈벌이를 시작하더니, 다른 나라의 APT 조직들도 금전적 목적의 사이버 공격을 시작했다. 정확히는 돈 그 자체를 노린 건 아니고(북한은 돈 자체를 노리지만), 돈을 노린 척 피해자를 혼란시키는 전술을 쓰기 시작했다고 할 수 있다. 랜섬웨어를 동원해 피해자나 추적자가 그에 맞게 대응하려 할 때, 그 뒤에서 공격자는 필요한 정보를 최대한 많이 확보하는 식이다. 이는 사건 수사와 범인 추적을 방해하는 데 더 큰 효과를 발휘했고, APT 조직과 민간 사이버 범죄 조직들 간의 구분은 점점 더 어려워지고 있다.

사이버 공격이 갖는 고유의 특성

여기에 하나 더 생각해야 할 건 사이버 사건이 갖고 있는 고유의 특성이다. 범인을 명확히 특정한다는 게 매우 어렵다는 것이다. 해킹 사고에는 현장이라는 게 없다시피 하고, 공격 무기와 같은 결정적 증거도 좀처럼 등장하지 않는다. 그래서 여러 정황 증거들을 모아서 ‘범인일 가능성이 높은 자’를 지목할 뿐이다. 지목당한 자는 언제나 ‘증거는?’이라고 되물으며 어깨 한 번 으쓱하는 것으로 혐의를 벗을 수도 있다. 혐의를 벗지 못하더라도 사건은 흐지부지 묻히기 일쑤다.

그래서 미국 보안 업체와 기관이 힘을 합해 해킹 사건을 파헤친 후 “중국 해킹 조직의 소행일 가능성이 높다”고 발표하면 중국은 곧바로 “근거 없는 비난”이라고 맞받아친다. 반대의 경우도 마찬가지다. 그나마도 이런 양상은 미국과 중국이라는, 국력이 비슷한 G2 국가들끼리니까 가능하지, 국력의 균형이 맞지 않는 경우 혐의를 언급하지도 못한다. 빼도 박도 못할 증거가 확보되어 있지 않은 이상, 외교 비화로 이어질 가능성이 높기 때문이다. 범인을 범인이라 부르지 못하는 홍길동 같은 사정이 상대적 약소국들에는 늘 존재한다.

이는 ‘범인이 누구인가’에 주목해 사건을 파헤쳐도 실효를 얻기 힘들다는 뜻이 된다. 실제 세이버와 사이보그가 역추적한 APT 조직인 ‘킴’이 북한의 김수키라고 한들, 우리가 나서서 할 수 있는 일이 무엇일까? 북한에 항의한다 한들 통할까? 중국이라면 또 어떤가? 우리가 중국 정부에 항의할 만한 위치에 있을까? 아무 것도 할 수 없으니 ‘모르고 말자’는 게 아니라, 범인의 정체를 밝히는 게 최우선순위를 차지해서는 안 된다는 것이다.

최우선순위

그렇다고 벙어리 냉가슴 앓듯 당하고 얌전히 있는 것 역시 좋은 선택지는 아니다. 앞서 말했지만 모든 사이버 보안 사고를 분석하는 데 있어 ‘목표’는 추후 유사 사고를 방지하는 것이다. 한 번은 당하지만 두 번은 당해주지 않는다는 게 지금으로서는 가장 현명한 결단이라는 의미다. 그런 맥락에서 ‘거봐라, 내가 북한이라 했지’라든가 ‘중국일 수밖에 없다고 내가 누누히 말했지’ 등의 자기 내세우기는 아무런 도움이 되지 않는다. 최우선순위는 늘 ‘사건 재발 방지’임을 염두에 두어야 한다.

지금까지 나온 결론은 ‘북한이거나 중국’이다. 여기에 더해 ‘북한과 중국이 여태까지의 관례를 깨고 협업했을 수도 있다’ 정도도 우리가 현 시점에서 가져갈 수 있는 교훈이다. 여기서 더 나아가 북한이나 중국 둘 중 하나가 분명하다고 확정지어야 할 필요가 있는가? 그래야 후속 공격을 막을 수 있나?

아니다. 어차피 우리는 늘 북한과 중국에 당해 왔던 입장이다. ‘킴’이 북한 해커라고 해서 중국에 대해 안심할 수 있는 것도 아니고, 중국 해커라고 해서 북한 해커를 간과해서도 안된다. 한국은 이 사건 전에도 두 나라의 공격에 시달렸던 나라고, 앞으로도 그럴 것이다. 이러나 저러나 둘 다 막아야 하는 세력임은 변하지 않는 사실이다.

북한인지 중국인지 명확히 구분하기 힘들다는 건 오히려 희소식일 수 있다. 이전에는 판이하게 달랐던 두 조직의 공격 기법이 조금씩 닮아간다는 의미이기 때문이다. 방어의 방법 역시 겹쳐져 간다는 의미로 해석해도 된다. 북한 방어법 따로, 중국 방어법 따로가 아니라 APT 방어법 하나로 어느 정도 대응할 수 있게 된다면, 방어의 효율이 높아질 것이다.

그렇다면 이 사건을 통해 제일 뜨겁게 이야기 되어야 할 것은 무엇인가? APT 조직이 우리의 정부 기관과 주요 기업들을 호시탐탐 노리고 있다는 경각심이 한없이 부족했다는 것이다. 다른 나라들은 해킹 실력을 이런 저런 방법으로 활용하고 있는데 우리는 그러지 못했다. 정부와 각 기업들 모두가 뼈저린 아픔으로 받아들여야 할 실책이다. 지금이라도 피해 현황 파악과 대책 마련에 서둘러야 한다.

Related Materials

- Cyber Security Incident Response: Definition & Best Practices - SentinelOne, 2025년

- When Cyberattacks Are Inevitable, Focus on Cyber Resilience - Harvard Business Review, 2024년

- What are the risks of not having incident response? - DataGuard, 2024년

- Learning from cyber security incidents, 2023년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)