이란의 머디워터, UDP갱스터라는 새 백도어로 위협

- UDP 연결의 특성 이용하는 공격자들 늘어나는 추세

- 이란의 머디워터, 튀르키예와 이스라엘, 아제르바이젠 등 노려

- 한국에는 직접적 피해 없지만 교훈은 남아

이란의 해킹 그룹 머디워터(MuddyWater)가 새로운 백도어를 활용하다가 적발됐다. 보안 기업 포티넷(Fortinet)이 발표한 바에 따르면 이 백도어의 이름은 UDP갱스터(UDPGanster)라고 하며, UDP를 기반으로 한 C&C 기능을 탑재하고 있다고 한다. 즉, 머디워터가 표적들로부터 각종 정보를 캐내기 위해 새로운 도구를 입수했다는 의미다. 표적은 튀르키예, 이스라엘, 아제르바이잔의 여러 단체 및 개인들이라고 한다.

새로운 도구, UDP갱스터

UDP갱스터라는 이름 그대로 이 새로운 백도어의 핵심 특징은 UDP다. UDP는 ‘사용자 데이터그램 프로토콜(user datagram protocol)’의 약자로, 인터넷에서 데이터를 빠르게 전송하기 위해 사용되는 통신 규약 중 하나다. 여기서 중요한 건 ‘빠르게 전송한다’이다. 속도 위주의 통신 프로토콜이라는 것으로, 이 때문에 연결 세션을 만들지 않고, 응답도 기다리지 않는다. 보내고 끝인 프로토콜인 것이다. 그렇기에 안정성에서 떨어진다.

이런 특성은 ‘공격자들이 매우 선호한다’는 현상으로 이어진다. UDP가 ‘보내고 끝’인 프로토콜이기 때문에 방화벽이나 IDS 및 IPS가 트래픽을 제대로 검사하지 못하며, 연결 상태 확인 없이 ‘보내고 끝’이기 때문에 이상한 트래픽조차 자연스러운 트래픽으로 보이게 된다. TCP처럼 연결 로그가 명확히 남지도 않는다. 악성 행위를 재빨리 해놓고 흔적을 감추기에 더 없이 좋은 기술인 것이다. 이 때문에 공격자들이 C&C 통신을 위해 UDP를 이용하는 사례가 서서히 늘어나는 중이기도 하다.

UDP갱스터라는 백도어가 바로 이러한 UDP의 특성을 이용한 멀웨어라고 할 수 있다. UDP를 통해 공격자들과 연결되어 있기 때문에 백도어로서 발생시킨 온갖 악성 트래픽을 감출 수 있다. 포티넷은 UDP갱스터가 “공격자가 내린 별도의 명령을 실행하고 파일을 유출하고 추가 페이로드를 배포한다”고 설명한다. 이 모든 행위들이 UDP를 통하기 때문에 보다 속도감 있게 실행되고 흔적도 잘 남지 않는다는 것.

공격의 시작, 스피어피싱

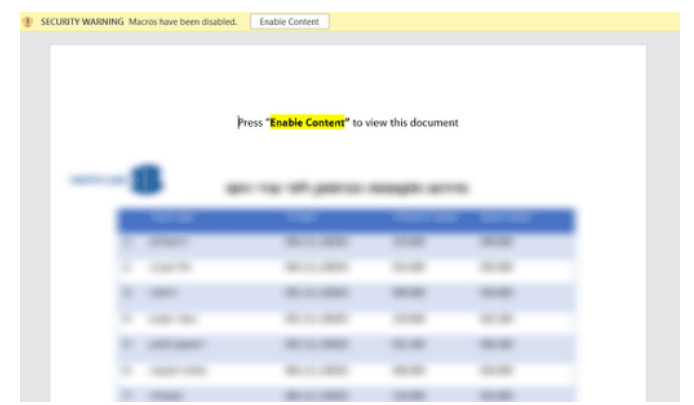

머디워터는 제일 먼저 악성 워드 문서를 만드는 것으로 분석됐다. “악성 매크로를 통해 악성 페이로드가 실행되도록 만들어진 문서입니다. 그리고 이 문서를 스피어피싱 전술을 통해 피해자에게 보내죠. 아직까지 모든 스피어피싱 메일을 확인한 건 아닙니다만 주로 ‘터키-키프로스 외교’라든가 ‘대통령 선거 결과’ 등과 같은 주제 아래 작성됐습니다. 온라인 세미나 초대장으로 위장된 피싱 메일도 있었고요.”

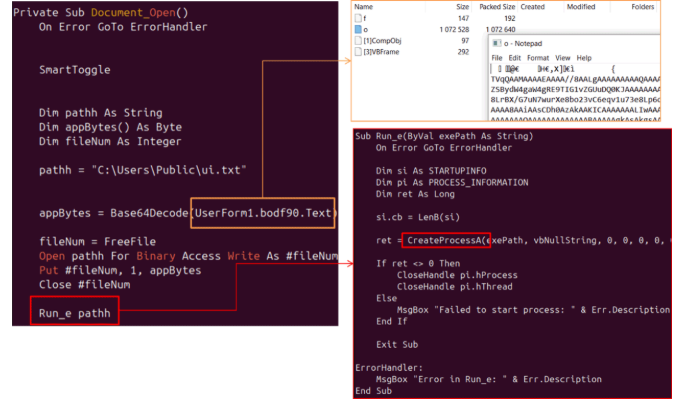

이런 제목에 혹해 워드 첨부파일을 받아 열어 본 피해자는 콘텐츠 열람을 위해 매크로를 활성화시켜야만 하는 상황에 처하게 된다. 여기서 매크로를 활성화 하기로 결정하면, 문서 내부에 삽입된 악성 비주얼 베이직 코드가 실행된다. 하지만 사용자는 이를 알아채지 못한다. 화면에는 히브리어로 된 가짜 이미지를 띄우기 때문이다. 이 이미지는 이스라엘 통신사인 베제크(Bezeq)가 만든 것처럼 꾸며져 있다.

실행된 비주얼 베이직 코드는 문서 안에 저장된 데이터를 복호화 한다. 원래는 베이스64(Base64)로 암호화 되어 있던 데이터다. 복호화 된 데이터는 C:\Users\Public\ui.txt라는 파일에 저장된다. 이 파일이 실행되면 UDP갱스터가 시작된다. “시동이 걸린 UDP갱스터는 먼저 윈도의 레지스트리를 수정합니다. 이를 통해 공격 지속성을 확보하면서 동시에 보안 분석을 어렵게 만듭니다.”

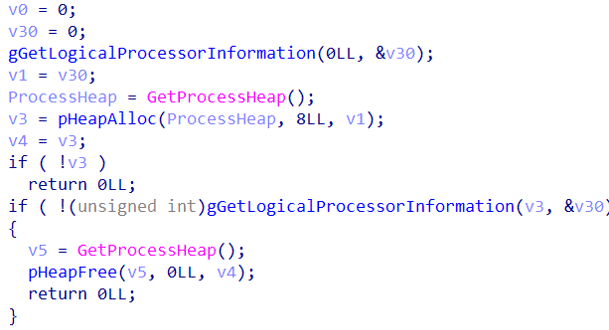

포티넷은 UDP갱스터에 특히 이 분석 방해 기능이 상당히 풍성하다고 경고한다. “일단 실행되기 전에 디버깅 환경에 있는지부터 확인합니다. 그 다음 CPU 구성 요소를 분석해 샌드박스 환경에 있는지 혹은 가상기계 안에 있는지도 파악합니다. 시스템 RAM이 2048MB 미만인지도 분석하고, MAC 주소가 특정 가상기계 브랜드와 관련이 있는지도 알아냅니다. 그 외 여러 가상기계 프로세스 및 식별자 존재 여부를 추적합니다. 절대로 들키거나 분석되지 않겠다는 의지가 강력합니다.”

UDP갱스터의 본업

주의에 주의를 기울여 안전한 환경에 있다는 것을 확인한 UDP갱스터는 본업을 시작한다. “시스템 정보를 수집하고, UDP 포트 1269번을 통해 외부 서버에 연결합니다. 이 서버로 수집된 데이터를 전송하기도 하고, 이 서버에서 온 명령을 받아 실행하기도 합니다. 피해자의 시스템에 있는 각종 정보는 긁어 모아 보내고, 추가 지침을 받아 피해자 컴퓨터에서 그대로 실천하는, 전형적인 C&C 백도어라고 할 수 있습니다.”

하지만 현재까지 정확한 피해 규모는 집계되지 않고 있다. 공격자가 스피어피싱을 기반으로 백도어를 퍼트렸다는 건 애초에 소수의 정해진 표적만 노렸다는 의미이기 때문에 피해 사실을 확인하는 게 어려울 수 있으며, 각종 분석 방해 기술 때문에 피해 사실을 외부에서 간파하는 것도 까다로울 것으로 예상된다. “누가 당했는지, 얼마나 피해를 입었는지, 피해를 입은 본인조차 알기 힘든 상태입니다. 외부 기업이 대신 파악한다는 건 더 어려운 일이죠.”

그렇기에 머디워터가 기존에 어떤 조직이나 사람들을 주로 노렸는지가 중요해진다. 공격자들이 공격 표적을 하루아침에 바꾸는 사례는 많지 않기 때문이다. “머디워터는 이란의 인근 국가들을 주로 해킹해 오던 단체입니다. 터키와 이스라엘이 주요 표적이죠. 이 두 나라와 얽혀 있는 중앙아시아나 유럽 국가들도 때론 공격을 받습니다. 산업별로봤을 때는 공공 및 정부 기관, 에너지, 통신, IT 기업, 외교와 정치 싱크탱크 및 학술 단체들이 주로 당해 왔습니다. 현 이란 정권에 도움이 되는 방향으로 해킹 공격을 기획하고 실행한다고 보면 됩니다.”

한국은 아직 머디워터 피해 없어

다행히 한국은 아직까지 머디워터의 공격망에 걸려본 사례가 없다. 수많은 머디워터 관련 보고서에서 한국이 피해 국가로 언급된 적은 한 차례도 존재하지 않는다. 이는 한국이 아직 이란과 외교적으로 직간접적 충돌을 겪어보지 않았기 때문으로 분석된다.

그렇다고 이란 해커들이 한국을 노린 사례가 전혀 없는 건 아니다. 엘핀(Elfin) 혹은 APT33이라고 알려진 해킹 그룹은 2016~2017년 사이에 한국 에너지 기업을 표적으로 삼은 적이 있다고 보안 기업 파이어아이(FireEye)는 보고서를 통해 밝힌 바 있다. 하지만 그 뿐이다. 오일리그(OilRig)나 차밍키튼(Charming Kitten) 등 악명 높은 이란발 해커들이 한국을 노린 적은 아직까지 공개된 적이 없다.

하지만 이번 UDP갱스터 이슈가 한국과 동떨어진 사건만은 아니다. 현재 공격자들 사이에서 형성되고 있는 트렌드를 드러내고 있기 때문이다. 즉 머디워터의 UDP갱스터를 모방한 또 다른 해커들이 한국을 겨냥해 활동할 가능성이 없지 않고, 따라서 미리 방비할 필요가 있다는 것이다. 이번 사건을 통해 기억해야 할 것은 다음과 같다.

1) UDP 연결은 꼭 필요한 경우에만 조심스럽게 허용한다. 공격자들은 UDP 악용에 능숙해지는 중이다.

2) 스피어피싱 공격에 대한 내성은 꾸준하고 지속적인 교육을 통해 키운다.

3) 회사 차원에서 워드와 액셀의 매크로 실행을 전면 금지시킨다.

4) 이메일이나 웹에서 다운로드 한 문서는 무조건 ‘보호된 보기(Protected View)’ 모드로 열람하도록 한다(정책 + 기술).

5) 개발과 관련 없는 부서에서는 오피스에서 비주얼 베이직 스크립트 기능을 비활성화 한다.

6) 오피스 애플리케이션이 자녀 프로세스를 생성하지 못하게 하고, 오피스 매크로로 실행 가능한 콘텐츠를 만들지 못하게 막으면 사실상 매크로 기반 공격을 무력화시킬 수 있다.🆃🆃🅔

by 문가용 기자(anotherphase@thetechedge.ai)

Related Materials

- MuddyWater Deploys UDPGangster Backdoor in Targeted Attacks, The Hacker News, 2024년 [1]

- UDPGangster Campaigns Target Multiple Countries, Fortinet FortiGuard Labs, 2024년 [6]

- Windows Systems Hit by New MuddyWater UDPGangster Backdoor, JENI Systems, 2024년 [2]

- UDPGangster Campaigns Target Multiple Countries (MuddyWater analysis thread), r/SecOpsDaily, 2024년 [3]

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)