새 피싱 프레임워크 고스트프레임, 은밀하게 광범위하게

- 새로운 피싱 도구, 벌써 100만 번 넘는 공격 실적 쌓아

- 아이프레임 활용해 숨고 피하는 것이 핵심

- 기술, 교육, 정책의 삼일치로 막을 수 있어

고스트프레임(GhostFrame)이라는 신규 피싱 프레임워크가 사이버 공격을 크게 촉진시키고 있다고 보안 기업 바라쿠다(Barracuda)가 경고했다. 피싱 공격을 용이하게 만들어주는 것으로는 피싱 키트나 피싱 대행 서비스(PhaaS) 등이 있는데, 고스트프레임은 그런 기존 기술들과는 궤를 달리한다고 한다. 이미 이 새로운 기술을 통해 이뤄진 피싱 공격은 100만 건이 넘는다.

고스트프레임의 핵심, 아이프레임

고스트프레임의 핵심 작동 원리는 아이프레임(iframe)이라고 바라쿠다는 설명한다. “악성 기능을 가진 아이프레임이 탑재된 HTML 파일이 고스트프레임의 가장 중요한 요소입니다. 이 HTML 파일은 피해자 눈에 아무런 이상이 없는 정상 웹 페이지로 보입니다. 이러한 구조 덕분에 고스트프레임 사용자는 피해자를 속이기 위한 페이지의 콘텐츠를 유연하게 교체할 수 있고, 기본적인 피싱 페이지 스캐너를 회피할 수도 있게 됩니다.”

아이프레임은 웹 페이지 내 또 다른 웹 페이지를 만들 수 있게 해 주는 기술이다. 유튜브 동영상을 페이지에 삽입한다든지, PG사가 제공하는 결제 인터페이스를 불러온다든지, 구글 맵스나 각종 광고 배너를 로딩할 때 활용된다. 본 페이지(부모 페이지라고 한다) 안에 위치해 있긴 하지만 별도의 문서 취급을 받으며, 따라서 본 페이지와는 다른 보안 정책의 영향을 받는다. 그러면서도 부모 페이지와 메시지를 주고 받는 건 가능하다. 이런 특성들을 응용해 페이지 내 다양한 기능을 구현할 수 있는데, 문제는 공격자들에게 유리하게 작용하기도 한다는 것이다.

아이프레임을 응용해 부모 페이지 내 여러 기능을 구현하면, 사용자는 이를 부모 페이지에 종속돼 있는 기능이나 서비스로만 여길 뿐, 독립된 또 다른 페이지를 조정하고 있다는 걸 눈치채지 못한다. 물론 HTML의 원리를 잘 이해하고 있다면 아이프레임의 존재를 발견할 수도 있지만, 대다수 사용자들은 그렇지 않다. 아이프레임을 잘 아는 사용자라 하더라도 페이지 제작자가 아이프레임을 1x1 픽셀 정도로 작게 줄이거나 투명하게 만들어 삽입하면 놓칠 수밖에 없다. 심지어 아이프레임을 부모 페이지의 바깥에 위치시키는 것도 가능하다. ‘어디에나 숨겨놓을 수 있다’는 아이프레임의 특성은 공격자들에게 매력적으로 다가간다.

부모 페이지와 아이프레임으로 만든 페이지가 독립적으로 작동한다는 것도 공격자들이 악용할 수 있다. 왜냐하면 사용자의 눈에 보이는 부모 페이지에는 그 어떤 악성 요소를 삽입하지 않고, 작게(혹은 투명하게) 만든 아이프레임 안에만 공격 도구를 집어넣을 수 있기 때문이다. 이런 경우 사용자들의 눈을 효과적으로 속이는 것은 물론 웹 페이지 스캐너를 피해갈 확률도 높아진다. 고스트프레임은 이러한 아이프레임의 특성을 적극 활용한 피싱 도구라고 할 수 있다.

고스트프레임의 작동 방식

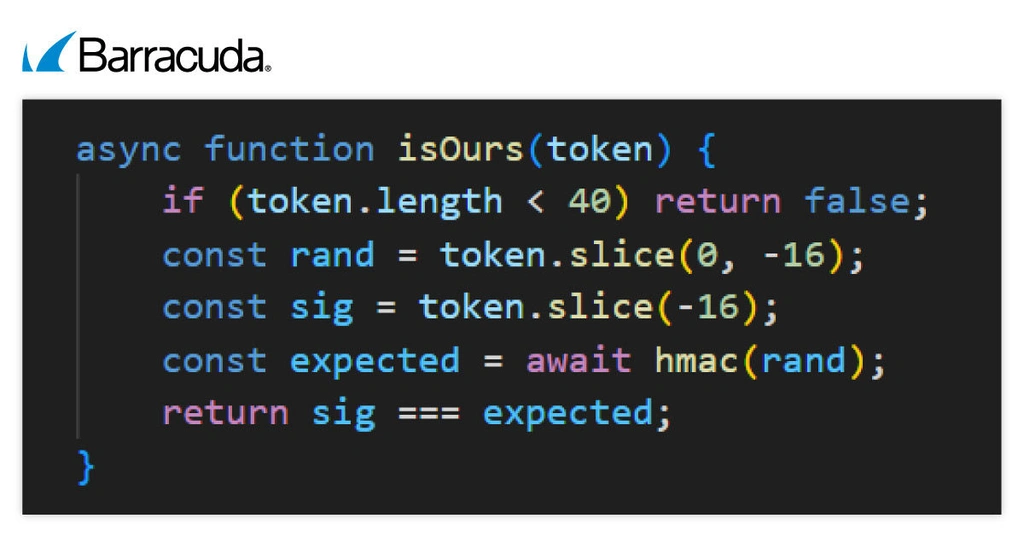

아이프레임의 기밀성과 독립성을 적극 악용한 고스트프레임은 실제 어떤 식으로 작동할까? 바라쿠다의 설명에 따르면 두 단계로 전개된다고 한다. “겉으로 보이는 외부 페이지(즉, 부모 페이지)는 아무런 유해 요소를 가지고 있지 않습니다. 다만 새로운 방문자가 접속할 때마다 새로운 서브도메인을 생성하는 동적 코드를 탑재하고 있습니다. 그래서 누군가 접속하면 서브도메인이 반복해서 만들어지긴 합니다.”

부모 페이지가 이런 식으로 작동할 때, 아이프레임도 바쁘게 움직인다. “부모 페이지 내의 아이프레임은 피싱 페이지를 로딩하도록 만들어져 있습니다. 부모 페이지와 별개로 작동하는 악성 페이지가 하나 존재하는 것이죠. 최근 고스트프레임 사용자들(즉 공격자들)은 주로 크리덴셜을 탈취하기 위한 도구들을 여기에 넣었습니다. 부모 페이지는 사용자가 새롭게 들어올 때마다 조금씩 다른 콘텐츠를 보여주면서 현혹하고, 아이프레임 페이지는 크리덴셜을 훔치는 식으로 ‘콤비 플레이’를 했다고 볼 수 있습니다.”

그 외에도 고스트프레임에는 피해자의 우클릭과 F12 키를 비활성화 하는 기능이 존재한다. 피해자가 디버깅 등을 시도조차 하지 못하게 막은 것이라고 바라쿠다는 설명한다. “페이지 코드를 검사하기 위해 사용되는 단축키를 누르지 못하게 한 것이죠. 즉 분석과 추적을 어렵게 한 것입니다. 어떤 경우 엔터키까지 제한되어 있기도 했습니다.”

고스트프레임의 핵심 HTML 파일은 주로 피싱 이메일을 통해 사용자에게 전달됐다고 바라쿠다는 경고한다. “피싱 이메일 주제는 계약서 관련 문의나 인사부 관련 소식 등 다양합니다. 전형적인 피싱 테마인 ‘청구서’나 ‘비밀번호 변경’ 등이 제목에 기재되는 경우도 빈번했습니다. 이 제목에 속아 메일을 열면 첨부된 HTML 파일을 다운로드 받아 열게 될 확률이 높아집니다.”

어떻게 방어하나

고스트프레임을 활용한 공격에 효과적으로 대응하려면 어떻게 해야 할까? 바라쿠다는 다음 사안들을 권장한다. “브라우저를 정기적으로 업데이트 하는 게 첫 번째입니다. 결국 브라우저를 통해 피싱 메일을 열어보게 되고, 브라우저를 통해 악성 HTML 파일이 실행되는 것이니까요. 또 출처가 조금이라도 불확실한 링크는 열지 않는다는 원칙을 새롭게 교육할 필요도 있습니다. 아이프레임을 탐지하는 이메일 솔루션이나 웹 필터에 투자하는 것도 안전하고, 비정상적인 우회 접속 현황을 모니터링하는 것도 중요합니다.”

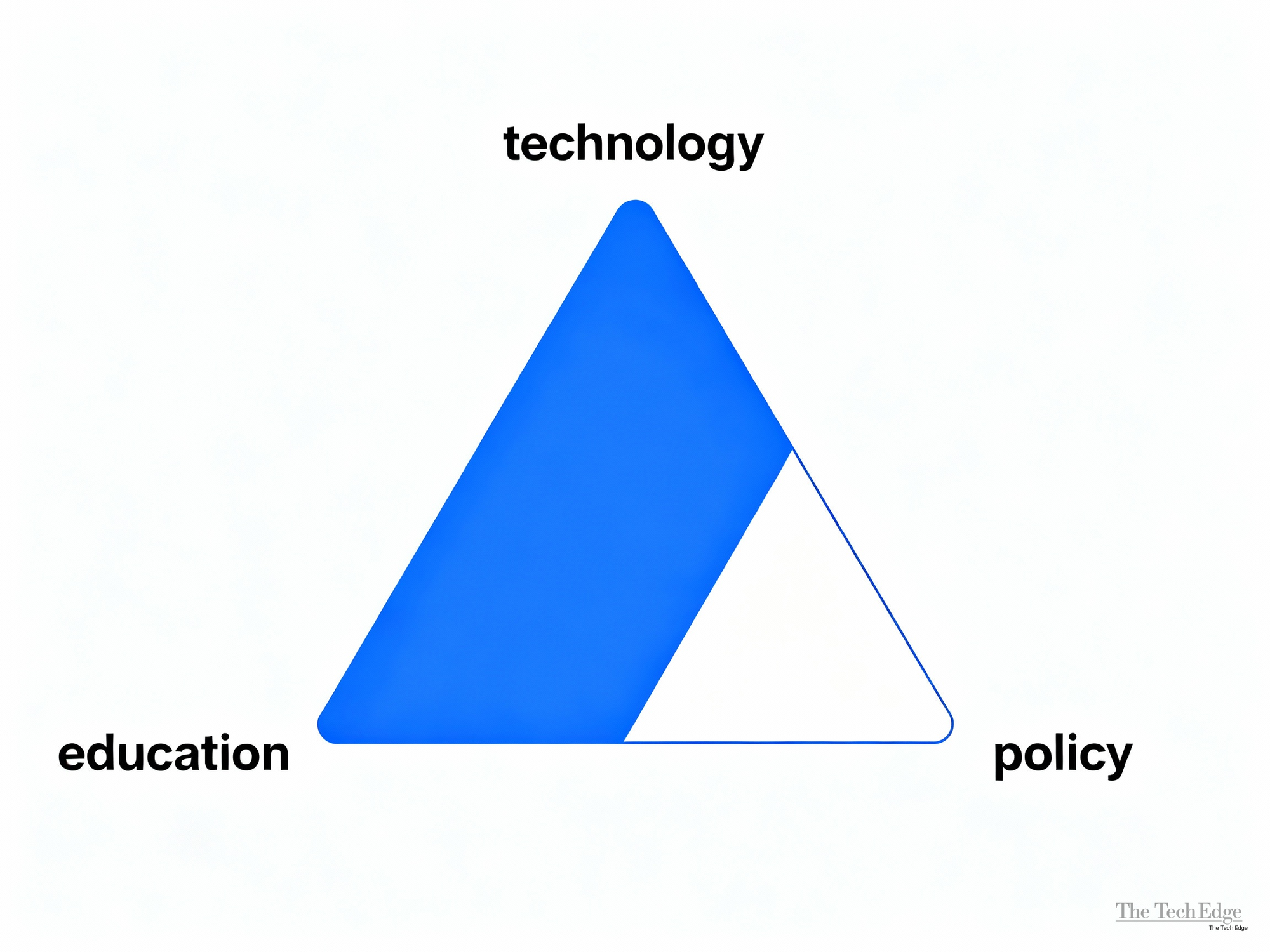

즉 기술, 교육, 정책의 삼박자가 고루 맞아 떨어져야 효과적인 방어가 가능하다는 게 바라쿠다의 강조 포인트라고 할 수 있다. “교육시켰다고 모두가 교육 받은 그대로 움직일 거라고 기대하는 건 좋은 결과를 내지 않습니다. 즉 교육에만 의존해서는 안 된다는 겁니다. 반대로 알맞은 솔루션을 추가로 도입했다는 이유로 마냥 마음놓고 있어서도 안 됩니다. 즉 기술에만 집중하는 것도 문제를 막지 못한다는 것이죠. 회사가 정한 정책을 반드시 지켜야 한다고 강제하는 것 역시 큰 효과를 보이지 못합니다. 입체적이고 다층위적인 접근이 필요합니다.”🆃🆃🅔

by 문가용 기자(anotherphase@thetechedge.ai)

Related Materials

- New GhostFrame Phishing Framework Hits Over One Million Targets, Infosecurity Magazine, 2024년 [1]

- Malvertising Campaign Leads to Info Stealers Hosted on GitHub (대규모 iframe 기반 공격 사례 설명), Microsoft Security Blog, 2024년 [2]

- Microsoft Reports Malvertising Campaign Impacted 1 Million PCs, Daily Security Review, 2024년 [3]

- How AdTech Fared Against Malvertising in Early 2024 (대규모 프레임·리다이렉트 악성 광고 동향), GeoEdge, 2024년 [4]

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)