NPM 패키지에서 악성 웜 빠르게 퍼지고 있어

- 9월 중순에 갑자기 등장한 웜

- 자가 증식으로 빠르게 퍼지며 비밀 탈취 및 공개

- 개발자들에게 경고하는 속도보다 확산 속도 더 빨라

새로운 컴퓨터 웜이 NPM에서 발견됐다. 누군가 개발자들을 노린 공급망 공격을 시도한 것으로 보인다. 보안 업체 리버싱랩스(ReversingLabs)가 제일 먼저 발견해 세상에 알렸다. “웜의 이름은 샤이훌루드(Shai-hulud)로, 이는 해당 악성코드의 리포지터리 이름이기도 합니다. 듄(Dune)이라는 인기 SF 시리즈에 등장하는 캐릭터에서 따온 것으로 추정됩니다.”

샤이훌루드는 개발자의 NPM 계정을 탈취한 뒤, 그 개발자가 관리하는 각종 코드 패키지에 몰래 자기 자신을 삽임하는 방법으로 퍼진다고 리버싱랩스는 밝혔다. “일종의 자가 증식이라고 할 수 있습니다. NPM에 수많은 소프트웨어 프로젝트들이 존재하고, 이런 프로젝트들이 개발자들 사이에서 활발히 유통된다는 걸 생각했을 때, 샤이훌루드가 생각보다 빠르게 확산될 수 있습니다.”

샤이훌루드가 최초로 감염시킨 패키지는 rxnt-authentication인 것으로 분석됐다. 감염 일자는 9월 14일. “문제의 패키지를 관리하는 메인테이너의 계정 이름은 techsupportrxnt입니다. 샤이훌루드 공격자가 제일 먼저 감염시킨 게 바로 이 계정이며, 여기서부터 웜이 확산됐을 것으로 추정됩니다.” 리버싱랩스 측의 설명이다. 현재 감염이 확인된 NPM 패키지는 수백 개가 넘는다고 한다.

“저희가 추적을 하는 동안에도 계속해서 감염이 이어지고 있어요. 수많은 패키지들에서 샤이훌루드가 겉잡을 수 없이 발견되는 중입니다. 인기 높은 패키지들에도 진입 성공해, 한 주만에 수백만 건 다운로드가 되기도 합니다. ngx-bootstrap이라는 패키지의 경우 일주일 30만 건 이상, @ctrl/tinycolor는 일주일 220만 건 이상 다운로드 되는데, 둘 다 감염됐었습니다.”

이렇게 샤이훌루드가 퍼지는 건 NPM 생태계만의 문제가 아니다. 리포지터리를 노리는 건 이른 바 공급망 공격에 해당하는데, 이는 NPM에서부터 시작되는 공급망 전체가 위험하다는 의미다. 강에 비유하면 리포지터리는 수원에 해당하고, 여기서부터 수많은 강들이 형성된다고 볼 수 있다. 누군가 이 물의 근원을 오염시킴으로써, 파생되는 강들과, 그 강들에 서식하는 모든 생명들을 한꺼번에 위협한다고 상상해보라. 물은 자정이라도 되지, 사이버 공간의 코드들에는 그런 게 없다.

샤이훌루드가 하는 일

자가 증식은 웜의 한 가지 특성일 뿐이다. 자가 증식으로 퍼져가기만 해서는 큰 위협이 될 수 없다. 악성 기능이 있어야 웜으로서 경계 대상이 된다. 샤이훌루드는 어떤 악성 기능을 가지고 있을까? “정보 탈취 기능입니다. 특히 클라우드 서비스 관련 토큰과 비공개 코드 등 민감할 수 있는 정보를 훔치는 데 특화돼 있습니다.”

샤이훌루드 단독으로 자가 증식도 하고 정보도 훔치는 건 아니다. “샤이훌루드 자체는 자가 증식에 집중하고 있습니다. 다만 증식하면서 다른 해킹 도구를 추가로 설치합니다. 이름은 트러플호그(TruffleHog)로, 800종 이상의 비밀 정보를 찾아내는 기능을 가지고 있습니다. 트러플호그가 비밀을 탐지하면 다시 샤이훌루드가 이를 빼돌립니다.”

이것만이 아니다. 샤이훌루드는 비공개 코드 라이브러리를 원래 주인이나 관리자 몰래 전체 공개로 전환시키기도 한다. 즉 누군가 상업적 이유 혹은 그 외 다른 이유로 공개하지 않는 지적재산을 자기 마음대로 노출시키는 건데, 이는 경우에 따라 심각한 손해로 이어질 수 있다. 리버싱랩스가 추적했을 때 약 700개 이상의 코드 라이브러리가 이런 식으로 세상에 공개됐다고 한다.

최초 침투 방법, 아직 몰라

최초 감염자인 techsupportrxnt가 어떻게 침해됐는지는 아직 알 수 없다. 다만 어떤 서비스나 플랫폼에서든 계정 침해를 가능하게 하는 건 소셜 엔지니어링과 취약점 익스플로잇 공격이기에, 해당 계정 주인도 비슷하게 당했을 거라고 리버싱랩스 측은 추측한다.

하지만 샤이훌루드가 자가 증식하는 웜이기 때문에 최초 감염 방법을 추적하는 것은 그리 중요한 문제가 아니다. 지금도 증식하고 있다는 걸 서둘러 알리는 게 우선이다. “계속해서 NPM 생태계 개발자들에게 연락을 취하고 있습니다. 하지만 웜이 퍼지는 속도가 너무 빨라서 저희로서는 역부족이에요. 이 소식을 접한 모든 NPM 개발자 및 개발사들은 다시 한 번 리포지터리와 코드 내역, 관련 로그를 확인해야 할 겁니다. 의심스러운 활동이 있었다면 빠르게 조치를 취하세요.”

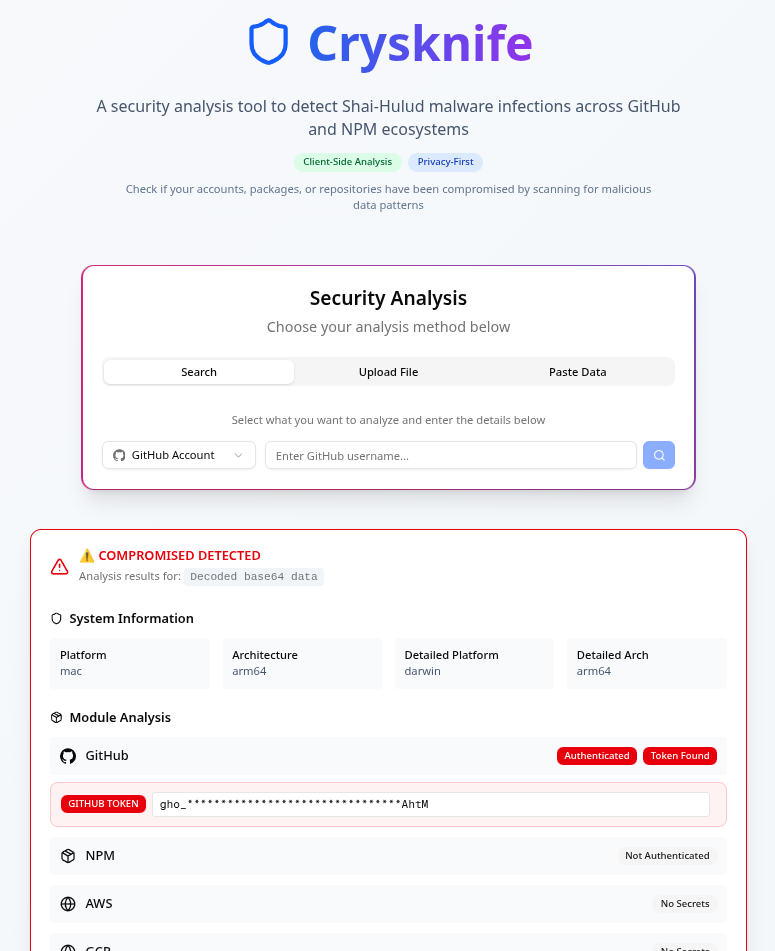

현재 샤이훌루드를 탐지하기 위한 코드가 "Crysknife : Shai-Hulud Malware Detection Tool"이라는 이름으로 배포되고 있다.

이는 스캔 기능을 통해 깃 레포지토리, NPM 계정, NPM 패키지 등의 악성코드 감염에 대해 검증할 수 있다. 관리하고 있는 NPM 패키지가 있거나 기타 검증이 필요한 곳이 있다면 관련 도구등을 활용하여 상황을 파악해보는 것도 효과적일 것으로 판단한다.

Related Materials

- Shai-Hulud: The novel self-replicating worm infecting hundreds of NPM packages - Sysdig, 2025년

- First npm worm "Shai-Hulud" released in supply chain attack - ITNews, 2025년

- "Shai-Hulud" Worm Compromises npm Ecosystem in Supply Chain Attack - Palo Alto Networks Unit 42, 2025년

- Self-replicating Shai-hulud worm spreads token stealing malware via npm - ReversingLabs, 2025년

![[TE머묾] AI 시대에, 혐오 직업 보유자로 버티기](https://images.unsplash.com/photo-1660212074310-6d7ed176c746?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDMyfHxib3hpbmd8ZW58MHx8fHwxNzcyMDA0ODEwfDA&ixlib=rb-4.1.0&q=80&w=600)

![[단독] 美 NIST, QKD 상용화에 한 발 ‘전진’](https://images.unsplash.com/photo-1733424114804-b7369094b139?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDIxfHxxdWFudHVtfGVufDB8fHx8MTc3MTgyOTY0MXww&ixlib=rb-4.1.0&q=80&w=600)

![[TE머묾] 실패의 굴레에 갇힌 한국](https://images.unsplash.com/photo-1713861808117-8a9a94af4661?crop=entropy&cs=tinysrgb&fit=max&fm=jpg&ixid=M3wxMTc3M3wwfDF8c2VhcmNofDI2fHxzaW5nYXBvcmUlMjBjb21tdW5pY2F0aW9ufGVufDB8fHx8MTc3MTgyMTU1MXww&ixlib=rb-4.1.0&q=80&w=600)